Systematyczne ulepszanie zabezpieczeń jądra przez firmę Microsoft ciągle podnosi i podnosi poprzeczkę autorom złośliwego kodu. Sterowniki firm trzecich, które są uruchamiane w Ring-0 pozostają ważnym obszarem badań dla ekspertów bezpieczeństwa, jak i atrakcyjnym celem dla niedobrych aktorów. Luka w tak krytycznym oprogramowaniu, jakim jest sterownik, stwarza poważne zagrożenie. Uruchomienie kodu na poziomie jądra systemowego i to bez konieczności używania exploita jest incydentem niemal nie do wykrycia, jeżeli produkt bezpieczeństwa nie będzie monitorował obszaru jądra.

Producenci komputerów i laptopów zwykle sprzedają swoje urządzenia z oprogramowaniem, które teoretycznie ułatwia zdalne zarządzanie komputerami. Sterownik tego oprogramowania często zawiera komponenty działające w Ring-0 w jądrze systemowym. W związku z tym jego kod powinien być tak bezpieczny, jak samo jądro, ponieważ jeden wadliwy komponent może zostać najsłabszym ogniwem całego oprogramowania i zabezpieczeń systemu operacyjnego.

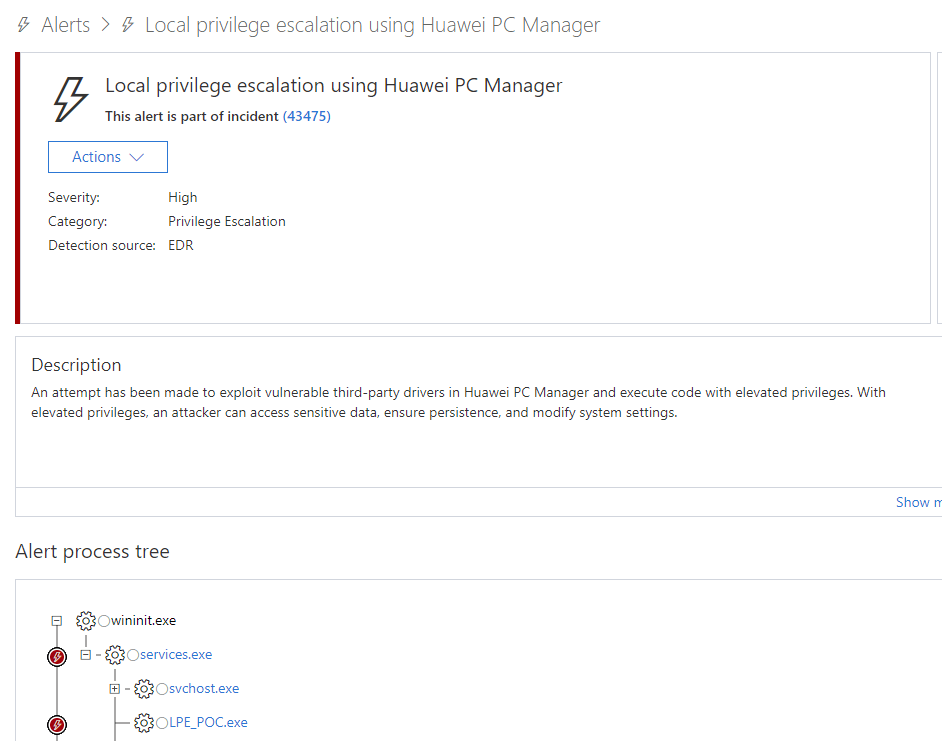

Microsoft Defender ATP + EDR (Endpoint Detection & Response)

Microsoft opisuje właśnie taki przypadek. Luka w oprogramowaniu Huawei PC Manager została ujawniona przez najnowszą wersję Microsoft Defender Advanced Threat Protection z monitorem EDR (Endpoint Detection & Response). Incydent posłużył Microsoftowi do znalezienia słabego punktu w jądrze systemowym. Jest to także doskonały przykład reagowania produktu bezpieczeństwa z funkcjonalnością EDR na nieznane zagrożenie.

Rozwiązanie firmy Microsoft dla średniego i dużego biznesu wykryło nietypowe zachowanie obcego sterownika (chociaż podpisanego cyfrowo) w jądrze systemu operacyjnego na urządzeniu Huawei. Analiza ujawniła lukę umożliwiającą eskalację uprawnień lokalnych.

Podatność CVE-2019-5241 w oprogramowaniu Huawei PCManager do zarządzania komputerami została zgłoszona firmie Huawei. Exploit dawał atakującemu najwyższe uprawnienia oraz sposobność do zapisywania i odczytywania danych z pamięci. Firma Huawei szybko załatała lukę — jeszcze w styczniu 2019 roku. Użytkownicy komputerów i laptopów marki Huawei proszeni są o aktualizację oprogramowania Huawei PCManager do najnowszej wersji.

Chociaż jest to dosyć stara luka dla badaczy bezpieczeństwa, to głównym przesłaniem artykułu jest zwrócenie uwagi na rozwiązanie Microsoft Defender ATP z modułem EDR. W Windows 10 od wersji 1809 jądro systemowe zostało wyposażone w nowy monitor do śledzenia wstrzykiwania kodu z jądra do trybu użytkownika. Metodę APC (Asynchronous Procedure Call) dobrze poznało amerykańskie CIA. W materiałach WikiLeaks znajduje się opracowanie traktujące, w jaki sposób wykorzystać APC do uruchomienia kodu oraz zatarcia śladów przed analizą powłamaniową. W podobny sposób działał explolit DoublePulsar opracowany przez amerykańską Narodową Agencję Bezpieczeństwa (NSA), a wykradzione exploity przez grupę hakerów Shadow Brokers i użyte w ramach głośnego ataku ransomware WannaCry doprowadziło do informatycznego paraliżu połowy firm w Europie.

Nowy komponent monitorowania jądra w produkcie Microsoft Defender ATP ma na celu zapobieżenie przed tego rodzaju zagrożeniami. Rozwiązanie wykorzystuje ulepszone komponenty do wykrywania podejrzanych operacji wywoływanych przez jądro, co może prowadzić do wstrzykiwania kodu do trybu użytkownika. Podobnie Windows, 10 dzięki zabezpieczeniom takim jak PatchGuard, prawdopodobnie jest lepiej zabezpieczony przez wstrzykiwaniem kodu z użyciem APC niż starsze systemy, w tym wersje Windows Server. Metoda z APC nie zadziała w najnowszym systemie Windows 10. Przynajmniej nie w sposób, który Microsoft udokumentował.

Alert przesłany przez moduł EDR do konsoli Microsoft Defender ATP ujawnił lukę w zabezpieczeniach i ochronił urządzenia, zanim ktoś wykorzystał lukę w rzeczywistych atakach. Czytelnicy naszego portalu na pewno wiedzą, że rozwiązanie Microsoftu dla biznesu zapewnia nieporównywalnie lepszą ochronę niż wbudowane zabezpieczenia systemu Windows w wersji Home, a nawet Pro.

Zachęcamy do korzystania z modułów EDR w rozwiązaniach firmy Microsoft oraz firm konkurencyjnych. Do tej pory na skuteczne wykrywanie i reagowanie na incydenty mogły sobie pozwolić tylko firmy z dedykowanym centrum obsługi bezpieczeństwa (Security Operational Center – SOC) lub wyspecjalizowanym zespołem IT — specjalnie przeszkolonym do wyszukiwania i analizowania cyberataków. Teraz nawet mała firma dzięki rozwiązaniom z EDR-em może redukować czas, w jakim hakerzy pozostają niewykrywalni w sieci. Traktowanie sieci jakby już została zaatakowana to bardzo dobra strategia.

Szczegółowa analiza luki w Huawei PC Manager jest dostępna na stronie: https://www.microsoft.com/security/blog/2019/03/25/from-alert-to-driver-vulnerability-microsoft-defender-atp-investigation-unearths-privilege-escalation-flaw

Więcej informacji o produktach Microsoft i zabezpieczeniach Windows na naszym portalu pod linkiem: https://avlab.pl/producent/microsoft

Czy ten artykuł był pomocny?

Oceniono: 0 razy