Autorzy złośliwego oprogramowania znaleźli nowy sposób na dostarczenie wirusa na komputery użytkowników. Jest to najlepszy moment, aby sprawy bezpieczeństwa wziąć w swoje ręce i nie liczyć na oprogramowanie antywirusowe — które przecież korzysta z proaktywnych mechanizmów heurystycznych, ale w krytycznych sytuacjach, kiedy nieznany złośliwy kod ze statusem FUD trafi na komputer użytkownika, wynik detekcji może okazać się niczym gra w kości.

Statystycznie, każdy z nas ma lub miał do czynienia ze świetnym pakietem biurowym Microsoft Office. I chociaż za pasem premiera Office 365, to nadal w wielu urzędach i instytucjach państwowych Office 2003 oraz 2007 zapiera się rękami i nogami.

„Nowa” metoda ataku istnieje tak naprawdę od czasów Office 2007 — premiera w Polsce tego oprogramowania miała miejsce w marcu 2007 roku. W pakiecie Office Word 2007, Microsoft zastąpił domyślne formaty plików (DOC) nowym zestawem opartym na standardzie OfficeOpen XML (OOSML). Dzięki temu, udało się uzyskać wbudowane wsparcie dla przechowywania i automatycznego uruchamia skryptów napisanych w języku VBA (Visual Basic for Applications).

W Office 2003, uruchomienie dokumentu, który zawierał instrukcje makro skutkowało wyświetleniem ostrzeżenia. W MS Office 2007 Microsoft poszedł krok naprzód zastępując domyślne formaty plików nowymi:

| File Extension | File Type | Macros Permitted |

| DOCX | compressed document | No |

| DOTX | compressed template | No |

| DOCM | compressed document | Yes |

| DOTM | compressed template | Yes |

Od czasu wprowadzenia formatów plików DOCX i DOTX, domyślne ustawienia pakietu Office nie pozwalają na automatyczne uruchamianie makr. Ominięcie tej zależności okazało się trywialnie łatwe, więc dziwimy się, że zostało to zauważone dopiero teraz — czyli po 9 latach od wprowadzenia nowych formatów plików w pakiecie Microsoft Office 2007.

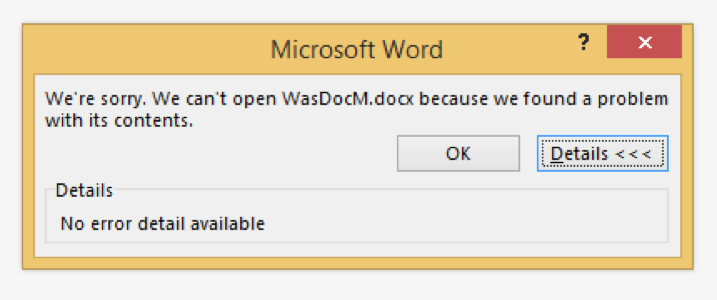

Eksperci z Cisco Talos Security odkryli, że jeśli rozszerzenie plików DOCX lub DOTX zostanie zmienione na DOCM lub DOTM, to złośliwe makro scalone z wyżej wymienionymi plikami nie zostanie wykonane. Otworzenie zmienionego w ten sposób pliku spowoduje wyświetlenie okna z błędem.

Jednakże, jeśli ktoś utworzy nowy dokument DOCX, który będzie zawierał złośliwe polecenia makro, zapisze plik jako DOTM, po czym zmieni rozszerzenie na DOCX / DOTX i dostarczy na komputer użytkownika (z wykorzystaniem skutecznej socjotechniki), to jego otworzenie również spowoduje wyświetlenie błędu, ale przy okazji zawarte w nim makra zostaną wykonane na komputerze ofiary — w tle i po cichu, bez wiedzy użytkownika. Metoda ta działa nawet dla plików DOCM i DOTM przemianowanych na RTF — czyli dla formatu plików, który nigdy nie obsługiwały makr. Podobnie ma się sprawa z rozszerzeniem XLSX — jeśli plik CSV zostanie otworzony przez pakiet Office, może to skutkować wykonaniem nieznanego kodu.

Problemu należy szukać w walidacji plików przez MS Office. Pakiet biurowy otwiera dokumenty w oparciu o zapisane dane w OOXML, a nie na podstawie rozszerzenia plików. Eksperci z Cisco wyjaśniają, że dopóki Microsoft nic z tym nie zrobi, dopóty odkryty przez nich problem nadal będzie sprawiał problem bezpieczeństwa.

Należy jeszcze dodać, że tego typu ataki już zostały wykryte przez zespół Cisco Talos Group. Pierwsze kampanie wykorzystujące opisane zależności wykryto już na początku marca i z miesiąca na miesiąc ich liczba stale rośnie.

Co dalej?

Musimy poczekać na odpowiedź Microsoftu — może już niedługo ukażą się stosowne łatki bezpieczeństwa. Póki co zalecamy:

- ochronę komputerów renomowanym oprogramowaniem antywirusowym,

- nie otwieranie załączników od nieznanych nadawców,

- i przede wszystkim wyrobienie sobie nawyku uruchamia plików otrzymywanych drogą elektroniczną w piaskownicy: albo tej wbudowanej w oprogramowanie antywirusowe, albo dostarczane przez aplikację Sandboxie.

Czy też macie wrażenie, że od teraz, aż do czasu załatania tej podatności, każdy potencjalny plik otwierany przez MS Word może zawierać złośliwe makra?

Czy ten artykuł był pomocny?

Oceniono: 0 razy