Tytuł jest nieco długi, ale jednym zdaniem chciałem podsumować absurdy cyfryzacji państwa w tej konkretnej sprawie. W teorii miało być prosto. Profil Zaufany, kilka kliknięć i sprawy urzędowe załatwione z domu. W praktyce załączniki podpisujesz Profilem Zaufanym, ale żeby wysłać wniosek, potrzebny jest kwalifikowany podpis elektroniczny – płatny: czyli musisz kupić certyfikat, czytnik (albo dostęp do aplikacji) i przejść dodatkową, również płatną, procedurę weryfikacji tożsamości, daleką od doskonałości. Doświadczając tej procedury chcę podkreślić, że największe zagrożenia nie leżą w kryptografii, bo ta jest na poziomie Enterprise, lecz w samym procesie weryfikacji i w dystrybucji certyfikatów nadzorowanych przez Narodowe Centrum Certyfikacji (nccert.pl). Innymi słowy szyfrowanie jest, ale „wejście do systemu” odbywa się trochę jak przez uchylone drzwi pancerne, czyli przez korporacyjne komunikatory z zagranicy, nieszyfrowane SMS-y i okazywanie dowodu do kamerki obcemu konsultantowi, którego nie możesz zweryfikować.

Państwowy wniosek, państwowa platforma, ale za „paywallem”

W tym krótkim artykule postaram się opisać absurdy korzystania z platformy LSI (Lokalny System Informatyczny, https://lsi.cppc.gov.pl) służącej do składania wniosków o dofinansowania. W założeniu pomysł jest bardzo dobry, chociaż samej platformie trochę brakuje do komercyjnych rozwiązań. Platforma nie jest doskonała – można dołożyć chociażby tworzenie ticketów. Zaufania nie budzi brak kontaktu na infolinię lub czatu z botem, który zaproponuje rozwiązanie problemu, utworzy nowy wątek pomocy i przekaże do wsparcia technicznego. Rozumiem, że postawienie tak sprawy może implikować zalew pytań, często absurdalnych, których potem nikt nie będzie w stanie obsłużyć w rozsądnym czasie. Na szczęście jest e-mail. Tutaj szczerze muszę dodać, że pomoc realizowana jest Szybko.

Problem i ryzyko nr 1: outsourcing bezpieczeństwa do firm trzecich

- Przygotowywanie dokumentów, załączników oraz ich podpisywanie: podpisem kwalifikowany lub e-podpisem Profilem Zaufanym.

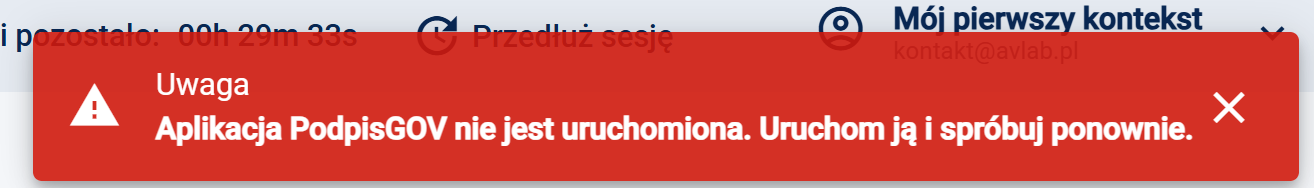

- Proces wysyłania całego wniosku musi być potwierdzony dodatkowym certyfikatem od zaufanego dostawcy. Może to być certyfikat z podpisu kwalifikowanego + użycie aplikacji Podpis GOV – w procesie nazwijmy to „autoryzacji” – przy wysyłaniu kompletnego wniosku:

Po prawidłowym podpisaniu, aplikacja Podpis GOV przesyła wniosek do serwera instytucji, która go obsługuje. Serwer sprawdza poprawność podpisu i rejestruje dokument w systemie. Technicznie wszystko działa zgodnie ze standardami, ale problem tkwi w modelu całego procesu wydawania certyfikatu: obywatel musi przejść procedurę u prywatnego dostawcy.

Problem 1:

Podpis kwalifikowany wydają prywatne podmioty uprawnione przez Narodowe Centrum Certyfikacji – jest to jednostka funkcjonująca w strukturach Narodowego Banku Polskiego, która pełni rolę krajowego urzędu certyfikacji dla infrastruktury klucza publicznego (PKI). NCC wydaje i zarządza certyfikatami nadrzędnymi (root CA), które są podstawą dla kwalifikowanych i niekwalifikowanych usług zaufania w Polsce. Nie byłoby to jeszcze dziwne, gdyby nie fakt, że cały proces składania państwowych wniosków zostaje uzależniony od prywatnych firm. To oznacza brak równego dostępu dla obywateli i wpychanie ich w dodatkowe koszty.

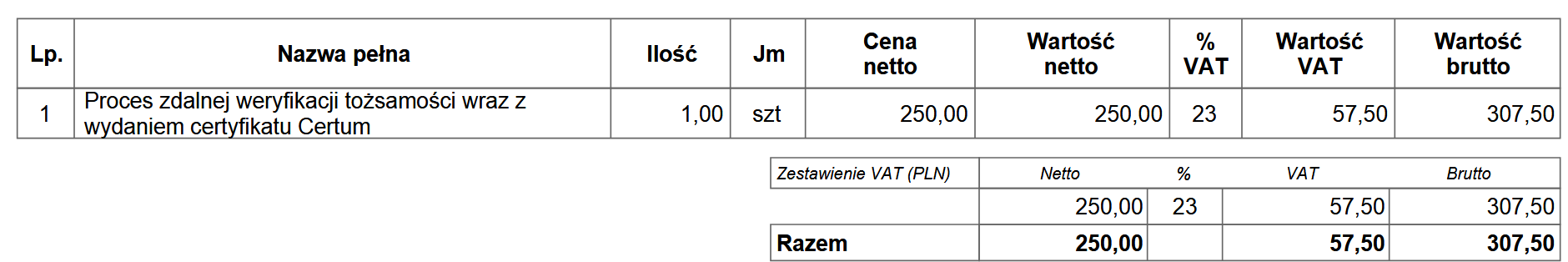

Jakie są to koszty?

- Około 250-400zł brutto w zależności od cennika partnerów lub głównych centrów certyfikacji.

- Do tego dodatkowe 300-400zł brutto za potwierdzenie tożsamości online lub stacjonarnie

(cennik może być różny, zależny od partnera w danym województwie).

Przykłady polskich dostawców kwalifikowanych certyfikatów:

- Asseco Data Systems S.A. (Certum)

- Krajowa Izba Rozliczeniowa S.A. (Szafir)

- Eurocert Sp. z o.o.

- Enigma SOI Sp. z o.o. (PEM-HEART)

w ramach Centrum Projektów Polska Cyfrowa:

W praktyce wygląda to tak, że to nie państwo zarządza dostępem do usługi publicznej, lecz zewnętrzne firmy. To model, w którym obywatel staje się klientem firm trzecich, tylko po to, żeby skorzystać z praw gwarantowanych przez państwo. Certyfikaty i czytniki są wydawane w ramach komercyjnej usługi. Do załatwienia sprawy publicznej obywatel musi zostać klientem prywatnej firmy.

Ryzyko nr 2: weryfikacja tożsamości „na Microsoft Teams”

Największy zgrzyt pojawia się przy weryfikacji tożsamości. W bankowości elektronicznej odbywa się to w aplikacji mobilnej, z wykorzystaniem silnego uwierzytelnienia, szyfrowanych kanałów komunikacji, pełnych logów oraz autoryzacji użytkownika jeszcze przed rozmową z konsultantem.

Kupując certyfikat jesteś w rękach konsultanta prywatnej firmy, który proponuje łączenie się z poprzez Teams (ciekawe, czy są też dopuszczane inne komunikatory?), i który prosi o pokazanie dowodu osobistego do kamerki, co bardzo łatwo oszukać na tym etapie np. dowodem kolekcjonerskim.

Kolejne ryzyko jest takie, że nie możesz zweryfikować „tu i teraz” tożsamości pracownika lub partnera danego centrum certyfikacji, który ma za chwilę zweryfikować Ciebie.

Nie masz gwarancji, że transmisja jest należycie zabezpieczona, ponieważ nie musisz się na tym znać. W praktyce wygląda to jak wideoczat z nieznajomym, któremu właśnie okazujesz najbardziej wrażliwe dane.

Przyczepię się do Teams, ale to może być dowolny kanał komunikacji – dlaczego w sprawach rządowych oddajemy to w ręce korporacji?

Microsoft deklaruje zgodność z normami (ISO/IEC 27001, SOC 1/2, HIPAA, GDPR itd.), ale realnie użytkownik nie ma kontroli nad tym, jak są obsługiwane klucze szyfrowania, ani gdzie dokładnie dane są przechowywane (np. w centrach danych w UE/USA).

Zwracam uwagę na przepaść pomiędzy bankami a taką procedurą:

W banku wideo-weryfikacja odbywa się w aplikacji bankowej lub w przeglądarce z pomocą aplikacji bankowej w telefonie. Kanał szyfrowany end-to-end, często z dodatkową warstwą zabezpieczeń. Dostęp do transmisji ma wyłącznie bank i klient: dane nie lecą przez firmę trzecią typu Microsoft. Konsultant jest częścią systemu bankowego, logowany jest do wewnętrznej aplikacji z pełną kontrolą dostępu. Każda sesja ma numer referencyjny, logi i zapis w systemie bankowym.

Na poziomie bankowym wideo-weryfikacja jest połączona czasami z biometrią twarzy, kontrolą hologramów dokumentu, sprawdzaniem strefy MRZ (Machine Readable Zone) na dokumentach tożsamości. Algorytmy sprawdzają, czy dokument nie jest podróbką i czy osoba nie używa zdjęcia lub nagrania (tzw. liveness check).

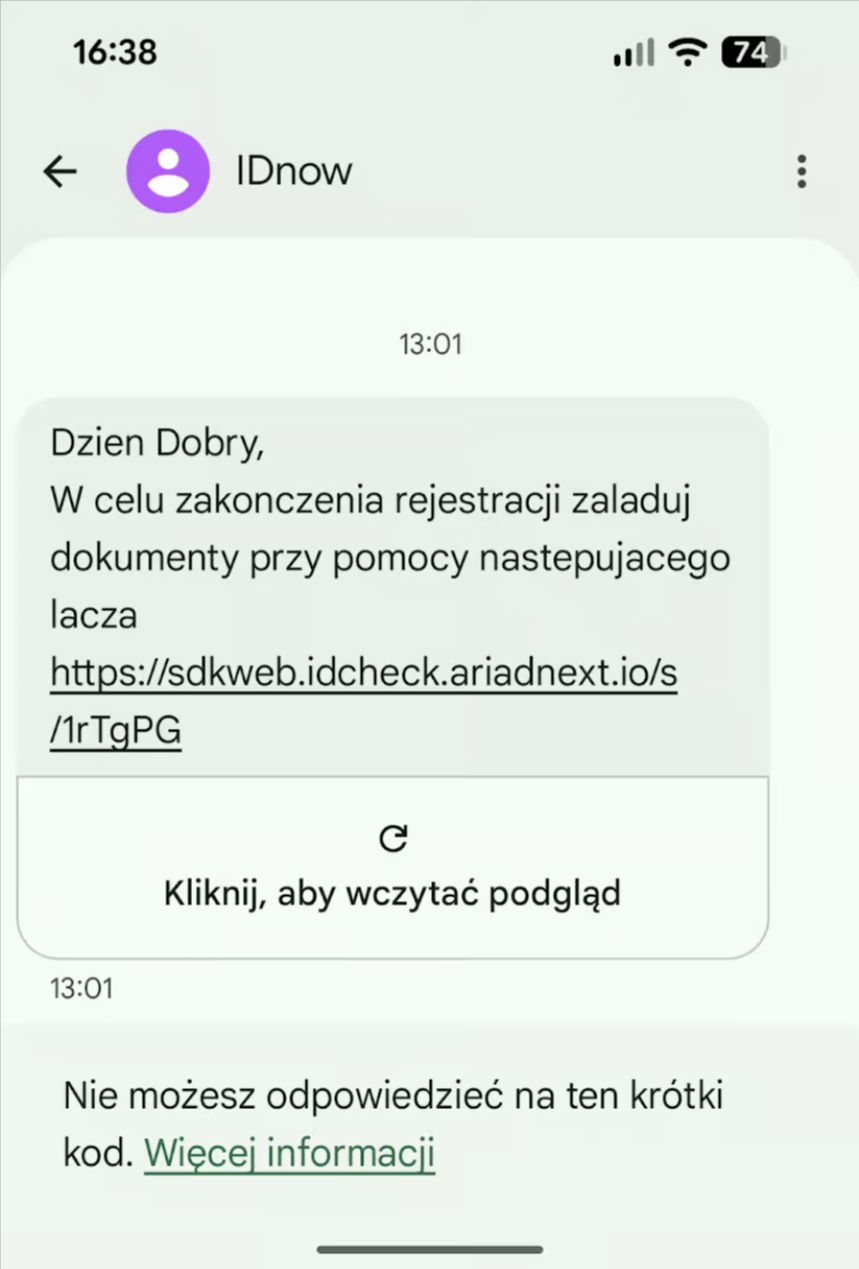

OK, tutaj też to nastąpiło, ale dopiero w kolejnej fazie, po tym jak pracownik/partner danego centrum wysyła Tobie SMS-a (czyli kanałem nieszyfrowanym) link do aplikacji w chmurze, która weryfikuje Twoją tożsamość poprzez skan dokumentu tożsamości oraz selfie.

SMS nie jest szyfrowany, ani w trakcie przesyłania, ani na urządzeniu, nic nie jest autoryzowane (push-em) w ramach aplikacji np. mObywatel.

Podsłuchanie, przekierowanie czy spoofing SMS-a to banał. Już sam fakt, że kluczowy link do procesu weryfikacji dostarczany jest nieszyfrowanym SMS-em otwiera drzwi do phishingu i przejęcia tożsamości. Problemem jest też brak gwarancji integralności całego procesu, ponieważ weryfikacja realizowana jest różnymi kanałami. Kto ma dostęp do tych danych? W sumie to nie wiadomo. Możesz zapytać konsultanta, ale czy dostaniesz szczegółową odpowiedź? Gdzie są przechowywane dane? Jak długo? Czy są szyfrowane end-to-end?

-

Jak dokładnie zabezpieczona jest komunikacja w trakcie weryfikacji?

(Czy całość rozmowy i przesyłanych danych jest szyfrowana od początku do końca i kto ma do nich dostęp?)

odpowiedź

W celu zabezpieczenie spotkania online z partnerem Certum, czyli rozmowy prowadzonej np. przez Microsoft Teams, wymagane jest włączenie szyfrowania end-to-end podczas komunikacji. Do nagrania ma dostęp operator lub partner oraz Certum – pod warunkiem, że zwrócimy się z prośbą o jego udostępnienie. Nagranie powinno być przechowywane przez operatora i udostępniane wyłącznie na nasze wezwanie.

-

Dlaczego link do weryfikacji tożsamości wysyłany jest zwykłym SMS-em?

(Przecież SMS nie jest bezpieczny. Czy nie można użyć aplikacji rządowej albo innego bezpiecznego kanału?)

odpowiedź

Link do procesu identyfikacji może być wysyłany zarówno SMS-em, jak i e-mailem. SMS jest w praktyce bezpieczniejszy niż e-mail (trudniej go przechwycić, nie trafia do skrzynki podatnej na phishing) i jest łatwo dostępny dla użytkownika na urządzeniu mobilnym. Dodatkowo, SMS jest szybki i nie wymaga instalacji dodatkowych aplikacji, co ułatwia dostępność procesu dla szerokiego grona użytkowników.

- Czy dokument i selfie są sprawdzane automatycznie przez system (np. pod kątem fałszerstw, zdjęcia z ekranu itp.) zanim zobaczy je człowiek?

odpowiedź

Tak. Systemy IDnow wykorzystują zaawansowane moduły automatycznej analizy dokumentów i biometrii, w tym:

- rozpoznawanie i klasyfikację dokumentu,

- sprawdzanie autentyczności MRZ, VIZ, chipu eMRTD,

- wykrywanie prób prezentacji dokumentu na ekranie,

- analizę cech biometrycznych (selfie, liveness detection),

- wykrywanie prób fałszerstw i powtarzających się dokumentów lub twarzy w bazie. W przypadku niejednoznacznych wyników, sprawdzenie przeprowadza wykwalifikowany specjalista.

-

Co się dzieje ze zdjęciami i nagraniami z weryfikacji?

(Gdzie są przechowywane, jak długo i kto ma do nich dostęp?)

odpowiedź

Dane (zdjęcia, nagrania, wyniki analizy) są przechowywane zgodnie z polityką do 14 dni przez operatora.

- Czy istnieje jakaś oficjalna lista technologii, które można używać w procesie weryfikacji tożsamości? Dlaczego akurat korporacyjny Microsoft Teams oraz IDNow?

odpowiedź

Komunikacja może odbywać się przez Cisco Webex, MS Teams, Skype for Business, a wideoweryfikacja przez IDNow jest jedną z metod dostępnych w systemie Certum. Wybór tych narzędzi wynika z ich zgodności z wymogami eIDAS oraz dostępności dla użytkowników.

-

Kto sprawdza bezpieczeństwo całego procesu?

(Czy są niezależne audyty i czy ich wyniki są dostępne publicznie?)

odpowiedź

IDnow wdraża system zarządzania bezpieczeństwem informacji, regularnie przeprowadza audyty wewnętrzne i zewnętrzne (np. przez LSTI, ANSSI, zgodność z eIDAS, PVID, ISO/IEC 27001). Klient ma prawo do audytu zgodnie z DPA, a IDnow udostępnia certyfikaty i wyniki audytów na żądanieQ, z zachowaniem poufności. Systemy są stale monitorowane, a incydenty bezpieczeństwa są raportowane zgodnie z RODO.

Dodatkowo Certum znajduje się od 2002 r. na liście światowych zaufanych centrów certyfikacji (CA) i cyklicznie przechodzi audytu zgodności z Rozporządzeniem eIDAS, co jest poświadczane posiadaniem certyfikatu zgodności dla świadczonych usług zaufania. Audyty są przeprowadzane, ale ich wyniki nie są publicznie dostępne.

- Informacje o certyfikatach tutaj 1, tutaj 2.

- Informacje o zgodności eIDAS.

- Polityka certyfikacji Certum.

-

Kto bierze odpowiedzialność, jeśli coś pójdzie nie tak?

(Czy firma Certum oraz IDNow ma określone zasady – co się dzieje w przypadku błędów, wycieku danych albo oszustwa?)

odpowiedź

Odpowiedzialność jest podzielona:

Za część procesu realizowaną w usługach Certum, odpowiada Certum.

Po przełączeniu do środowiska IDnow (np. wideoweryfikacja) odpowiedzialność za bezpieczeństwo, przetwarzanie danych i zgodność z przepisami przejmuje IDnow.

IDnow zobowiązuje się do natychmiastowego informowania klienta o naruszeniach ochrony danych, wspiera klienta w kontaktach z organami nadzorczymi i realizuje procedury zgodne z RODO oraz DPA. Klient może żądać zwrotu lub usunięcia danych, a także przeprowadzić audyt zgodnie z umową.

Prowadzimy także o wewnętrzne audyty naszych partnerów, które audytują Punkty Potwierdzania Tożsamości na zgodność z naszymi procedurami.

- Dlaczego w państwowej usłudze i państwowym wniosku należy korzystać z komercyjnych usług firm trzecich zajmujących się pośrednictwem w wydawaniu certyfikatów dla podpisu kwalifikowanego, aby w ogóle mieć możliwość poprawnego wysłania wniosku?

- Czy mają państwo świadomość w jaki sposób realizowana jest weryfikacja tożsamości na etapie kupowania certyfikatu dla podpisu kwalifikowanego?

- weryfikacja tożsamości via korporacyjny komunikator firmy trzeciej Microsoft Teams

- okazywanie dowodu osobistego podczas wideo-rozmowy z konsultantem

- przesyłanie linku SMS-em, kanałem nieszyfrowanym, do nieznanej aplikacji IDNow w celu skanowania dowodu osobistego oraz selfie: dlaczego akurat ten dostawca i kto o tym decyduje? Co się dzieje z danymi tam przekazywanymi?

- Czy posiadają państwo wytyczne dla partnerów certyfikacji z jakich rozwiązań powinni korzystać? Czy jest taka lista "zaufanych dostawców technologii", którą należy stosować podczas weryfikacji obywatela w procesie uzyskiwania podpisu kwalifikowanego?

- Dlaczego e-podpis Profilem Zaufanym jest akceptowany do podpisywania dokumentów, załączników, a nie jest akceptowany do wysłania całego wniosku na platformie LSI?

E-podpis Profilem Zaufanym nie jest akceptowany przez nas przy wysyłce wniosku w systemie LSI, ponieważ wynika to bezpośrednio z konieczności zapewnienia formy pisemnej złożonego wniosku. W rozumieniu art. 781 Kodeksu Cywilnego, tylko kwalifikowany podpis elektroniczny pozwala podpisać dokument elektronicznie tak, by podpis miał walor formy pisemnej.

Podstawa prawna:

Art. 781. KC

Elektroniczna forma czynności prawnej

- 1.

Do zachowania elektronicznej formy czynności prawnej wystarcza złożenie oświadczenia woli w postaci elektronicznej i opatrzenie go kwalifikowanym podpisem elektronicznym.

- 2.

Oświadczenie woli złożone w formie elektronicznej jest równoważne z oświadczeniem woli złożonym w formie pisemnej.

Rozmyta odpowiedzialność

Jeśli coś pójdzie nie tak (np. dane wyciekną), jako obywatel nie masz jasnej ścieżki reklamacyjnej. Państwo powie: „to firma zewnętrzna”, firma powie: „działaliśmy zgodnie z wytycznymi”.

Link do aplikacji w chmurze

SMS-em dostajesz link do „czegoś” i w praktyce „musisz” temu zaufać, bo nikt nie ma czasu na zastanawianie się, a Ty chcesz tylko potwierdzić, że nie jesteś słoniem. To gotowy scenariusz phishingu. Wystarczy podszyć się pod konsultanta i wysłać fałszywy SMS z linkiem do weryfikacji. Z punktu widzenia bezpieczeństwa to fatalny pomysł, o którym przecież mówi się od lat. SMS z linkiem to raczej jawne zaproszenie dla cyberprzestępcy niż profesjonalna część państwowej usługi. Jeśli cały proces weryfikacji opiera się na takiej protezie, to mówimy o poważnym zagrożeniu. Obywatel nie ma żadnej pewności, komu naprawdę przekazuje swoje dane.

- Brak szyfrowania i SMS-y lecą otwartym kanałem przez sieć operatora. Mogą być przechwycone w trakcie transmisji.

- Podszywanie się (spoofing), czyli numer nadawcy SMS-a można łatwo sfałszować. Fałszywa wiadomość może wyglądać identycznie jak ta „urzędowa”.

- SIM swap, gdzie przestępca może przejąć Twój numer, wyrabiając duplikat karty SIM i przechwytywać wszystkie SMS-y.

- Brak kontekstu i w SMS-ie dostajesz tylko link. Nie masz pewności, dokąd prowadzi i czy rzeczywiście pochodzi z legalnego źródła.

Rozmowa na Teams

Teams nadaje się do wideokonferencji, ale nie powinien być podstawą do częściowej weryfikacji tożsamości obywatela przy usługach państwowych. Brakuje mu pełnej ochrony, kontroli tożsamości konsultanta i automatycznej analizy dokumentów.

Alternatywnie aplikacja bankowa i wideo-weryfikacja wygląda tak, że cały proces jest wielowarstwowy, audytowany, z użyciem biometrii i silnych zabezpieczeń kryptograficznych.

W praktyce, stosując Teams, sprowadza się krytyczną usługę weryfikacji do poziomu „pokazania dowodu przez kamerkę obcemu typowi”, podczas gdy banki od lat robią to w sposób zgodny z najwyższymi standardami bezpieczeństwa.

Ryzyko nr 3: złudne poczucie bezpieczeństwa

„Proszę się nie martwić, jest RODO. Są kary.”

Typowy argument mający uspokoić, ale niemający nic wspólnego z realnym bezpieczeństwem. Regulacja nie chroni przed tym, że Twoje dane mogą zostać podejrzane, przechwycone czy niewłaściwie przechowywane. Nie chronią przed tym, że pracownik lub partner „zaufanego centrum certyfikacji” będzie zarejestrowaną w systemie niezaufaną stroną trzecią. Można powiedzieć, że chronią nas audyty, procedury i techniczne zabezpieczenia, ale w opisanym procesie są iluzoryczne.

Zamiast spójnej cyfryzacji mamy nakładanie się na siebie systemów. Część obsługują państwowe narzędzia, część jest outsourcowana do prywatnych firm. Finalnie dostęp do usługi publicznej zależy od płatnych usług komercyjnych. Obywatel musi ufać prywatnym konsultantom i komunikatorom, które nie dają żadnych gwarancji bezpieczeństwa na poziomie chociażby bankowości elektronicznej.

Cyfryzacja w Polsce w praktyce

Na tym konkretnym przykładzie cyfryzacja przypomina bardziej eksperyment niż usługę krytyczną. Profil Zaufany wystarcza do podpisania dokumentów, ale już nie wystarcza do potwierdzenia, że są wysyłane i autoryzowane przez Ciebie. Dlaczego? Dodatkowo weryfikacja odbywa się poprzez prywatny komunikator zagranicznej korporacji zamiast w bezpiecznej aplikacji przypiętej np. do mObywatela.

I jeszcze aplikacja Podpis GOV napisana w Javie (Windows 11):

W tym wszystkim najgorsze jest to, że miliardy PLN wydawane na cyfryzację nie rozwiązały najprostszych problemów bezpieczeństwa, które sektor prywatny (np. bankowość) ma ogarnięte od lat. Brak kontroli nad krytycznym elementem uwierzytelnienia, rozmycie odpowiedzialności i złudne poczucie bezpieczeństwa „bo jest RODO”. Trochę Teamsa, trochę SMS-ów, trochę chmury i szyfrowania. Każdy element osobno ma jakieś zabezpieczenia, ale jako całość zawiera dziury w bezpieczeństwie.

Czy ten artykuł był pomocny?

Oceniono: 10 razy