Kaspersky Lab wykrył nową zaawansowaną, długotrwałą kampanię z wykorzystaniem szkodliwego oprogramowania, opierającą się na tzw. atakach na łańcuch dostaw. Z badania wynika, że cyberprzestępcy stojący za operacją ShadowHammer wzięli na celownik użytkowników narzędzia ASUS Live Update Utility, wstrzykując do niego trojana w okresie przynajmniej od czerwca do listopada 2018 r. Z zagrożeniem mogło się zetknąć ponad milion użytkowników na całym świecie.

Atak na łańcuch dostaw to jeden z najniebezpieczniejszych i najskuteczniejszych wektorów infekcji, coraz częściej wykorzystywany w zaawansowanych operacjach przestępczych na przestrzeni ostatnich kilku lat. Wykorzystuje on konkretne słabe punkty we wzajemnie połączonych systemach zasobów ludzkich, organizacyjnych, materiałowych oraz intelektualnych biorących udział w cyklu życia produktu: od wstępnego etapu rozwoju po użytkownika końcowego. Mimo zabezpieczeń infrastruktury producenta luki mogą występować w systemach jego dostawców, sabotując łańcuch dostaw i prowadząc do destrukcyjnego i nieoczekiwanego naruszenia bezpieczeństwa danych.

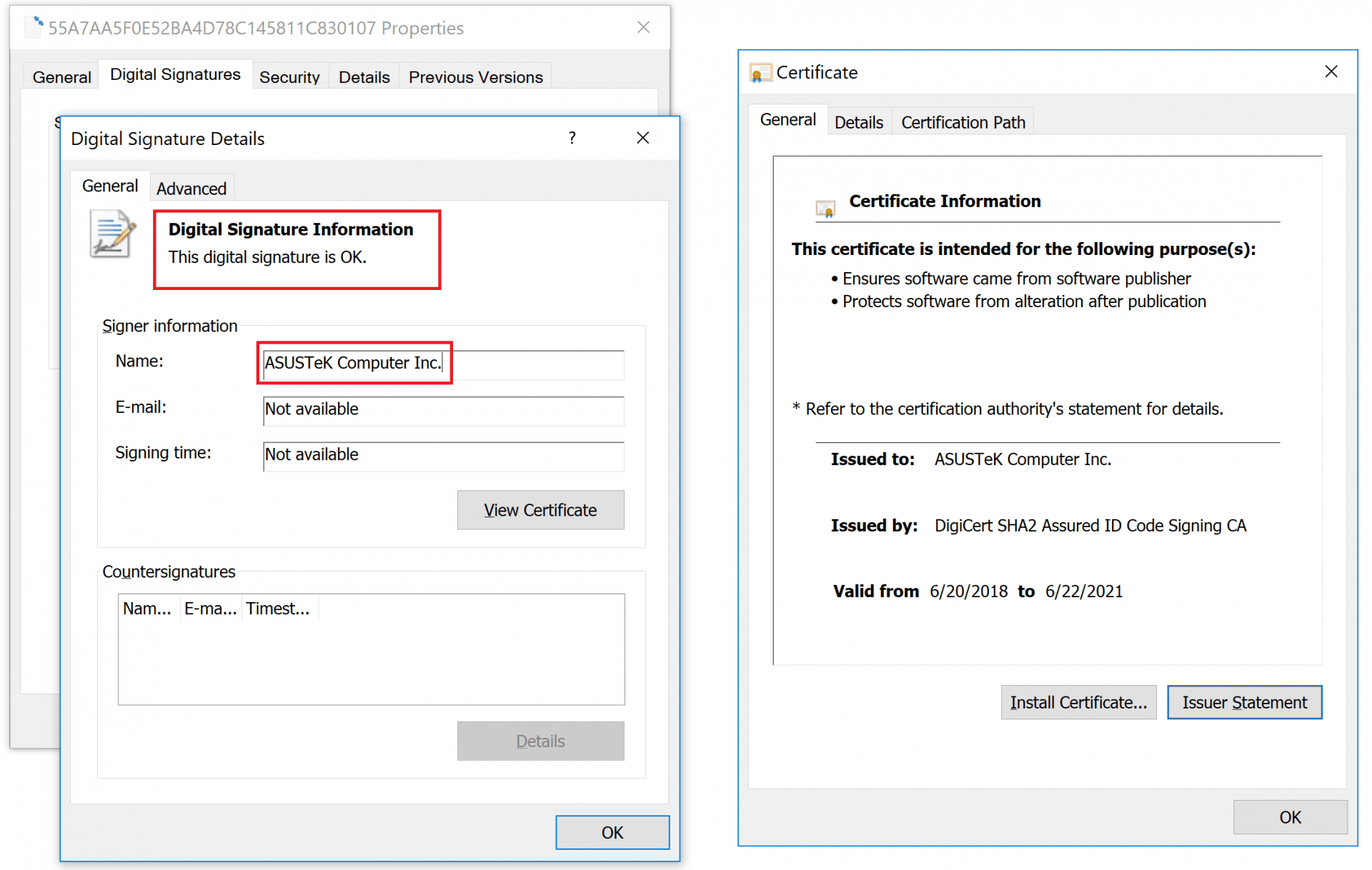

Osoby stojące za kampanią ShadowHammer zaatakowały narzędzie ASUS Live Update Utility jako pierwotne źródło infekcji. Jest to narzędzie wstępnie zainstalowane w większości nowych komputerów firmy ASUS, służące do automatycznej aktualizacji systemu BIOS, UEFI, sterowników oraz aplikacji. Przy użyciu skradzionych certyfikatów cyfrowych wykorzystywanych przez firmę ASUS do podpisywania autentycznych plików binarnych atakujący ingerowali w starsze wersje tego oprogramowania, umieszczając w nim własny szkodliwy kod. Wersje narzędzia zawierające trojana zostały podpisane przy pomocy autentycznych certyfikatów i były rozsyłane z oficjalnych serwerów aktualizacji firmy ASUS – przez co były niewidoczne dla ogromnej większości rozwiązań zabezpieczających.

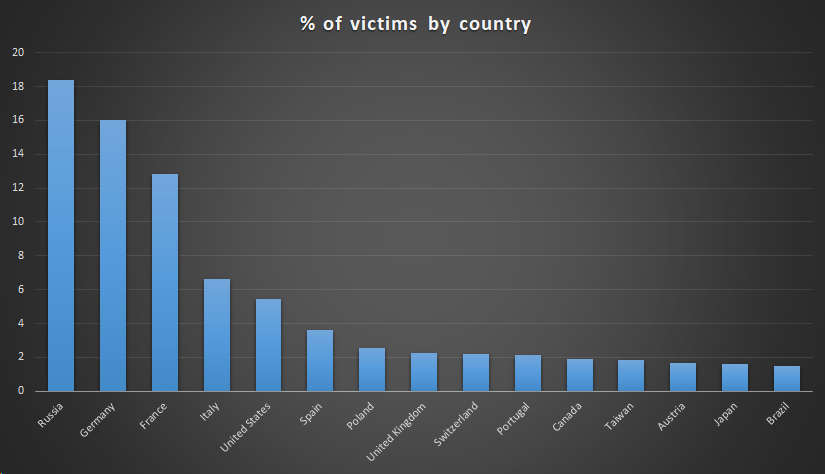

Chociaż oznacza to, że ofiarą mógł stać się potencjalnie każdy użytkownik zainfekowanego oprogramowania, osoby stojące za kampanią ShadowHammer skupiły się na uzyskaniu dostępu do maszyn kilkuset użytkowników, o których wcześniej coś wiedzieli. Badacze z Kaspersky Lab wykryli, że każdy kod trojana zawierał tablicę zakodowanych na sztywno adresów MAC, które stanowią unikatowy identyfikator kart sieciowych wykorzystywanych do łączenia komputera z siecią. Po uruchomieniu się na urządzeniu ofiary szkodnik sprawdzał, czy jego adres MAC znajduje się w takiej tabeli. Jeśli adres odpowiadał jednemu ze wpisów, trojan pobierał kolejną część szkodliwego kodu. Eksperci ds. bezpieczeństwa zdołali zidentyfikować w sumie ponad 600 adresów MAC ofiar. Zostały one zaatakowane przy użyciu ponad 230 unikatowych próbek zawierających trojana.

Zastosowanie podejścia modułowego oraz dodatkowych środków bezpieczeństwa podczas wykonywania szkodliwych modułów, które miały zapobiec przypadkowemu wyciekowi kodu lub danych, wskazują, że osoby stojące za tym wyrafinowanym zagrożeniem dokładały wszelkich starań, by pozostać niewykryte, atakując z chirurgiczną precyzją ściśle określone cele. Szczegółowa analiza techniczna wykazała, że arsenał tych cyberprzestępców jest bardzo zaawansowany i świadczy o wysokim poziomie rozwoju ugrupowania ShadowHammer.

Poszukiwanie podobnego zagrożenia doprowadziło do oprogramowania trzech innych producentów z Azji — do wszystkich wstrzyknięto szkodliwy kod przy użyciu bardzo podobnych metod i technik. Kaspersky Lab zgłosił sprawę firmie ASUS oraz innym producentom.

- Kaspersky Lab udostępnił specjalne narzędzie, przy pomocy którego użytkownicy mogą sprawdzić, czy ich urządzenie stanowiło cel tego ataku.

- Komputery ASUS powinny być przeskanowane przez narzędzie Kaspersky Virus Removal Tool: https://www.kaspersky.com/downloads/thank-you/free-virus-removal-tool

- Więcej informacji na temat ataków ugrupowania ShadowHammer znajduje się na stronie https://securelist.com/operation-shadowhammer/89992/

Czy ten artykuł był pomocny?

Oceniono: 0 razy