Ataki na protokół 2FA to nie jest nowość. Pierwsze wzmianki o obchodzeniu zabezpieczeń dwuskładnikowego uwierzytelniania datujemy na lata 90., czyli kilka miesięcy po wprowadzeniu protokołu do publicznego użytku. Nie zrozumcie nas źle. Tak zwane „2-way factor” jest bezpieczne, ale pod warunkiem, że zastosujemy się do pewnych wskazówek i w zrezygnujemy z potwierdzania logowania przez SMS, który w latach 90. nie był tworzony z myślą o bezpieczeństwie.

Teraz SMS jest najczęściej stosowaną metodą uwierzytelnienia wieloskładnikowego i wynika to z powszechnego dostępu do telefonu na przestrzeni lat. Dawniej nie każdy dysponował smartfonem w dzisiejszym słowa tego znaczeniu, dlatego najbardziej powszechną metodą stosowania 2FA był SMS. Amerykański Narodowy Instytut Standaryzacji i Technologii (NIST) potępił w 2013 roku tę formę uwierzytelniania. Bezpieczniejsze jest stosowanie aplikacji np. Google Authenticator, Google Prompt czy Microsoft Autheniticator, które niestety działają tylko w usługach tych firm. I tutaj do pomocy 2FA zaprzęgnięto U2F, czyli bezpieczniejszy drugi czynnik wykorzystujący asymetryczną kryptografię, zastępujący kody SMS, tokeny sprzętowe, hasła OTP, FOB-y, piny.

2FA (Two-Factor Authentication) znane jest głównie jako dodatkowy składnik wymagany podczas logowania się do Facebooka, Google oraz do autoryzacji potwierdzenia przelewów bankowych. Innymi słowy osoba logująca lub wykonująca przelew musi potwierdzić, że jest uprawniona do tej czynności np. przez SMS, kody autoryzacyjne generowane przez mobilną aplikację lub sprzętowy token. Z kolei U2F (Universal 2nd Factor) umożliwia bezpieczny dostęp do dowolnej liczby usług internetowych z jednego urządzenia, natychmiast i bez instalowania sterowników lub oprogramowania. U2F został stworzony przez Google i Yubico i pomyślnie wdrożony na dużą skalę, np. przez rząd Wielkiej Brytanii, Turcji czy nawet Departament Obrony USA.

Klucze bezpieczeństwa (np. Yubikey) są coraz bardziej powszechne. Rośnie świadomość użytkowników w kwestii ataków phishingowych i metody na skuteczną ochronę. O konieczności stosowania U2F uświadamia Piotr Duszyński.

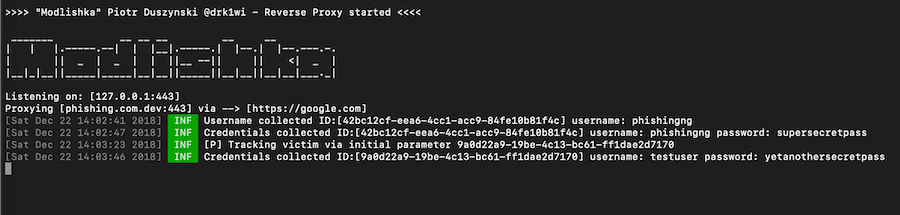

Narzędzie Modlishka do obchodzenia pewnych typów 2FA podatnych na MITM

Piotr opracował narzędzie Modlishka, które sam wykorzystuje w swojej pracy, świadcząc usługi testów penetracyjnych. Na zaprezentowanym wideo widzimy, że oprogramowanie działa na zasadzie ataku MITM, czyli pośredniczy w transmisji pomiędzy przeglądarką użytkownika oraz serwerem w sposób transparentny z wykorzystaniem tzw. „reverse proxy”. Piotr sam twierdzi, że najłatwiejszym i najbardziej skutecznym sposobem uzyskania dostępu do sieci wcale nie są zaawansowane exploity, ale „zwykła” socjotechnika. Narzędzie Modlishka zostało zaprogramowane w celu najlepszego wykorzystania techniki phishing’u.

Skontaktowaliśmy się z Piotrem Duszyńskim i zadaliśmy następujące pytania:

1. Czy to narzędzie bardziej przyda się pentesterom czy script kiddies? Nie obawiasz się, że zostanie wykorzystane przeciwko internautom?

Modlishka to nie jest to pełen framework do przeprowadzania zautomatyzowanych ataków phishing’owych, a jedynie jeden z jego komponentów, który również wymaga pewnej wiedzy technicznej, aby z niego poprawnie skorzystać. Do przeprowadzenia skutecznej kampanii phishing’owej potrzeba znacznie więcej niż tylko to narzędzie.

2. Czy publikowanie takich narzędzi zwiększa czy obniża bezpieczeństwo internautów?

Dbanie o bezpieczeństwo nie polega na przemilczeniu podatności czy udawaniu, że ryzyko nie istnieje. Zamiast tego należy je przedstawić, zaadresować i usprawnić odpowiednie mechanizmy bezpieczeństwa, które pozwolą im efektywnie przeciwdziałać. To tzw. „security by obscurity”, czy w tym przypadku przez przemilczenie, niczego dobrego nikomu nie przyniesie. Wyjątkiem od tej reguły są konkretne błędy ze znanych już wcześniej podatności. W tej sytuacji należy zgłosić je do odpowiednich firm zgodnie z procedurą tzw. „responsible disclosure”.

Modlishka, tak jak wiele innych narzędzi wcześniej opublikowanych (jak np. „metasploit”, „sqlmap”, „burp”), jest przede wszystkim narzędziem diagnostycznym oraz pewną formą dowodu na to, że aktualnie stosowane mechanizmy 2FA posiadają określone słabości, które można wykorzystać w praktycznym ataku.

3. A więc jedynym skutecznym zabezpieczeniem się przez atakami na 2FA jest zastosowanie kluczy wspierających U2F?

Otrzymuje naprawdę dużo pozytywnych informacji od osób oraz firm, które dopiero po obejrzeniu filmu z prezentacją i ustawieniu tego narzędzia dla swojej strony zdecydowały się na zakup token’ów U2F oraz na zastosowanie dodatkowych środków bezpieczeństwa. Jest to bardzo dobra informacja, zważywszy na to, że ataki tego typu były już aktywnie przeprowadzane w sieci przez ostatni rok. W związku z tym wierzę, że to narzędzie pozwoli realnie zwiększyć poziom bezpieczeństwa oraz świadomości użytkowników na temat ryzyka związanego z nowoczesnych phishing’iem.

Pentester zaprezentował słabość aktualnie i w standardzie stosowanego mechanizmu 2FA oraz konieczność podjęcia pewnych kroków mających na celu usprawnienie bezpieczeństwa. Podobne ataki były już przeprowadzane przez grupy przestępcze na przestrzeni ostatniego roku, co zostało opisane min. w raporcie Amnesty International. W związku z tym niezbędne jest podniesienie świadomości na temat istniejącego ryzyka. Taki cel przyświeca stworzonemu narzędziu — Modlishce — czyli możliwość łatwego wykazania ryzyka przez osoby zajmującymi się etycznymi testami penetracyjnymi.

Czy jest coś bardziej bezpiecznego niż U2F? Tak! Polski system CyberusKey

CyberusKey to systemem, który jak przystało na rozwiązanie z XXI wieku, podczas operacji uwierzytelniania tożsamości całkowicie rezygnuje z tradycyjnych loginów i haseł. Wykorzystuje One-Time Pad, czyli szyfr Vernama, który uznawany jest do dzisiaj za niezłamany. Nawet NSA w tym i inne trzyliterowe służby tego nie dokonały. Jeżeli pracownicy rządowi zainfekują komputery niewykrywalnym trojanem, to i tak nie będą w stanie dostać się do serwisów, które wykorzystują logowanie poprzez system Cyberus Key.

A więc Cyberus Key to bezhasłowy system logowania, ale i wieloczynnikowa, łatwa i bezpieczna platforma uwierzytelniania użytkowników. Cyberusowi przyświecał cel wyeliminowania źródła cyberzagrożeń, a nie reagowaniu. System ten nie wymaga stosowania nazwy użytkowników, haseł, SMS-ów, tokenów, FOB-ów i innych sposobów weryfikacji poświadczeń, a więc dotychczasowe problemy z przejmowaniem urządzeń przez złośliwe oprogramowanie lub podstawione sieci Wi-Fi, a nawet stacje BTS emitujące sieć komórkową operatora, nie stanowią już zagrożenia dla użytkownika końcowego. Cyberus Key nie przekazuje żadnych aktywnych danych logowania podczas procesu uwierzytelnienia, w związku z tym dane logowania nie mogą być przechwycone przez cyberprzestępców. Elementy, które wykorzystuje Cyberus Key w procesie autoryzacji, to jednorazowy kod, który wykorzystuje metodologię One-Time-Pad i jest generowany przez HSM (Hardware Security Module) oraz unikatowy identyfikator i dane profilu związane z aplikacją oraz urządzeniem mobilnym użytkownika.

Porównanie zwykłej aplikacji bankowej oraz systemu CybersKey opublikowaliśmy w artykule opisującym rewolucyjną metodę stworzoną przez firmę z Krakowa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy