Analiza rozwiązania Syteca by Ekran System - na skróty

Każde współczesne przedsiębiorstwo korzysta w określonym stopniu z systemów informatycznych. Pracownicy na co dzień używają służbowych sprzętów do wykonywania zleconych zadań. Część z nich być może pracuje zdalnie i łączy się w razie potrzeby do sieci i zasobów firmowych. Popularność zyskuje także outsourcing, czyli obsługa informatyczna świadczona przez zewnętrzne podmioty. Bez odpowiednich narzędzi nie ma zbyt dużych możliwości zapewnienia kontroli i podstawowego bezpieczeństwa. Wiadomo, że każda praca przynosi wyniki, a poprzez ich jakość można oceniać danego pracownika. Natomiast nie można w ten sposób określić jego wydajności, optymalnego wykorzystania czasu pracy czy przeprowadzonych aktywności. Istnieje niestety ryzyko naruszeń, szczególnie w przypadku pracy zdalnej, gdy pracodawca ma znikomą kontrolę. Jeśli działania pracownika spowodują jakiekolwiek naruszenia, zdecydowanie przydatne będą dokładne dowody złośliwej aktywności, których — zwłaszcza poza siecią firmową — nie odkryjemy w łatwy sposób. Natomiast w kwestii outsourcingu usług IT kluczowe jest ocenienie efektywności i rozliczalność pracy.

Partnerem tej recenzji jest firma Securivy.com, dystrybutor rozwiązania Syteca by Ekran System do monitorowania zainstalowanych agentów na fizycznych i wirtualnych maszynach w sieci, a także serwerach terminalowych, przy użyciu centralnej konsoli opartej o przeglądarkę internetową. Produkt dostarcza pełną funkcjonalność odtwarzania wszystkich nagrywanych sesji, badanie incydentów, analizę działań pracowników, administratorów lub zewnętrznych firm świadczących usługi cyfrowe.

Instalacja Syteca by Ekran System

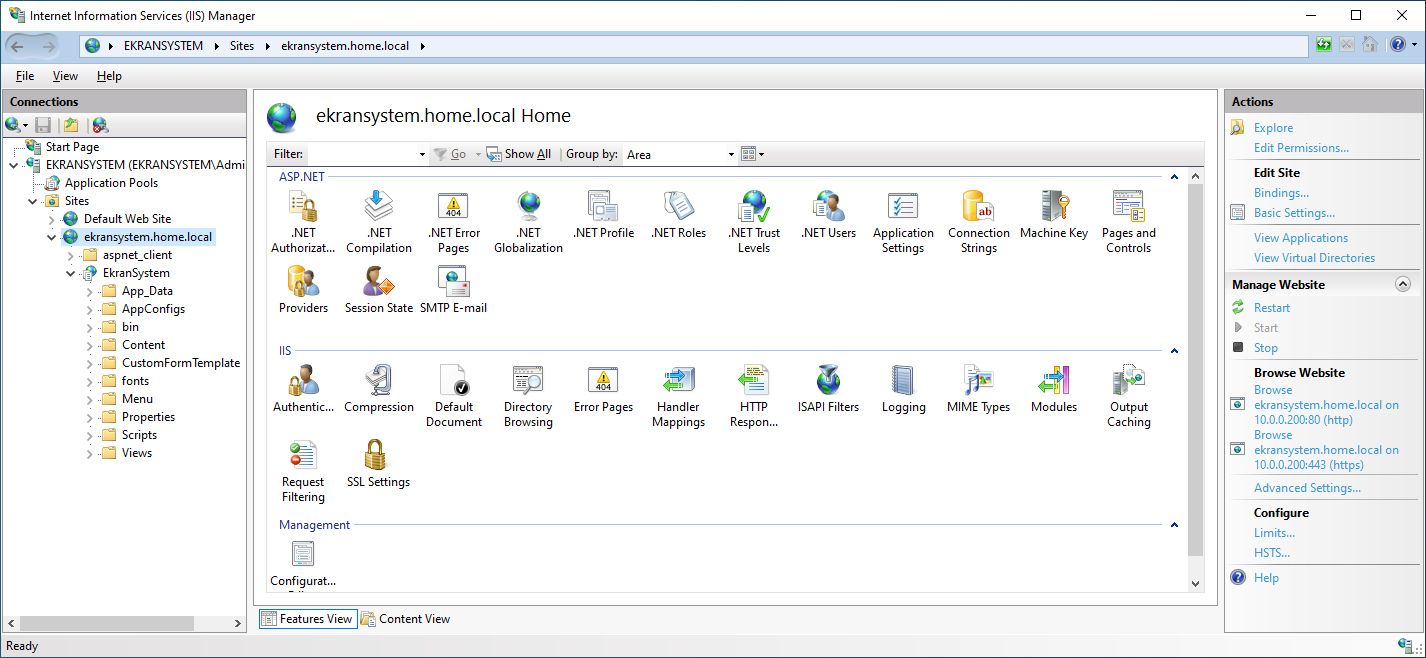

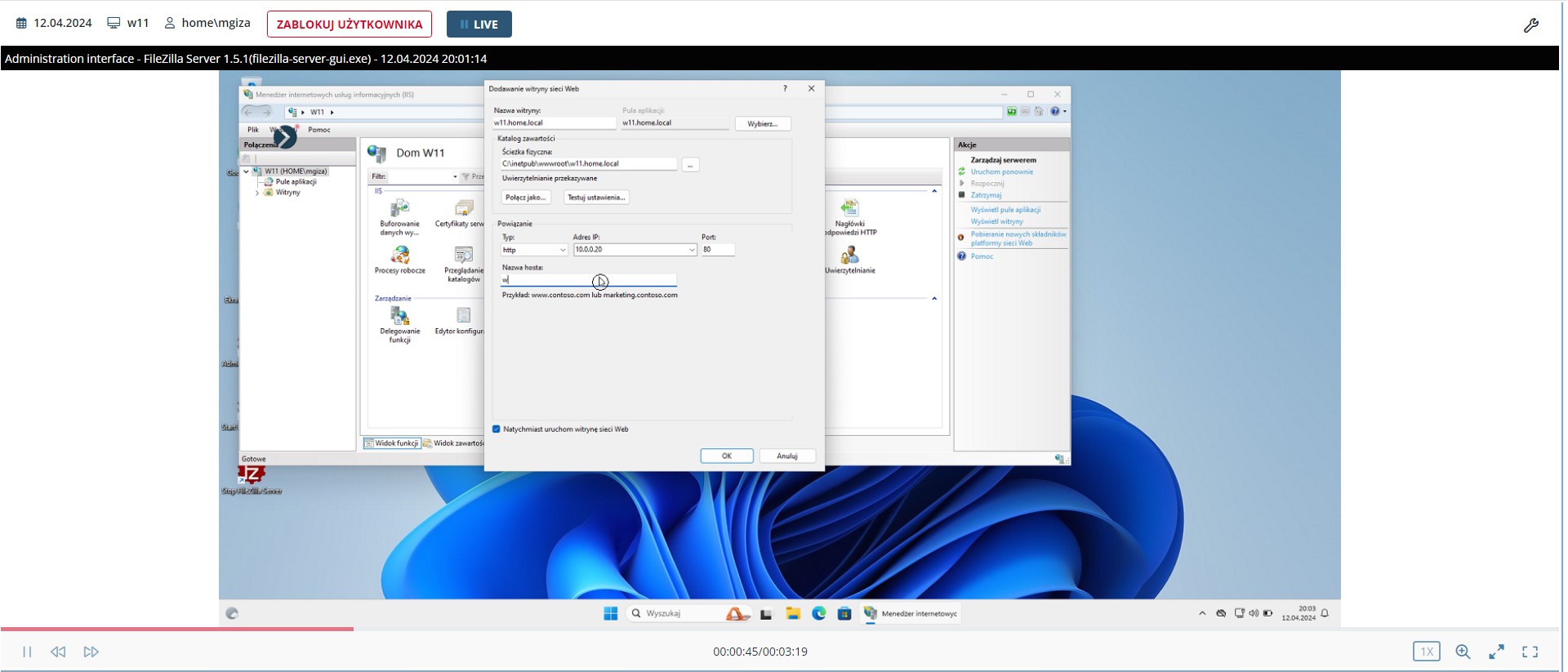

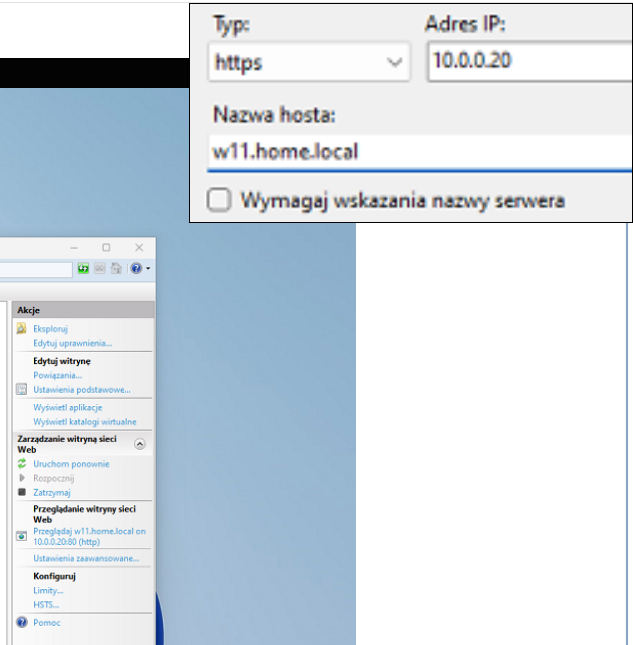

Opisywane rozwiązanie posiada pewne wymagania sprzętowe, które zależą od ilości monitorowanych jednocześnie hostów. Do obsługi mniejszych środowisk, czyli do około 200 sesji w tym samym czasie, zalecane jest przeznaczenie dedykowanej maszyny (bez zbędnego oprogramowania) z 4-8 CPU i 8-16 GB RAM. Serwer Syteca działa wyłącznie w systemach Windows (Management Tool napisany jest w .NET i korzysta z serwera IIS). Dodatkowo niezbędna będzie baza danych — PostgreSQL lub SQL Server. W przypadku SQL Server zalecana jest co najmniej wersja Standard. Narzędzie zadziała także z bezpłatną edycją Express, natomiast w związku z jej limitami (takimi jak ograniczenie maksymalnego rozmiaru bazy do 10 GB) mogą występować nieprzewidziane problemy.

Proces instalacji nie został skomplikowany. Dokładne instrukcje instalacji Application Server oraz Management Tool, jak również lokalnych agentów, znajdziemy w dokumentacji. Do uruchomienia Syteca wystarczy zasadniczo zainstalowany IIS wraz z obsługą ASP.NET 4.8 i przypisanym do wybranej strony certyfikatem SSL oraz dodany użytkownik w bazie danych z uprawnieniem do tworzenia nowych baz. Instalator nie wymaga od nas wielokrokowej konfiguracji. Automatycznie tworzy odpowiednie bazy danych i dodaje aplikację do serwera IIS.

Analiza funkcjonalności

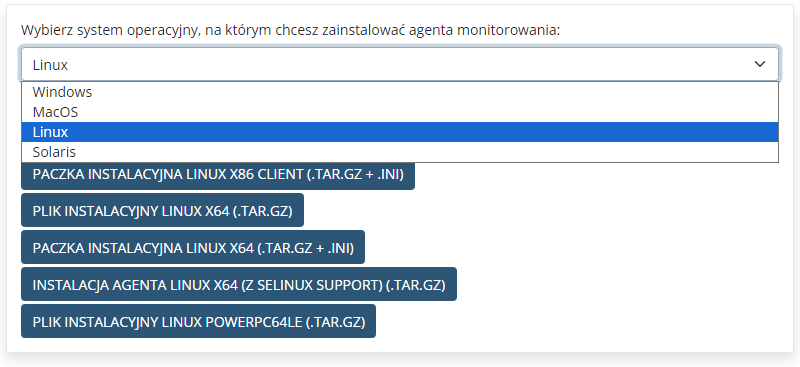

Syteca by Ekran System do działania wykorzystuje zainstalowane na monitorowanych hostach agenty. Producent zapewnia wsparcie dla właściwie wszystkich powszechnie używanych platform, tj. Windows, Linux i macOS. W przypadku systemów Linux, Syteca obsługuje monitorowanie command-line (lokalna konsola, SSH, a nawet telnet) oraz środowiska graficznego X Window. Należy pamiętać, że zdecydowana większość pracowników korzysta z innych systemów, a maszyny pełniące role serwerów (gdzie Linux jest częstszym wyborem) w bardzo nietypowych sytuacjach posiadają zainstalowane środowisko graficzne pozwalające na swobodną pracę. Rozwiązanie jest więc dostosowane do rzeczywistych wymagań przedsiębiorstw. Duża dostępność jest zdecydowaną zaletą Syteca.

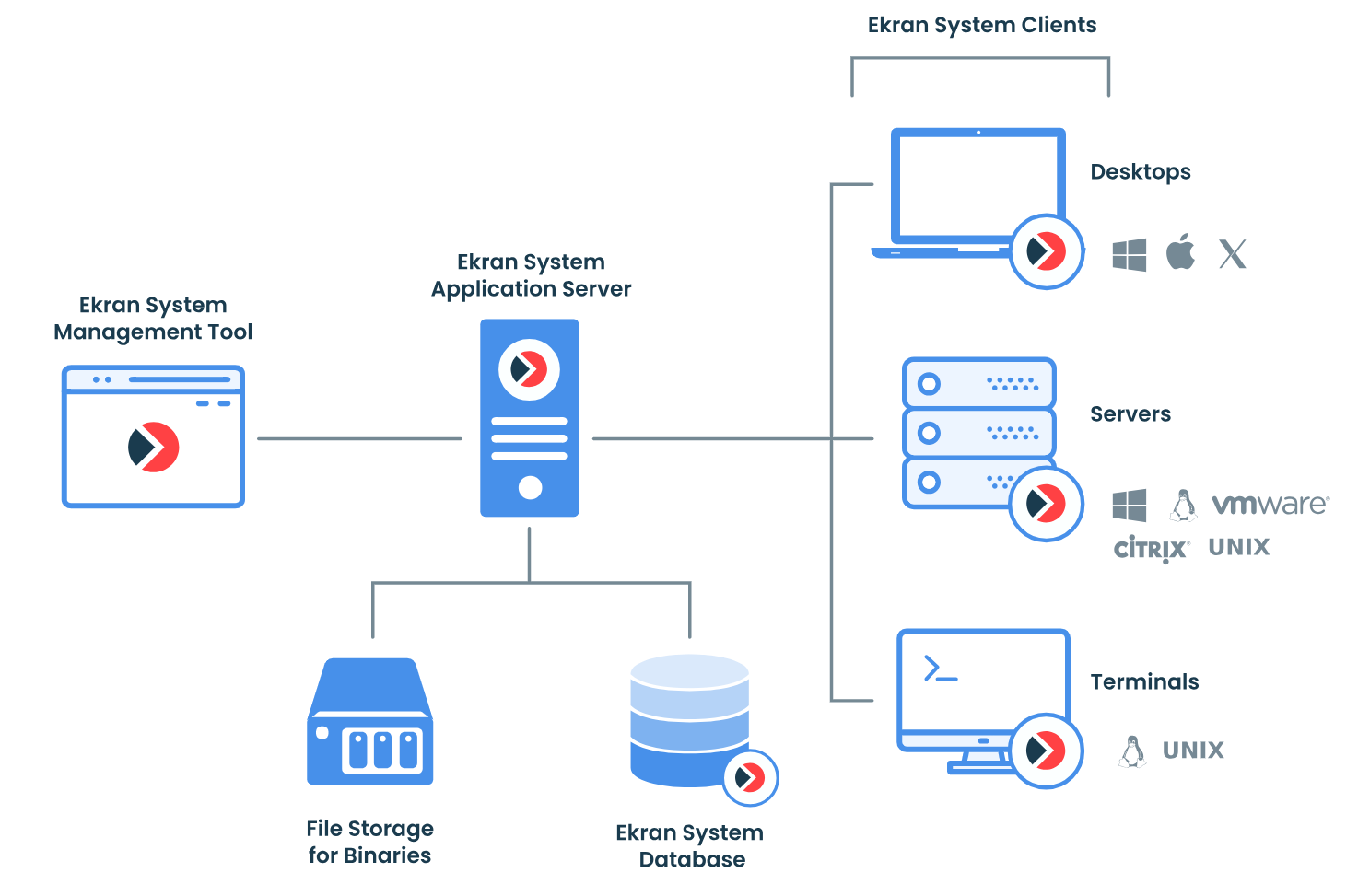

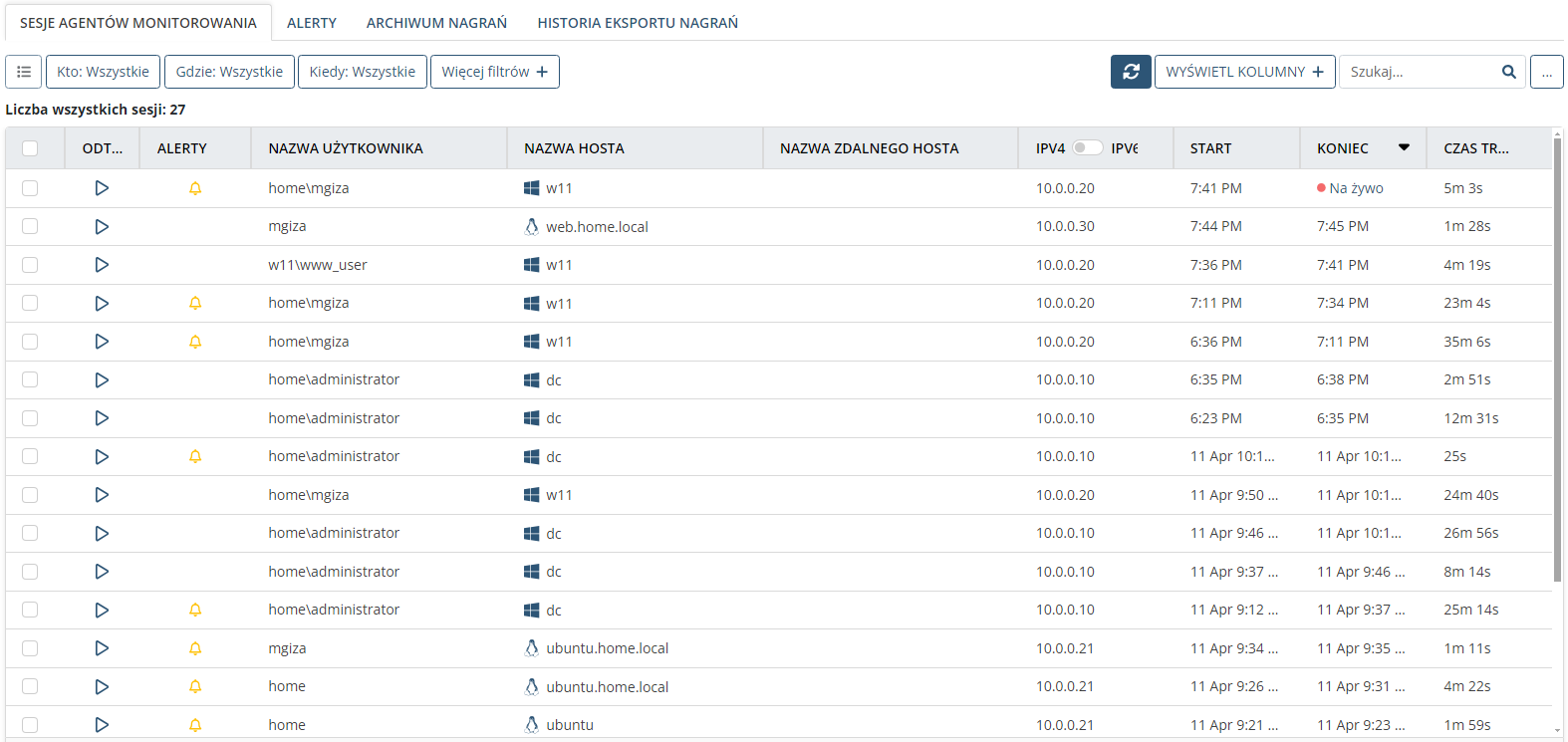

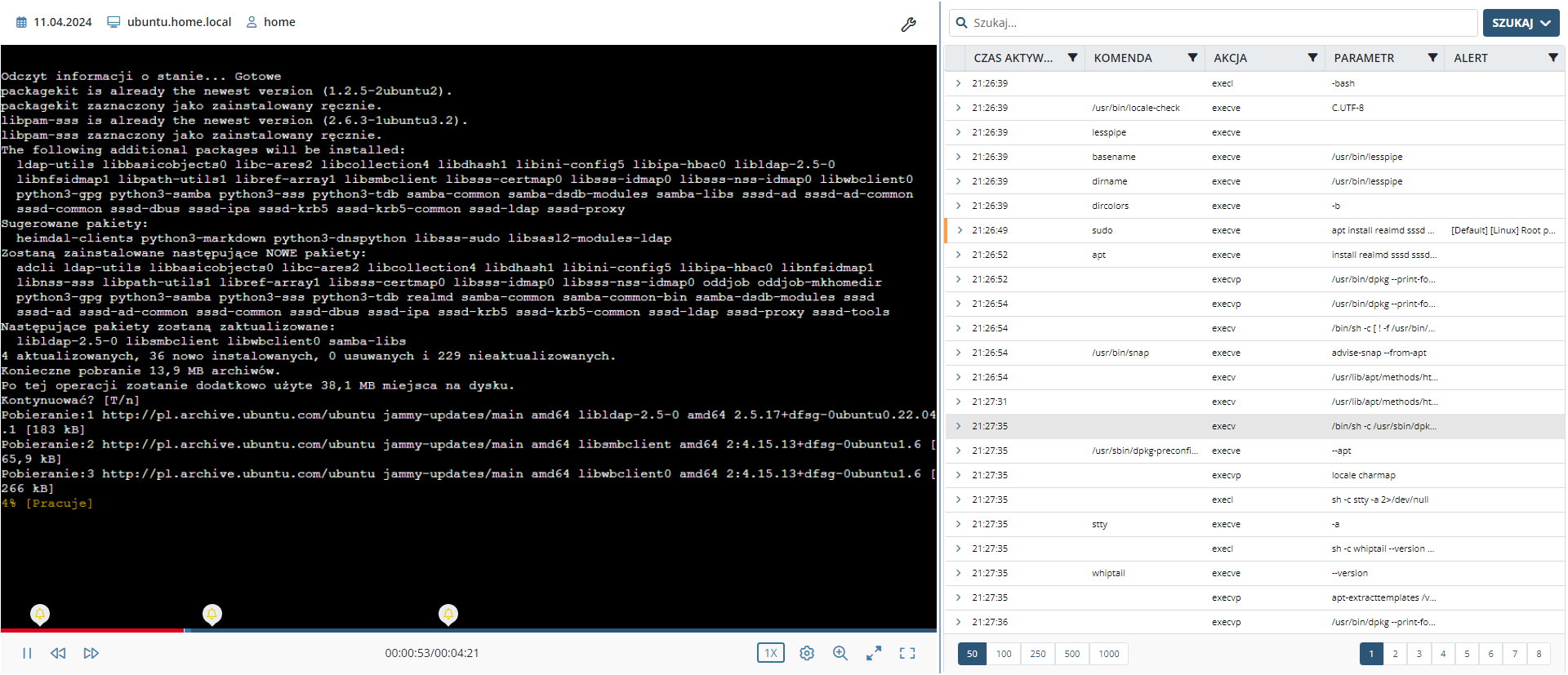

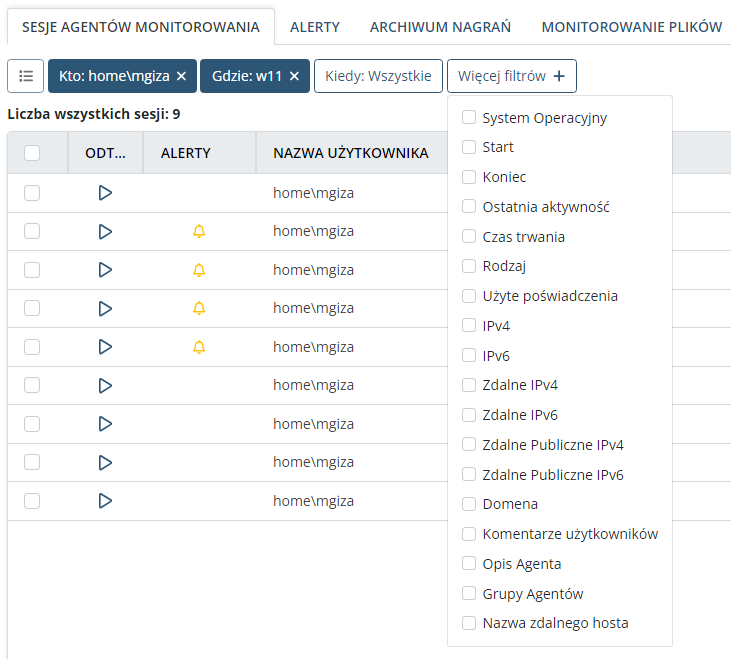

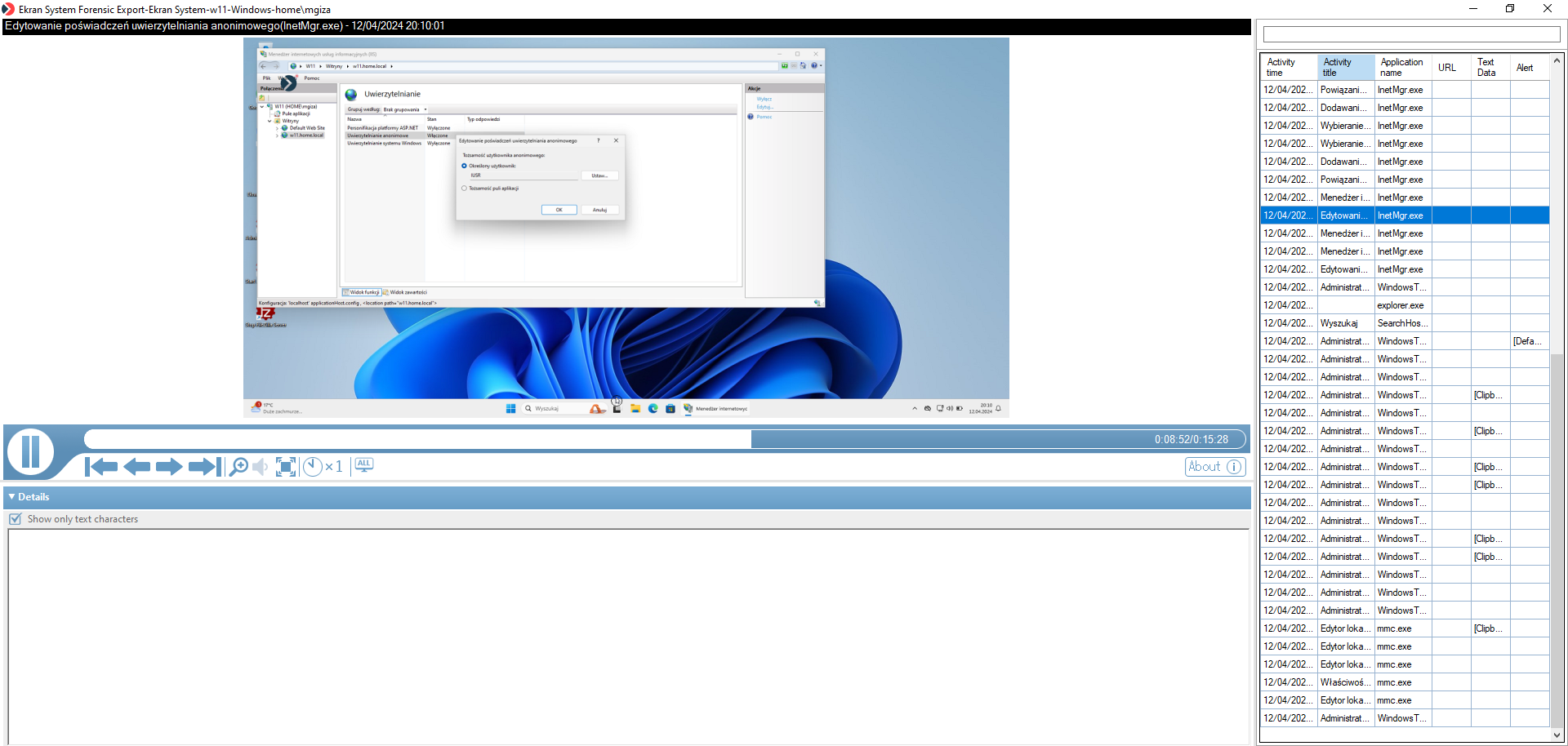

Agenty komunikują się z komponentem nazwanym Application Server, którym zarządzanie odbywa się dzięki Management Tool poprzez panel dostępny z poziomu przeglądarki internetowej. Management Tool pozwala dodatkowo na generowanie raportów i przeglądanie nagranych sesji (również „na żywo”, jeśli akurat użytkownik korzysta z komputera w danym momencie). Każda sesja stanowi nagranie ekranu z perspektywy użytkownika (także w sytuacji, gdy działał w trybie offline) oraz dokładny zapis wszelkich aktywności (otwierane pliki, wykonywane polecenia w systemie, przeglądane strony internetowe). Możemy skonfigurować powiadomienia e-mail i otrzymywać wiadomości (alerty) po wykryciu zdefiniowanych akcji (zostały zawarte gotowe reguły) czy podczas próby dostępu użytkownika do wybranego hosta.

Możliwe jest dostosowanie architektury do złożonych wymagań. Schemat używany w podstawowych wdrożeniach został przedstawiony na poniższej grafice.

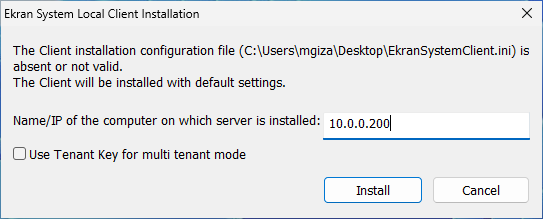

Instalacja agentów

Agent musi mieć połączenie z Application Server, w idealnym przypadku przez cały czas. Jest to komunikacja szyfrowana i wyłącznie jednostronna — agent komunikuje się z Application Server na porcie TCP 9447. Z tego powodu rozsądnym pomysłem będzie udostępnienie tego portu na zewnątrz naszej infrastruktury, co ma szczególne znaczenie przy pracy zdalnej. Dzięki temu, nawet jeśli pracownik nie zestawi połączenia VPN do naszej sieci, wciąż będzie monitorowany, a my będziemy posiadać informacje, czy faktycznie w pełni wykorzystuje czas pracy.

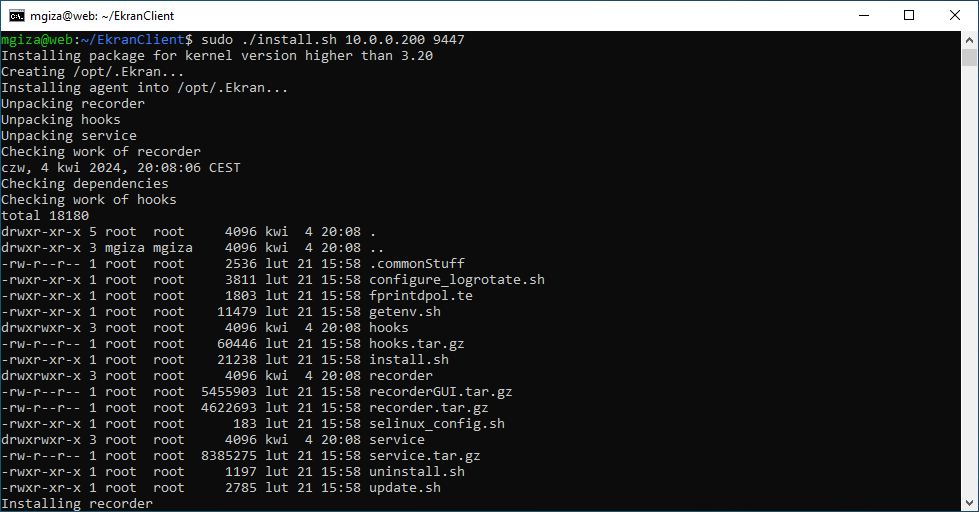

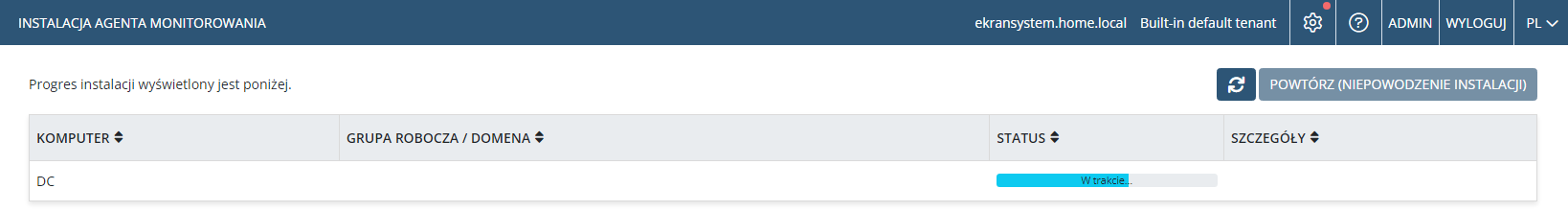

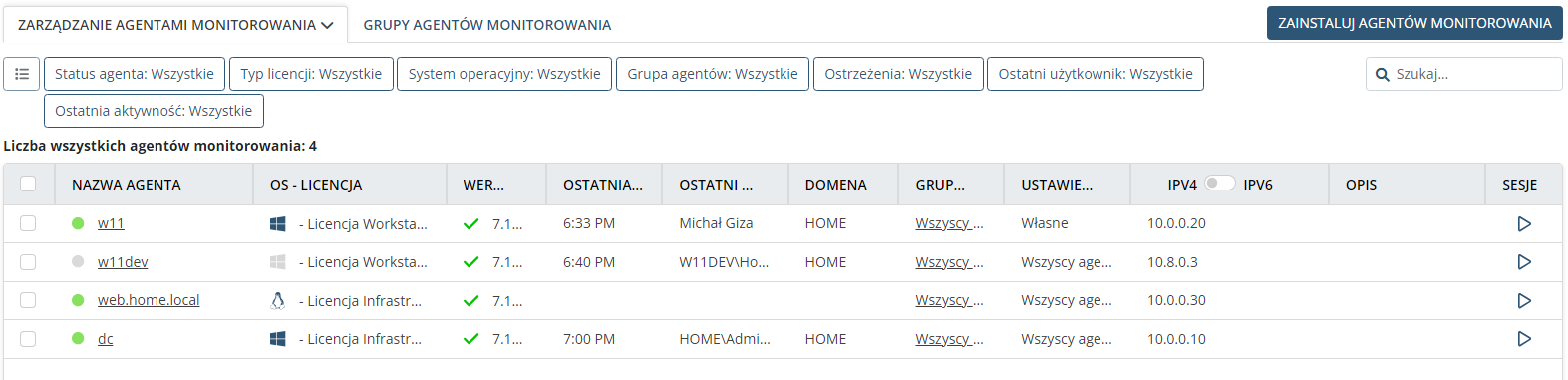

Poniższe zrzuty ekranu przedstawiają okno instalatora w systemie Windows, wykonanie skryptu w systemie Ubuntu Server, widok zdalnej instalacji oraz listę dodanych agentów widoczną w Management Tool.

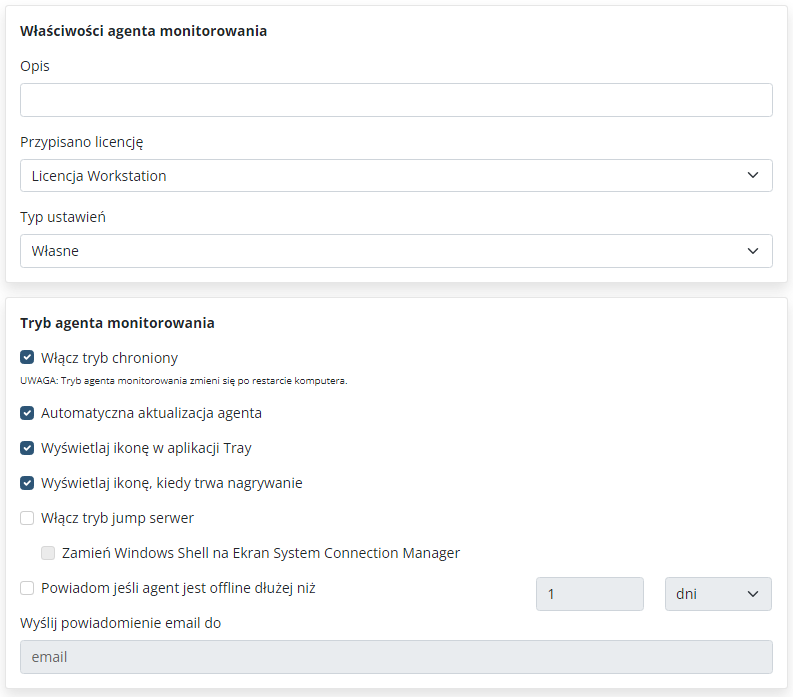

Trzeba jednak zaznaczyć, że dla agentów działających w systemach Windows możliwa jest aktywacja trybu chronionego (opcja Włącz tryb chroniony w edycji wybranego agenta), który nie tylko ukrywa procesy narzędzia (użytkownik nie zobaczy ich przykładowo w Menedżerze zadań), ale potrafi również zablokować jakiekolwiek próby ingerencji w działanie agenta, nawet jeśli użytkownik spróbuje podjąć takową czynność z poziomu konta Administrator (lokalnego i domenowego).

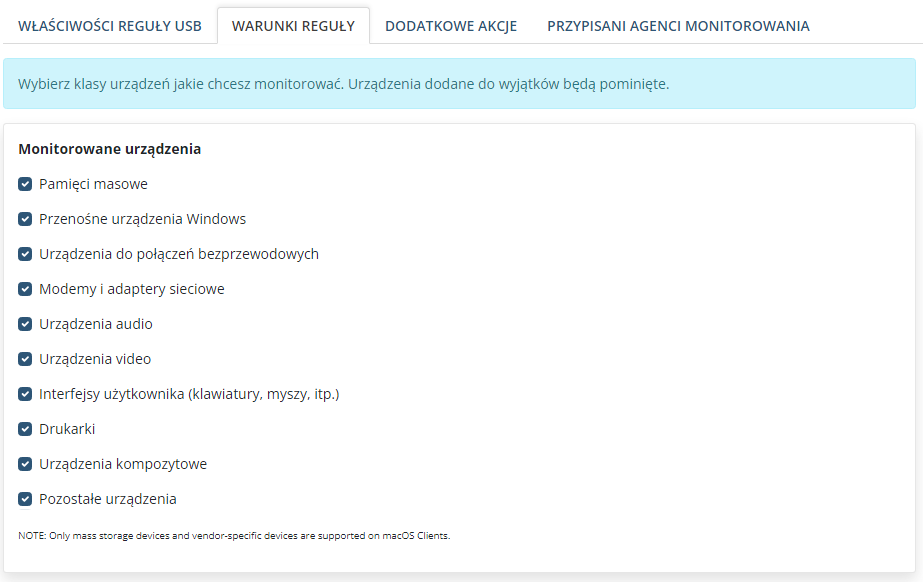

Monitorowanie urządzeń USB

Nagrywanie sesji

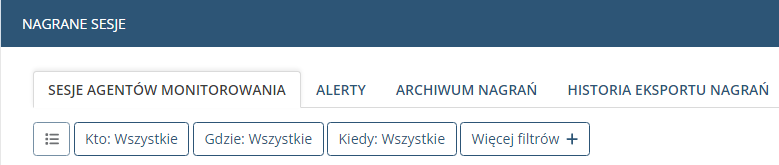

Przeszukiwanie i filtrowanie sesji

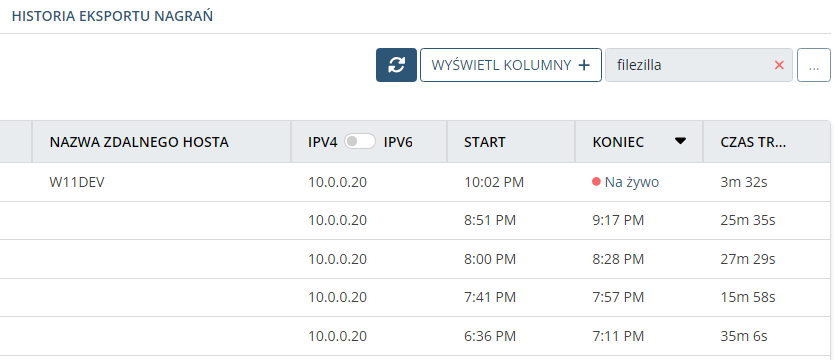

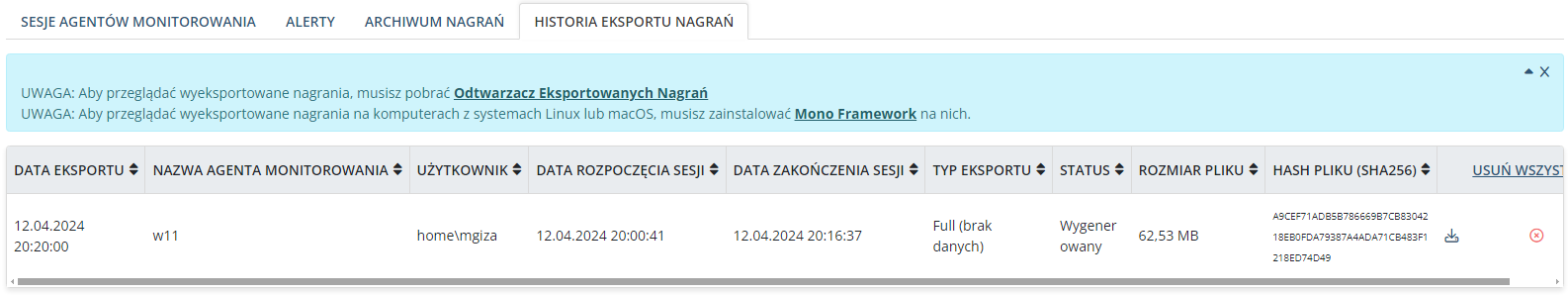

Eksportowanie nagrań

Jeśli chcielibyśmy pobrać nagranie sesji, np. w celu odtworzenia na innym komputerze bez dostępu do Management Agent, to wystarczy skorzystać z funkcji nazwanej Eksportuj nagrania widocznej po kliknięciu ikony ![]() .

.

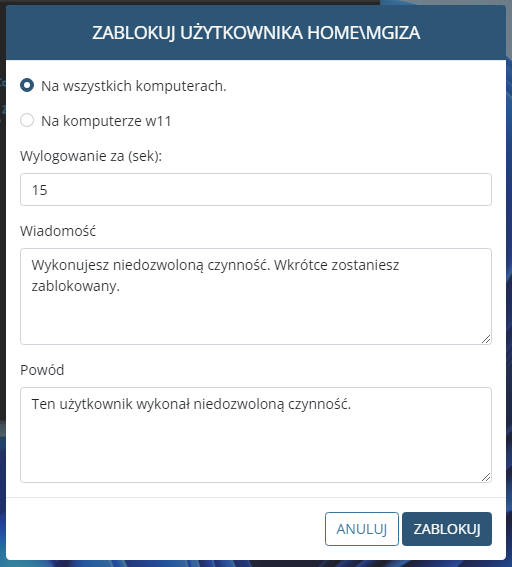

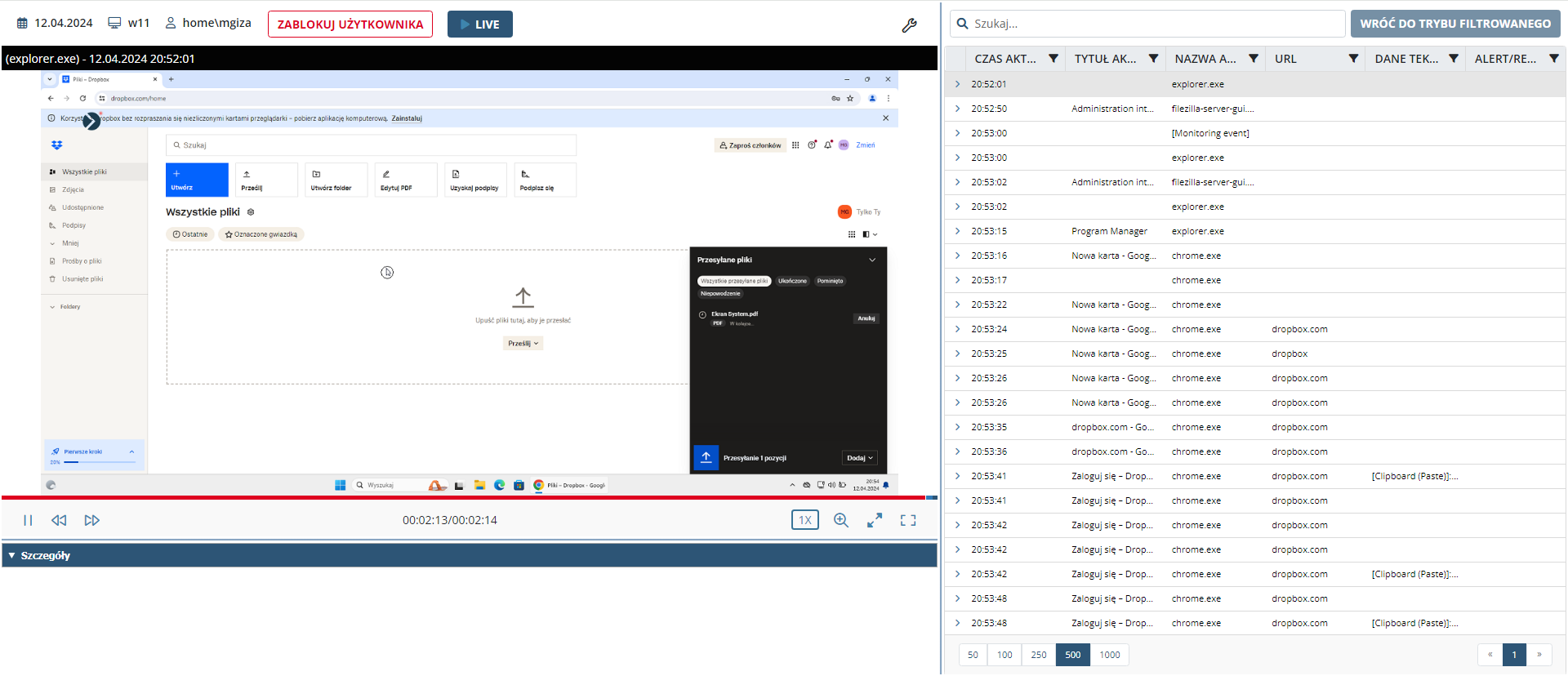

Blokowanie użytkowników

W przypadku stwierdzenia, że działania użytkownika wymagają pilnej reakcji, możemy go zablokować po wybraniu przycisku ZABLOKUJ UŻYTKOWNIKA z poziomu nagrania sesji.

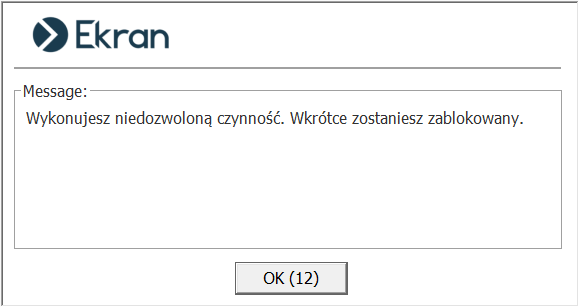

Po czasie zdefiniowanym jako Wylogowanie za (sek) użytkownik zobaczy komunikat zgodny z podanym w formularzu blokowania i zostanie wylogowany. Każda kolejna próba zalogowania zostanie uniemożliwiona dokładnie tym samym powiadomieniem.

Zarządzanie dostępem

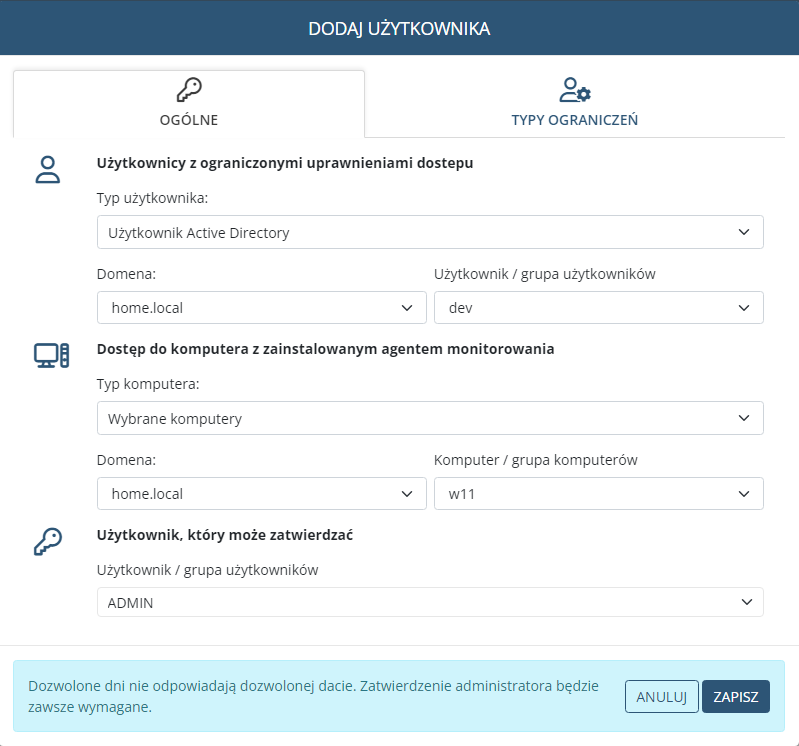

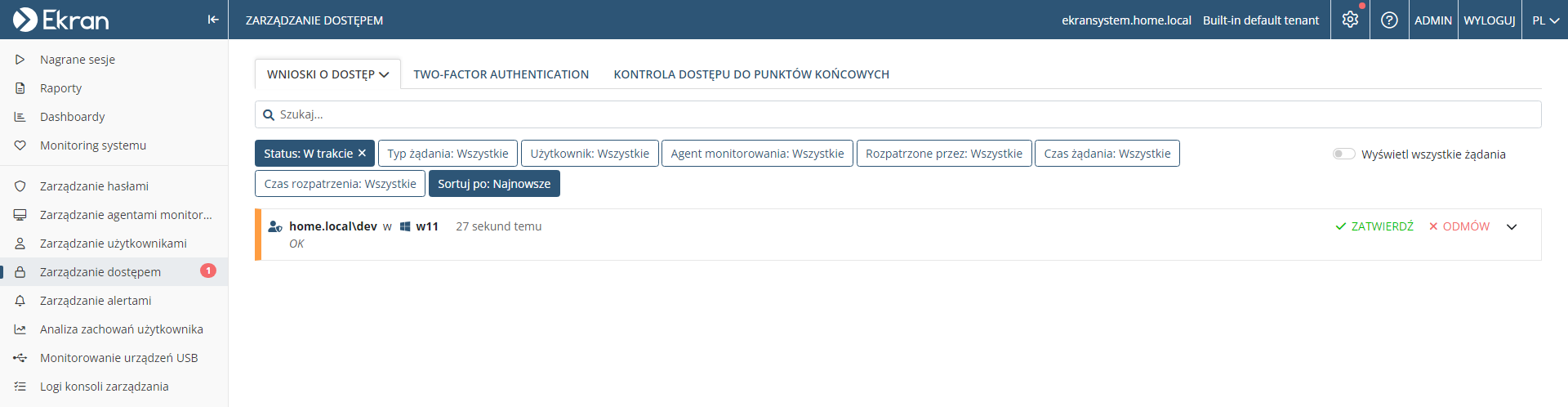

Bardzo istotną kwestią w Syteca by Ekran System jest również zarządzanie dostępem. Funkcja ta sprawdzi się szczególnie w przypadku udzielania dostępu do naszej infrastruktury podmiotom zewnętrznym. Po ich zalogowaniu do systemu (również przeprowadzonego zdalnie — przykładowo protokół RDP jest w pełni wspierany przez opisywane rozwiązanie) będzie wymagane zatwierdzenie przez wskazanych użytkowników w Management Agent. Dzięki temu eliminujemy zagrożenie nieuprawionego dostępu, np. poza standardowymi godzinami pracy, gdy dostępność administratorów jest mniejsza i w razie potrzeby nikt nie będzie mógł efektywnie zareagować na ewentualne problemy.

Całą konfigurację przeprowadzamy w zakładce Zarządzanie dostępem w karcie KONTROLA DOSTĘPU DO PUNKTÓW KOŃCOWYCH. Dodajemy reguły dla każdego użytkownika wymagającego większej kontroli.

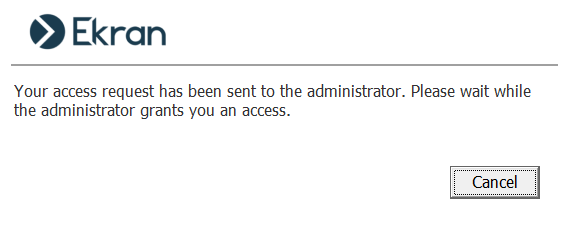

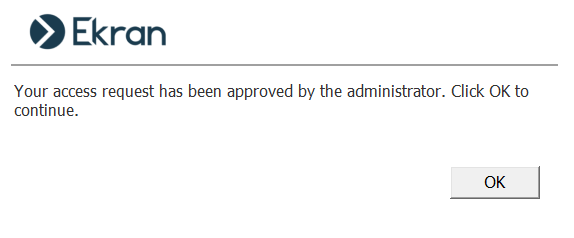

Użytkownik po zalogowaniu będzie musiał zaczekać do momentu zatwierdzenia przez upoważnione osoby. Wyświetlany jest mu w tym czasie poniższy ekran.

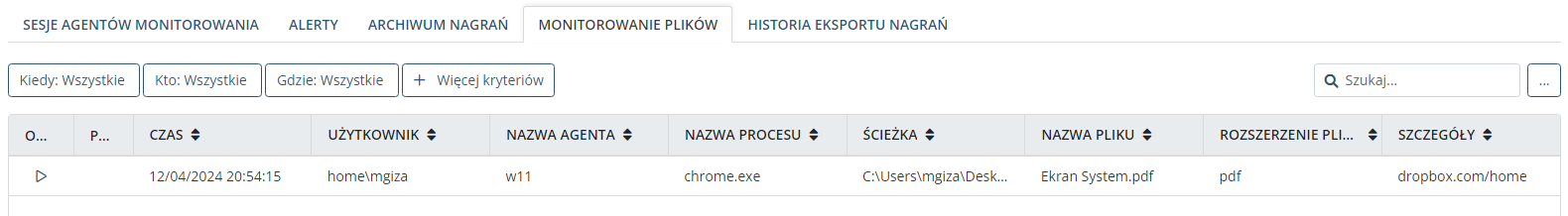

Monitorowanie plików

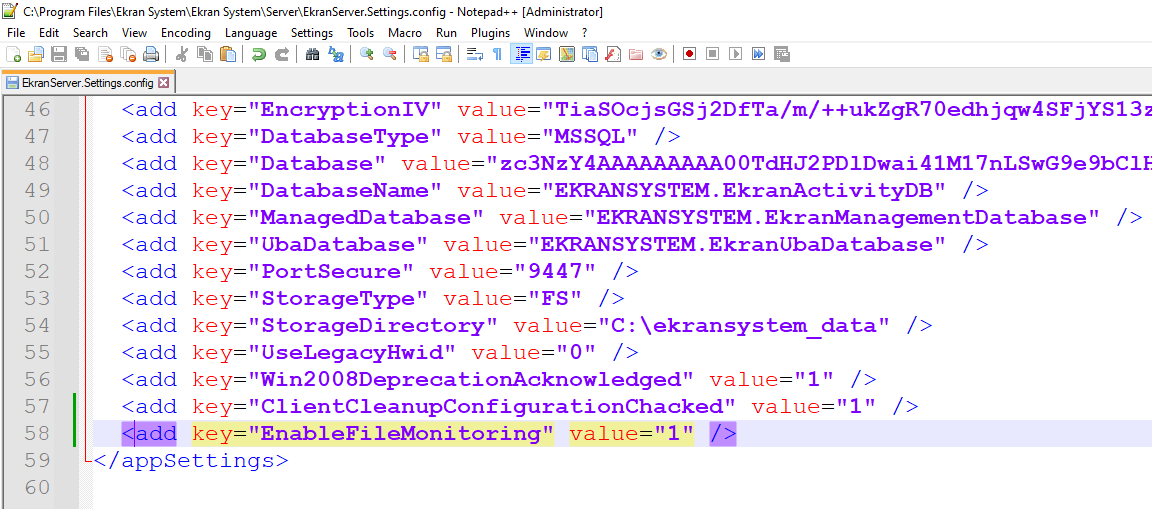

Bardzo interesującą funkcją jest również monitorowanie plików, która nie jest dostępna domyślnie w Syteca. Aktywacja sprowadza się do dodania poniższej linii w pliku EkranServer.Settings.config i restartu usługi EkranServer.

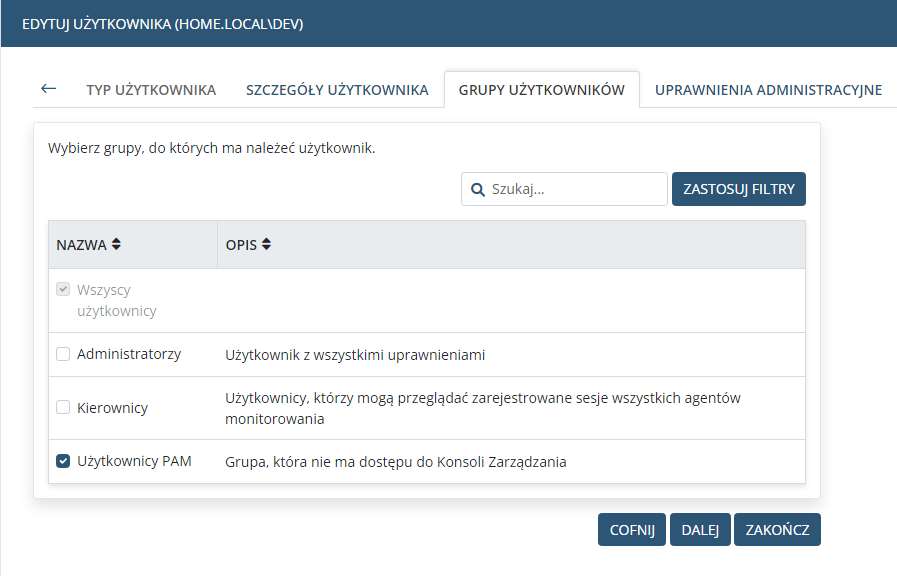

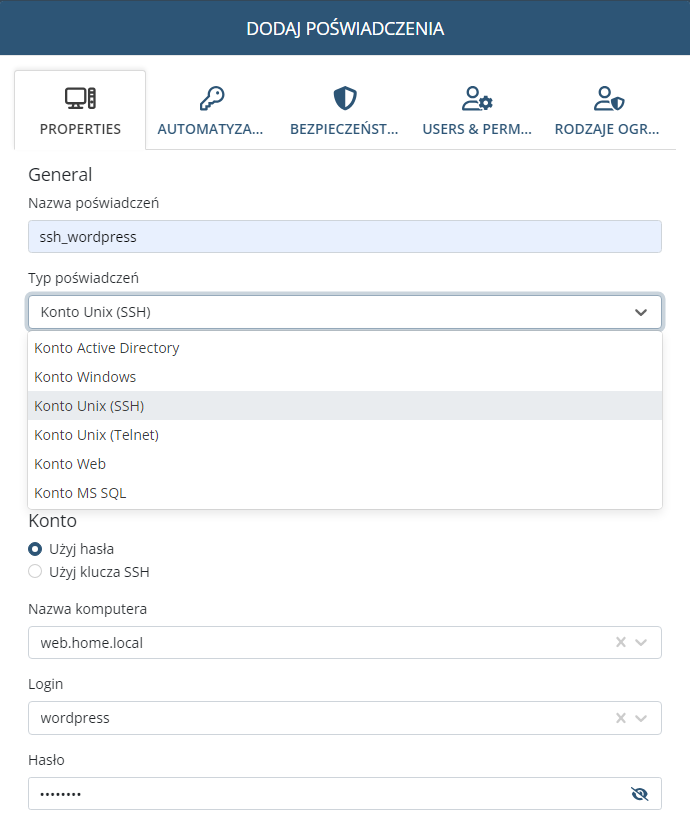

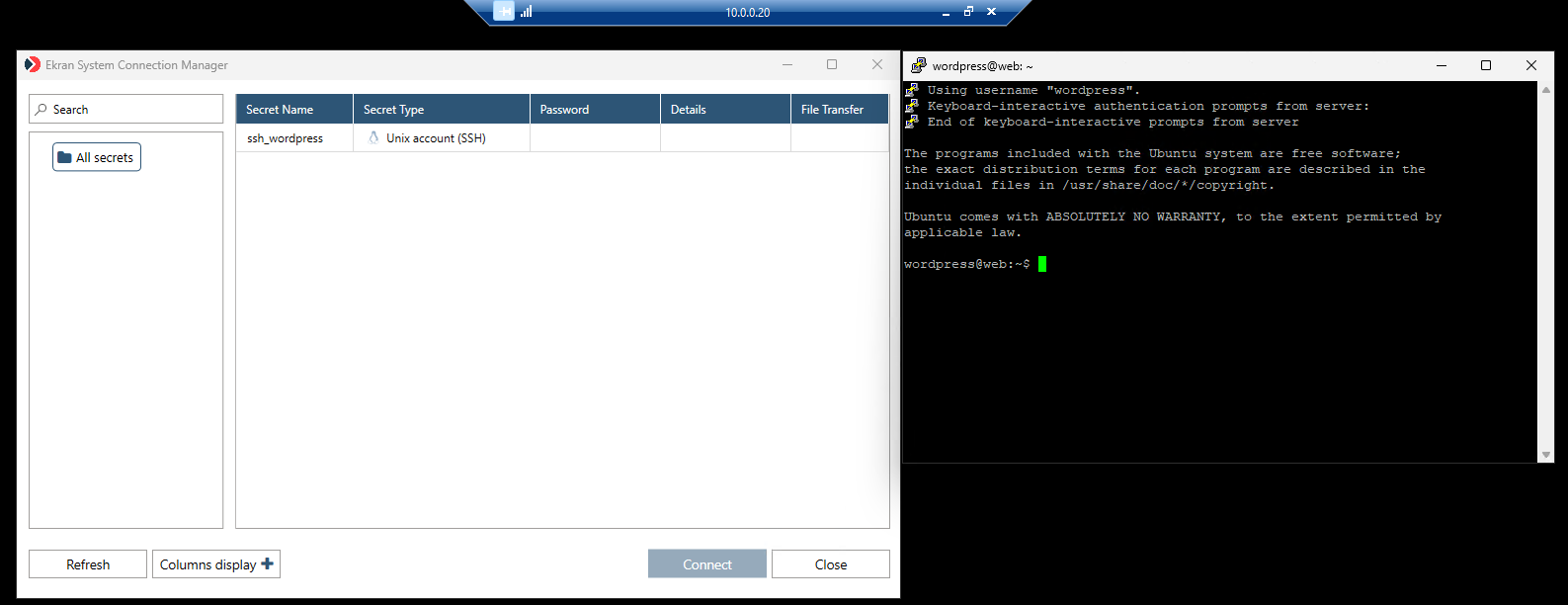

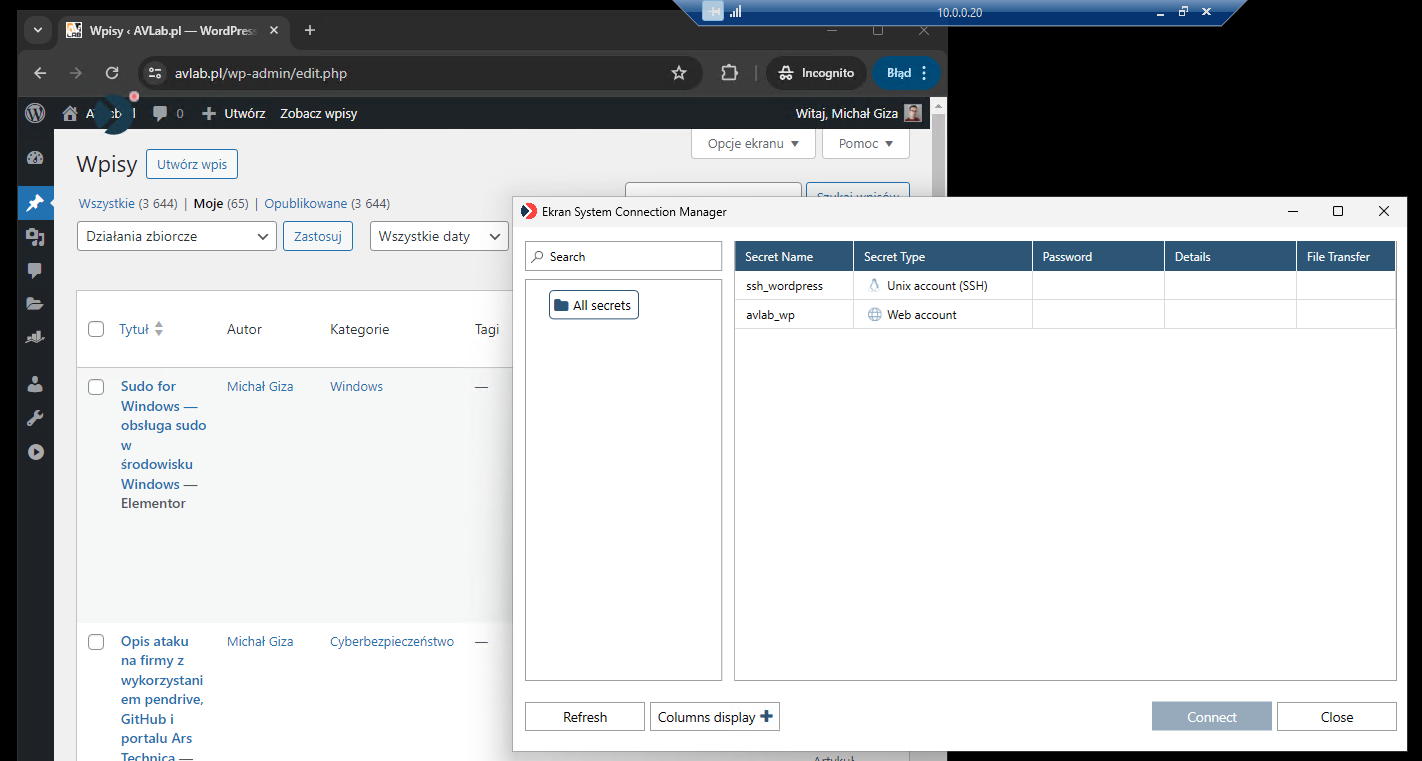

Zarządzanie hasłami

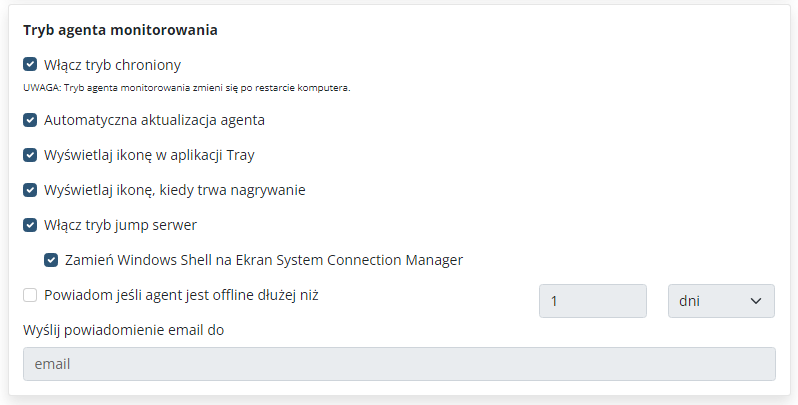

Kolejną ważną i przydatną funkcjonalność stanowi wbudowane rozwiązanie do zarządzania hasłami. Umożliwia dostęp do różnych usług po połączeniu RDP z tzw. jump serwer. Aktywacji tego trybu można dokonać po wejściu w konfigurację wybranego agenta poprzez zaznaczenie opcji Włącz tryb jump serwer i dalej Zamień Windows Shell na Syteca Connection Manager.

Bezpieczeństwo i prywatność

Syteca by Ekran System jest narzędziem do monitoringu aktywności (rozumianej w kategoriach wydajności pracy) użytkowników, ale przede wszystkim stanowi oprogramowanie zabezpieczające, co zostało omówione w poprzedniej sekcji. Wdrożenie tego i podobnych rozwiązań pozwoli na podniesienie poziomu bezpieczeństwa w organizacji.

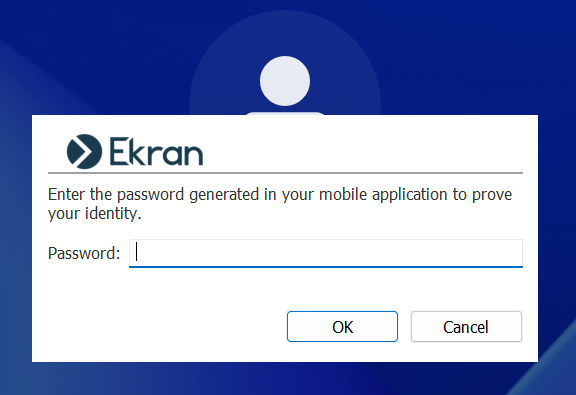

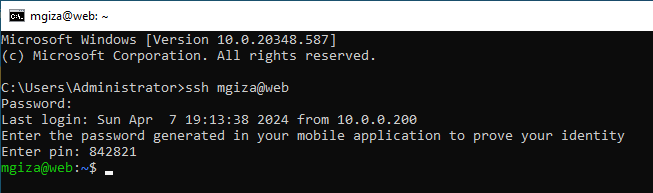

Dane zbierane przez Ekran System także są odpowiednio chronione dzięki szyfrowaniu. Szyfrowane obejmuje nie tylko połączenia między agentami a serwerem, ale nawet „lokalne” połączenia Application Server z Management Tool. Dostęp do panelu jest zabezpieczony hasłem. W razie potrzeby możemy dodatkowo aktywować 2FA (kod z aplikacji, np. Google Authenticator) — ta opcja zresztą działa także dla użytkowników w systemie. Jeśli użytkownik nie ma możliwości skorzystania z urządzenia mobilnego, administrator może wygenerować dla niego OTP (one-time password).

Po uprzednim kontakcie ze wsparciem technicznym lub w wersji Enterprise Edition dostępna jest również funkcjonalność Anonymizer służąca do pseudoanonimizacji różnych danych wrażliwych, które zostały przechwycone przez agenty. Narzędzie monitoruje praktycznie każdą aktywność wykonaną w trakcie danej sesji. Użytkownicy powinni mieć świadomość, że nie należy wykorzystywać służbowego sprzętu do spraw prywatnych.

Recenzowany produkt jest również zgodny z RODO. Opublikowana polityka prywatności zawiera istotne informacje dotyczące m.in. gromadzonych danych, zastosowanych środków ich ochrony oraz sposobu dostępu, edycji czy usunięcia z systemów firmy naszych danych.

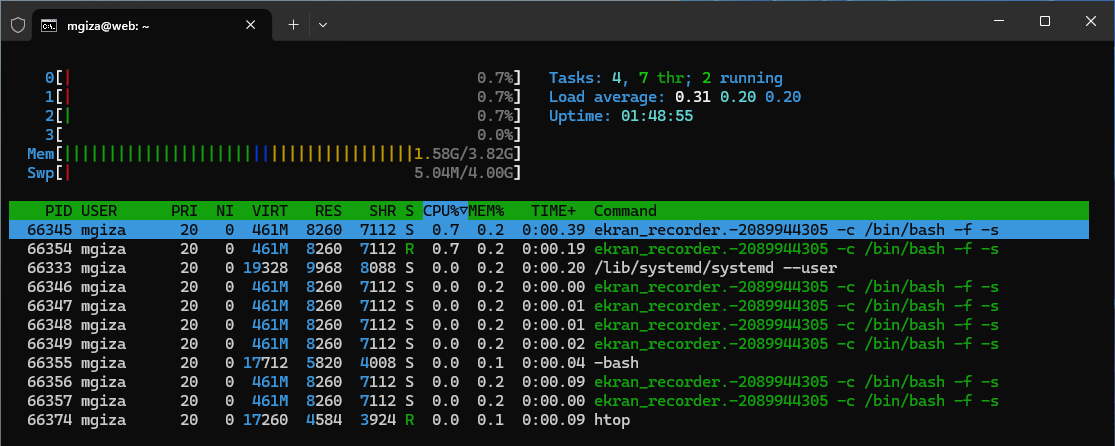

Wydajność i wpływ na systemy

Podczas testów rozwiązania Syteca by Ekran System nie zostały zauważone objawy problemów z wydajnością. Korzystanie z maszyn nie było w żaden sposób utrudnione. Również elementy działające po stronie serwera, czyli Application Server i Management Agent umożliwiały płynne działanie. Jednak nawet najbardziej zoptymalizowane narzędzie funkcjonuje sprawnie przy pewnej ograniczonej ilości danych. Dlatego podczas wdrożeń Syteca na większą skalę (według dokumentacji są to środowiska powyżej 200 hostów do monitorowania) niezbędne będzie rozważenie zastosowania bardziej złożonej architektury.

Należy również pamiętać o spełnieniu wymagań sprzętowych przedstawionych w dokumentacji.

Analiza logów i raportowanie

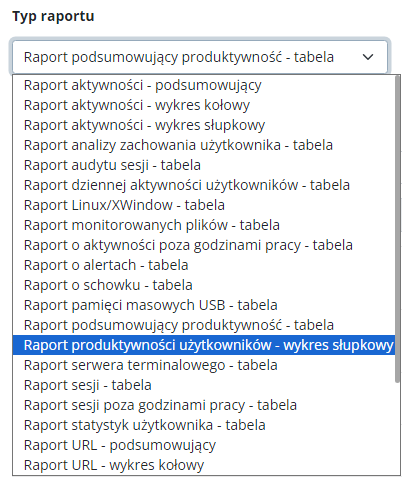

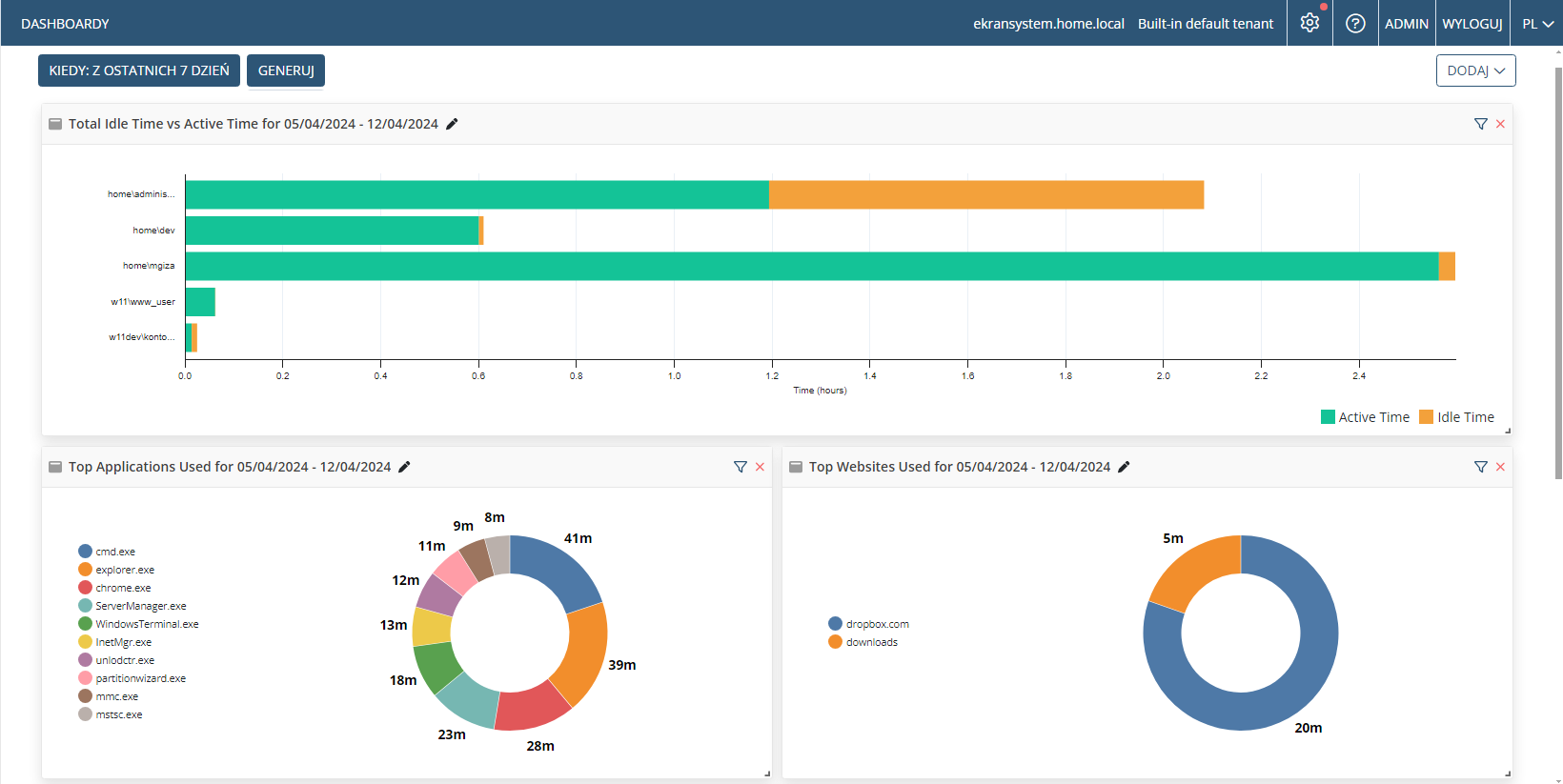

Możemy wygenerować reporty z zebranych informacji z określonego zakresu czasu dla wszystkich bądź wyłącznie wskazanych monitorowanych hostów. Istnieje kilka typów raportów, których część została przedstawiona na poniższym zrzucie ekranu.

Raporty mogą zostać zapisane do różnych formatów, m.in. PDF, HTML czy XLSX. Przedstawione są w czytelnej postaci, a ich interpretacja nie wymaga wiedzy technicznej. Stanowią więc bardzo dobre źródło wiedzy dla menedżerów o aktywności ich podwładnych. Dzięki rozwiązaniu Syteca i wykorzystaniu funkcjonalności alertów oraz raportów nie ma potrzeby nieustannego śledzenia użytkowników. Skonfigurowane alerty są wysyłane niezwłocznie po wykryciu danego zdarzenia. Można także zautomatyzować proces tworzenia raportów, np. na koniec każdego dnia pracy przygotować zestawienie aktywności i w razie potrzeby zwyczajnie pobierać wygenerowany plik z Management Agent.

Poniższy zrzut ekranu przedstawia fragment przykładowego raportu „Szczegółowy raport aktywności – tabela” w formacie HTML.

Wybrane raporty w graficznej formie dostępne są ponadto przez cały czas w zakładce Dashboardy.

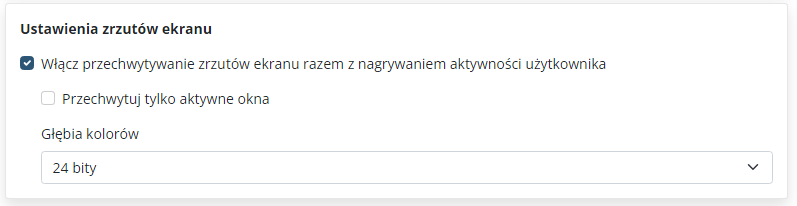

Konfigurowalność i dostosowanie

Syteca by Ekran System, jak każde podobne rozwiązanie bezpieczeństwa, wymaga dostosowania pod konkretne potrzeby danej organizacji. Możemy skonfigurować wiele różnych dodatkowych funkcjonalności, nie tylko związanych z zabezpieczeniami. W przypadku Syteca w celu zmiany domyślnych ustawień monitorowania i kontroli należy zmienić Typ ustawień z Dziedziczone z Wszyscy agenci monitorowania na Własne.

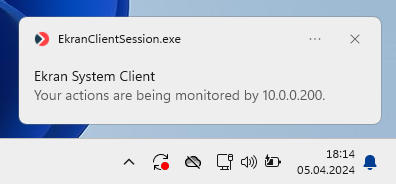

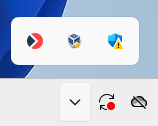

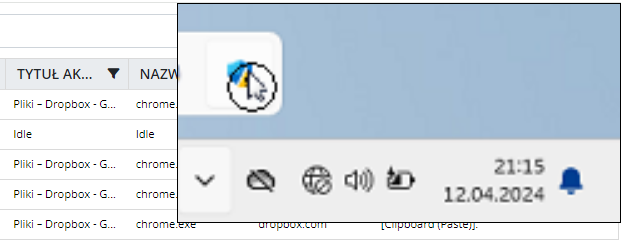

Przykładowo dla wskazanego hosta ustawiliśmy wyświetlanie ikony agenta w zasobniku systemowym oraz ikony nagrywania — co może przypominać użytkownikowi, że powinien odpowiednio wykonywać swoje obowiązki.

Z perspektywy monitorowanego użytkownika zastosowanie powyższych zmian widoczne jest w ten sposób:

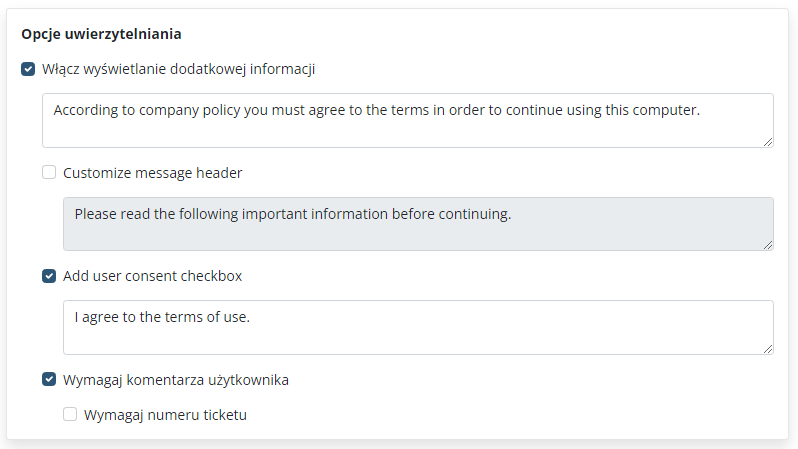

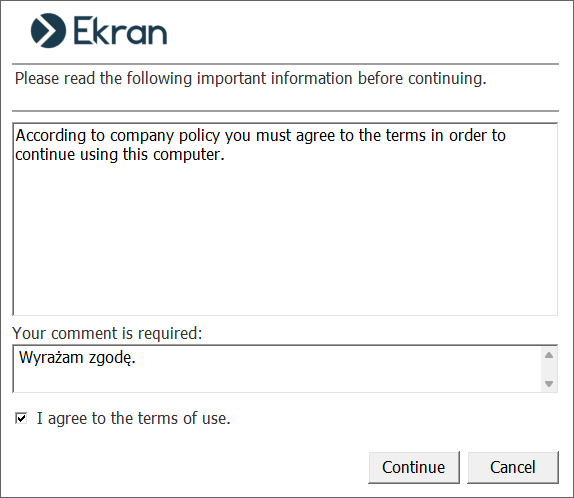

Kolejnym przydatnym ustawieniem może być wymuszenie wyświetlania komunikatu widocznego po zalogowaniu użytkownika do systemu. Aktywacji możemy dokonać w karcie Opcje uwierzytelnienia. Widoczne teksty komunikatów są ustawione domyślnie.

Efekt działania prezentuje poniższy zrzut ekranu.

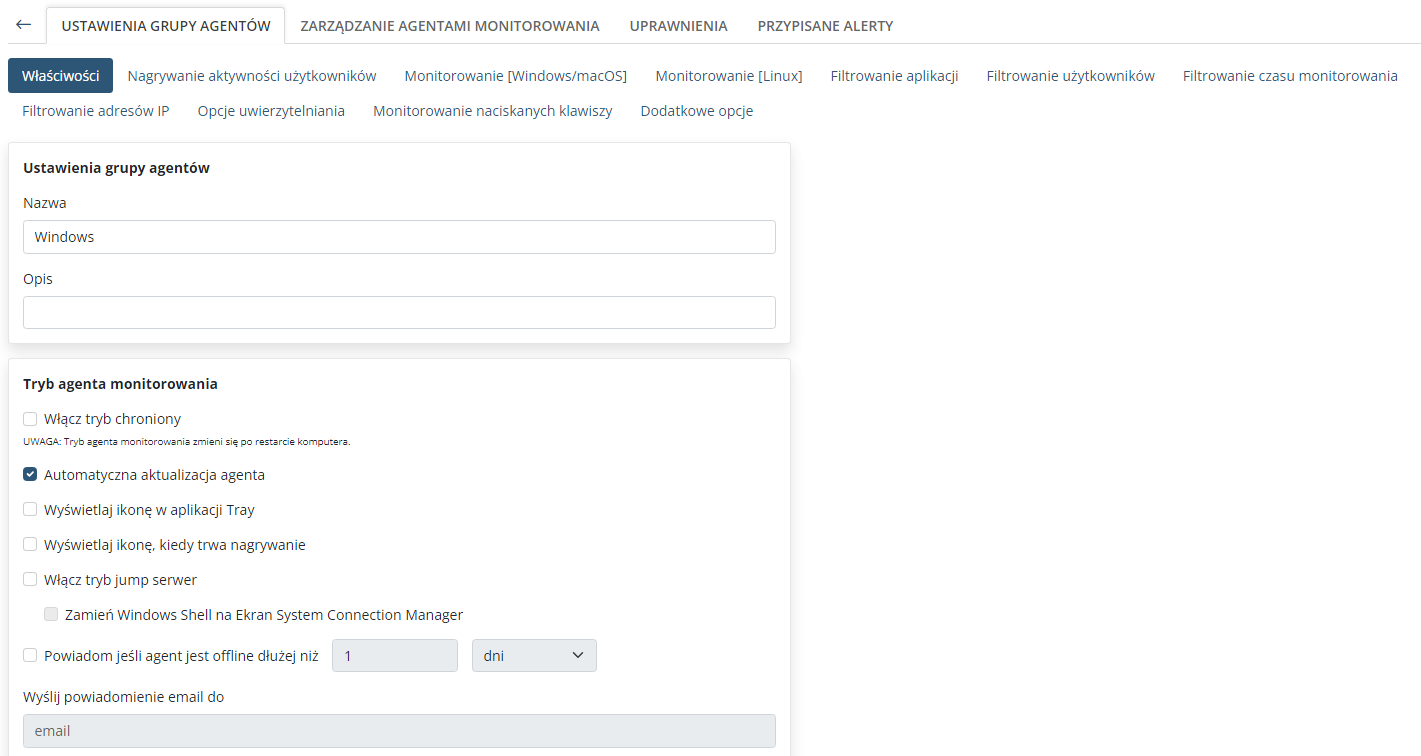

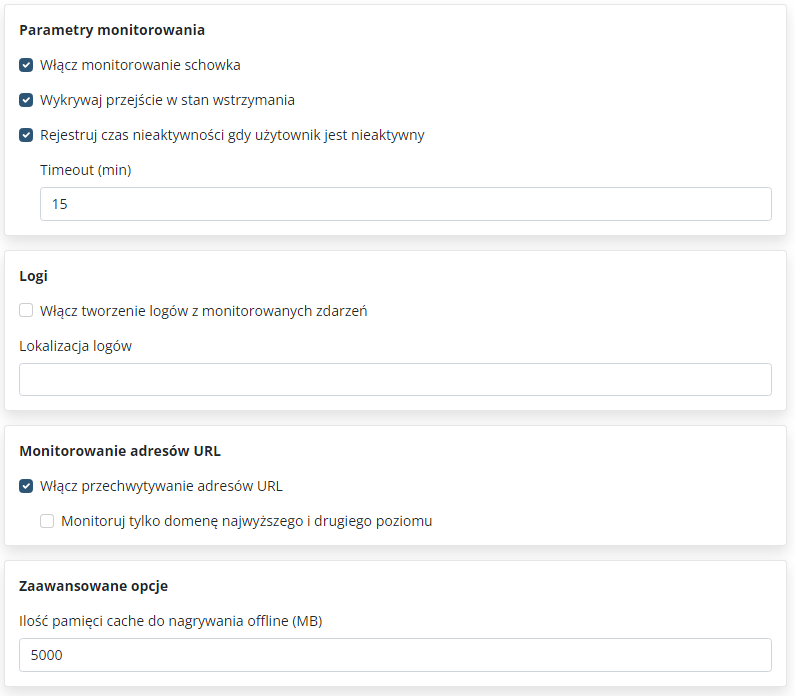

Jeśli dane zmiany zamierzamy wprowadzić na większej ilości hostów, to oczywiście nie należy przeprowadzać tych samych procesów w ustawieniach każdego agenta, a przypisać je do dodanej wcześniej grupy. Grupy tworzymy w karcie GRUPY AGENTÓW MONITOROWANIA.

Już na tym poziomie pojawia się możliwość dostosowania konkretnych opcji. Na poniższym zrzucie ekranu widać zwiększenie limitu pamięci (z domyślnych 500 MB) stosowanej do przechowywania nagrań w sytuacji braku połączenia z Application Server.

Nagrywanie offline działa w pełni poprawnie. Jeśli w trakcie pracy użytkownik utracił dostęp do sieci, to nagrywanie nie jest przerywane i traktowane jako osobna sesja — dane zostaną zsynchronizowane przy kolejnym połączeniu.

Dodanie do grupy ogranicza się do wejścia w ustawienia wybranego agenta. W karcie GRUPY AGENTÓW MONITOROWANIA zobaczymy odpowiedni formularz.

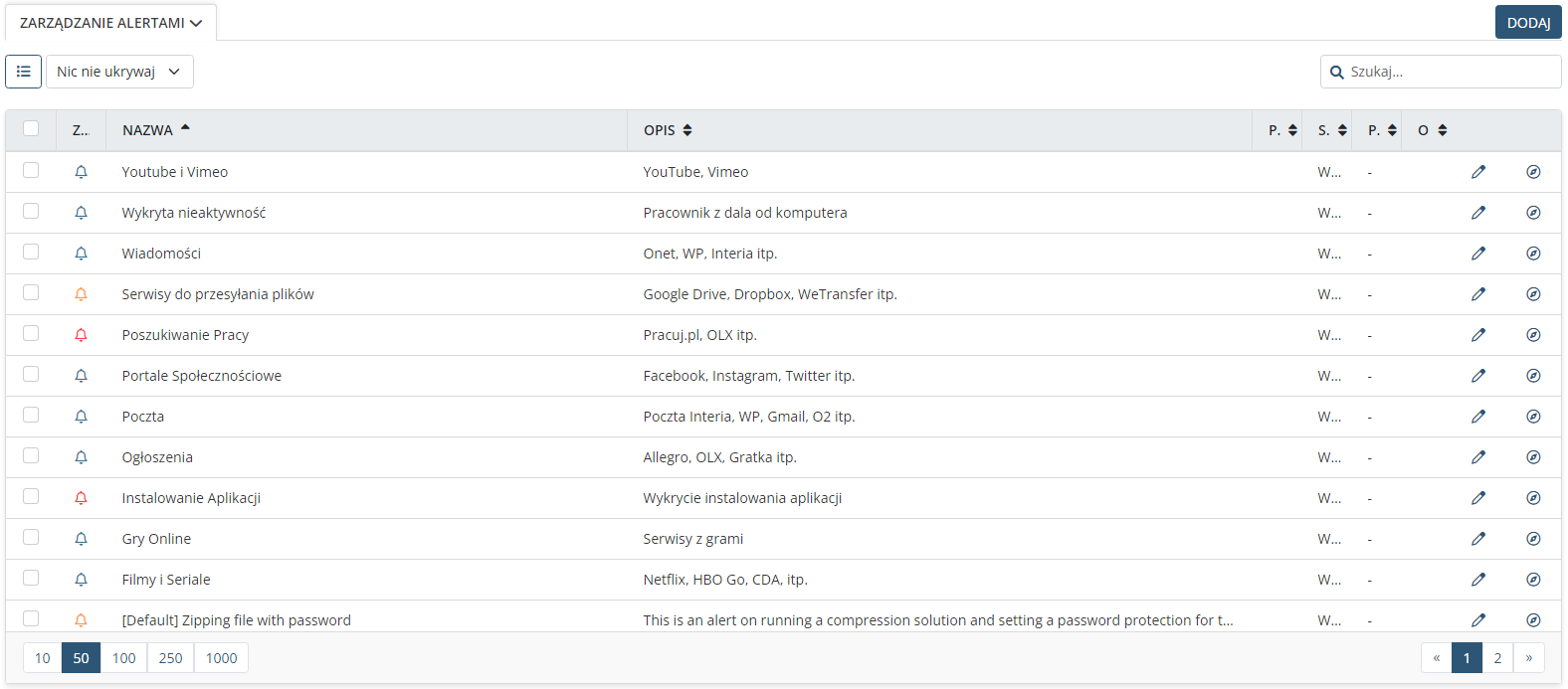

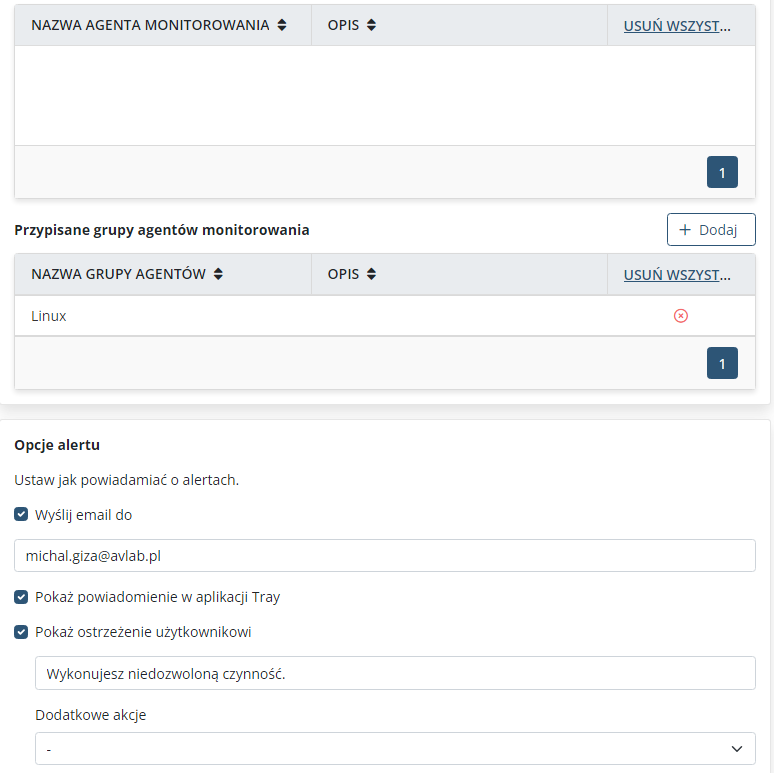

Świetnym zastosowaniem grup są alerty. Przygotowane w Syteca szablony alertów zdecydowanie są wystarczające i obejmują szereg kluczowych sytuacji, o których zaistnieniu administrator powinien zostać poinformowany. Zainstalowany agent potrafi wykryć m.in. dodanie użytkowników do systemu, przeglądanie portali społecznościowych, serwisów z ofertami pracy, portali randkowych czy nawet tak specyficzne działania jak utworzenie archiwum zabezpieczonego hasłem. Można edytować alerty i przykładowo dodać kolejne domeny do listy. Po zakupie licencji otrzymamy także gotowy do importu plik XML z listą polskich serwisów dla odpowiednich alertów. Trzeba przyznać, że ilość alertów jest imponująca, tym bardziej że nie ma potrzeby ich konfiguracji we własnym zakresie.

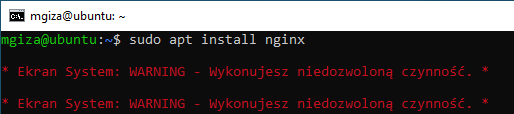

Funkcjonalność grup bardzo dobrze sprawdza się przy korzystaniu z alertów, szczególnie gdy utworzymy grupy dla każdej rodziny systemów używanych w naszym środowisku. Dzięki temu alerty dla systemu Windows przypisujemy do grupy Windows, te przystosowane dla systemu Linux do innej grupy, a te ogólne — do wbudowanej grupy Wszyscy agenci monitorowania. Natomiast jeśli konkretny alert jest tak specyficzny, że nadaje się wyłącznie do kilku hostów, to zamiast grupy zwyczajnie przypisujemy do alertu te wybrane hosty. Podana strategia pozwoli na efektywne wykorzystanie możliwości rozwiązania Syteca.

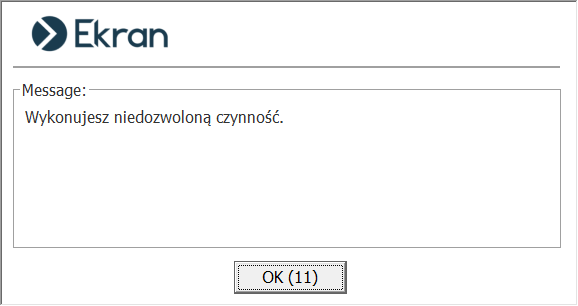

Widoczna opcja Dodatkowe akcje pozwala na zablokowanie użytkownika, który swoimi działaniami wywołał alert lub zamknięcie użytej w tym celu aplikacji. W chwili wykrycia przez agenta niedozwolonej czynności wyświetlony zostaje komunikat (w trybie pełnoekranowym, zablokowany zostaje dostęp do systemu do momentu kliknięcia przycisku OK). Jeśli przy danym alercie podaliśmy adresy e-mail do powiadomień oraz w ustawieniach instancji Syteca podaliśmy poświadczenia do serwera SMTP, wiadomość zostanie dostarczona na naszą skrzynkę.

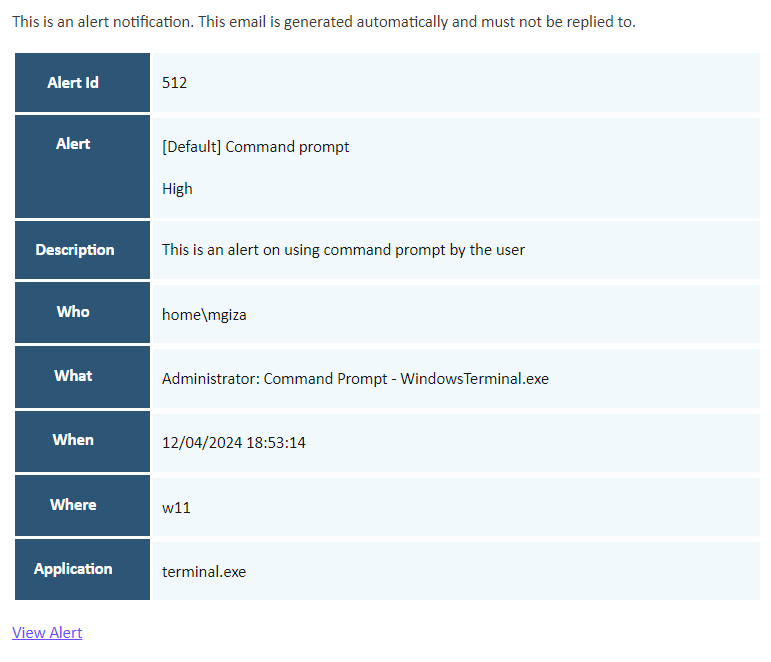

Przykładowy alert otrzymany na podany adres e-mail administratora wygląda zgodnie z poniższą grafiką.

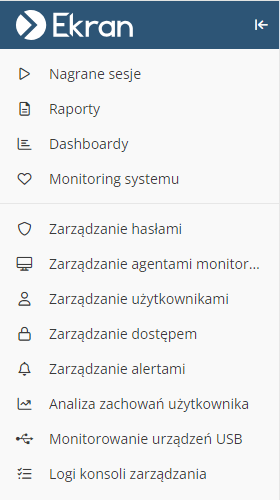

Interfejs użytkownika, administratora

Pomimo dużej ilości funkcji i opcji do konfiguracji rozwiązanie cechuje się przejrzystym i intuicyjnym interfejsem. Nie wymaga znajomości dokumentacji i zapamiętywania, gdzie aktywuje lub edytuje się wybrane ustawienie. Układ elementów interfejsu został rozsądnie zaprojektowany. Dostępne funkcjonalności zostały pogrupowane w formie zakładek, te z kolei umożliwiają wybór specyficznych dla danej funkcji ustawień zawartych w kartach.

Interfejs ma jednolitą szatę graficzną, która nie rozprasza użytkownika. Opcje zostały jasno nazwane, nie ma trudności ze znalezieniem żądanego ustawienia.

Wsparcie techniczne

Syteca zapewnia wsparcie techniczne poprzez kontakt mailowy ([email protected]) bądź przez formularz on-line dostępny stronie producenta. Obsługa zgłoszeń świadczona jest także w języku polskim. Zgodnie z informacją, wsparcie techniczne reaguje w ciągu 24 godzin od czasu otrzymania wiadomości.

Formy kontaktu są odpowiednie, a zapewniony czas odpowiedzi zdecydowanie wystarczający. Na uwagę zasługuje także starannie przygotowana dokumentacja z dużą ilością artykułów dotyczącą różnych zagadnień — od wdrożenia, poprzez opis poszczególnych funkcjonalności czy sekcję poświęconą rozwiązywaniu problemów, kończąc na Release Notes (krótkie informacje o nowych funkcjach i wprowadzonych poprawkach).

Podsumowanie i wnioski

Syteca by Ekran System to sprawdzone rozwiązanie do monitorowania aktywności i kontroli dostępu. Nie wymaga poświęcenia dużej ilości czasu w celu rozpoczęcia pracy. Stanowi efektywny sposób zwiększenia poziomu zabezpieczeń w organizacjach o różnej wielkości. Na docelowych hostach wystarczy zainstalować agenta, nie ma potrzeby przeprowadzania żadnej zaawansowanej konfiguracji. Z obsługą narzędzia powinny poradzić sobie także osoby o mniejszej wiedzy technicznej. Proces instalacji (przynajmniej w przypadku wdrożeń w skromniejszych środowiskach) także jest wyjątkowo prosty.

Recenzowane narzędzie pozwala więc podnieść bezpieczeństwo. Oprócz tego umożliwia dogłębną kontrolę aktywności użytkowników i wykrywanie działań mogących obniżać wydajność. Wdrożenie Syteca może być więc traktowane nawet w kategoriach inwestycji w rozwój przedsiębiorstwa.

Oprogramowanie działa niezawodnie i podczas testów nie zauważyliśmy niepokojących sytuacji.

Syteca by Ekran System zdecydowanie spełnia swoje zadania. Jest solidnym produktem na rynku rozwiązań do monitorowania aktywności i kontroli dostępu. Maksymalnie uproszczona obsługa z zachowaniem dużej ilości funkcji wyróżnia testowane rozwiązanie na rynku podobnych produktów (warto zapoznać się z porównaniem Syteca do narzędzi oferowanych przez konkurencyjne firmy).

Rekomendacja dla Syteca by Ekran System za:

- Łatwość i szybkość wdrożenia, nie wymaga zmian w architekturze sieciowej.

- Rozwiązanie dostępne również dla małych i średnich firm, dzięki elastycznemu licencjonowaniu (możliwość wdrożenia już od 1 komputera lub serwera).

- Pełne pokrycie infrastruktury (Windows, Windows Server, macOS, Linux, Unix, Citrix, sesje SSH, X11, Microsoft Azure, Amazon Web Services).

- Płynne licencjonowanie – licencje w dowolnym momencie można przypisywać pomiędzy agentami monitorowania (np. można zainstalować 100 agentów, a wykupić 1 licencję i przepisywać ją pomiędzy agentami w razie potrzeby).

- Rejestrowanie sesji offline.

- Rejestrowanie sesji lokalnych.

- Rejestrowanie wszystkich sesji niezależnie od protokołu komunikacyjnego (konkurencyjne rozwiązania rejestrują sesje tylko na określonych protokołach np. RDP, SSH, HTTPS itp.).

- Atrakcyjna cena w porównaniu do podobnych rozwiazań z tego samego segmentu rynku.

- Interfejs i wsparcie w języku polskim.

- Bardzo rozbudowana i przejrzysta dokumentacja techniczna (zobacz na stronie producenta).

Czy ten artykuł był pomocny?

Oceniono: 0 razy