Co kryje się pod frazą najbezpieczniejszy komunikator na smartfony? Wiele popularnych aplikacji, zamiast chronić nasze dane, raczej nas szpieguje, podsłuchując rozmowy lub wertując wysłane wiadomości. Służby mogą podczas postępowania skarbowego, prowadzonego śledztwa lub wyjaśnień przejąć treść naszych rozmów i przesyłanych wiadomości. CBA, CBŚ czy policja zbierają dane zapisane nawet na karcie SIM. Podsłuchy są niezbędne do walki z przestępczością zorganizowaną. Ale okazuje się, że podsłuchiwani są wszyscy – osoby prywatne, przedsiębiorcy i politycy.

W zeszłym roku WhatsApp, należący do rodziny Facebooka, przekazał 1000 nagrań z rozmów polskim organom ścigania. Teraz, jak podaje dziennik New York Times, eksperci z firmy Check Point odkryli lukę w tej aplikacji, dzięki której oszuści mogą przechwytywać wiadomości przesyłane w ramach dyskusji grupowych lub prywatnych rozmów oraz manipulować ich treścią.

Badacze twierdzą, że luka jest istotna. Odpowiedzialny za kontakt z mediami, Carl Woog z WhatsAppa twierdzi, że znalezisko Check Pointa nie ma nic wspólnego z luką, ponieważ nie dotyczy szyfrowania end-to-end. I w rzeczywistości tak jest — odkrycie ekspertów nie jest nieznanym do tej pory atakiem na protokół, ale wykorzystaniem już dostępnej funkcji cytowania tekstu w grupowym czacie, który jest podatny na manipulowanie.

Według ustaleń „luka” umożliwia trzy rodzaje ataków:

1. Modyfikację odpowiedzi w taki sposób, że przypisuje się jej autorowi słowa, których faktycznie nie wypowiedział.

2. Cytowanie wiadomości w odpowiedzi w ramach rozmowy grupowej w taki sposób, iż wydaje się, że pochodzi ona od osoby, która nawet nie jest członkiem danej grupy.

3. Wysłanie członkowi grupy wiadomości, która wydaje się być wiadomością grupową, choć faktycznie została przesłana wyłącznie temu jednemu członkowi grupy. Odpowiedź członka grupy zostanie jednak rozesłana do wszystkich osób w grupie.

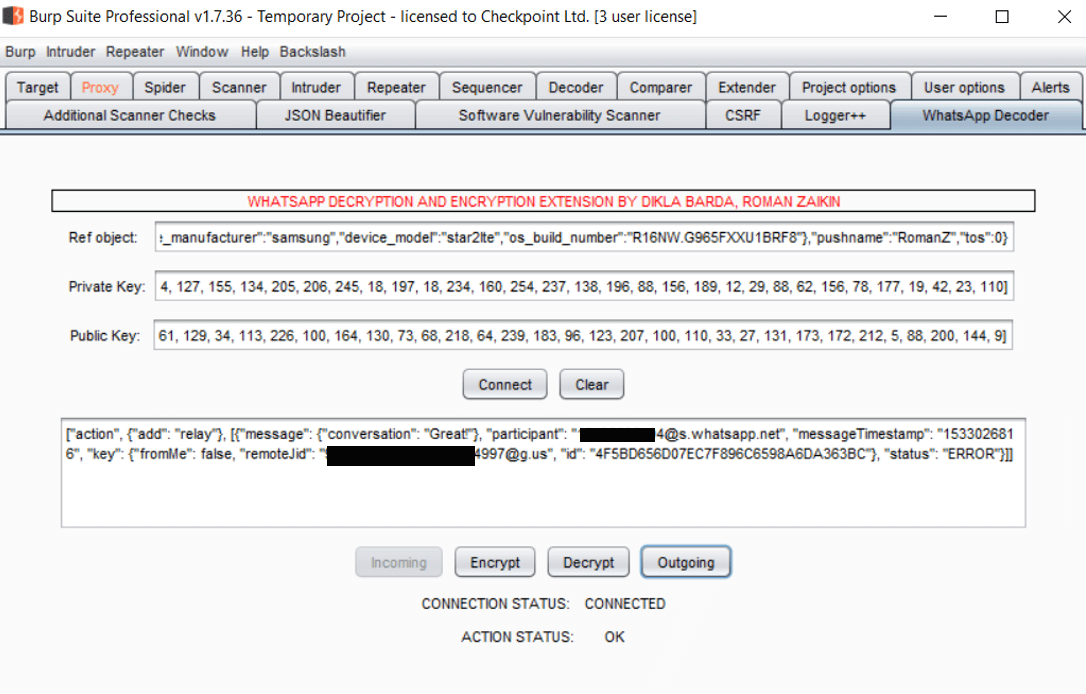

Szyfrowanie WhatsApp

Jak wiadomo, WhatsApp szyfruje każdą wiadomość, zdjęcie, połączenie, wideo lub inny rodzaj wysyłanej treści. Wykorzystując program Burp Suite do analizowania ruchu między aplikacją a serwerem, badaczom udało się odszyfrować komunikację WhatsApp i dowiedzieć się, że do szyfrowania komunikacji używa protokołu protobuf2. Teraz konwertując te dane na Json, udało się zobaczyć wysyłane parametry i zdobyć nad nimi kontrolę.

A więc do przeprowadzenia skutecznego ataku należy spełnić co najmniej jeden warunek:

- Oszust musi podsłuchać przesyłane pakiety z telefonu do nadajnika telefonii komórkowej, czyli zastosować atak man-in-the-middle za pomocą takiego urządzenia.

- Oszust zrobi dokładnie to samo, jeśli uda mu się podstawić swoją sieć bezprzewodową.

- Oszust musi znajdować się w grupie czatujących użytkowników.

Aby w ogóle zacząć myśleć o przeprowadzeniu ataku trzeba zaopatrzyć się niezbędny sprzęt i oprogramowanie. Cały wysiłek przestępców spali na panewce, jeśli ofiara będzie korzystać z dowolnego połączenia VPN.

A więc, najbezpieczniejszy komunikator to?

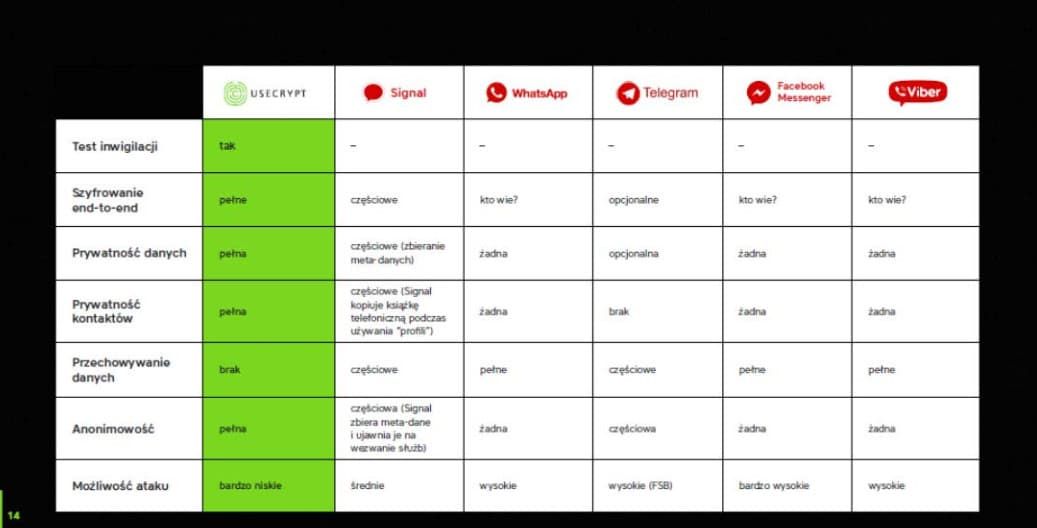

Takie porównanie przygotowała firma Mk My Data w raporcie „Najbezpieczniejszy-komunikator”. Nie kojarzycie tej firmy? My też nie, ale specjalizuje się w odzyskiwaniu danych z nośników twardych i z pamięci urządzeń mobilnych. Pod uwagę wzięto komunikatory: WhatsApp, Signal, Facebook Messenger, Viber, Hangauts, Message oraz Usecrypt opracowany przez polską firmę. Należy zaznaczyć, że na rynku istnieje cała gama różnego rodzaju aplikacji mobilnych służących do wymiany korespondencji, jednakże firma Mk My Data postanowiła skupić się na tych komunikatorach, z którymi styka się najczęściej podczas wykonywanych zleceń czy ekspertyz, a także zadań związanych z ekstrakcją informacji z urządzeń mobilnych.

We wnioskach czytamy:

W sposób priorytetowy rekomendujemy korzystanie z aplikacji firmy UseCrypt gwarantującej najwyższe bezpieczeństwo i skuteczność oferowanych rozwiązań. Zdecydowanie można stwierdzić, że spośród stosowanych, aktualnie dostępnych na rynku komunikatorów nie ma kompleksowo bezpieczniejszego rozwiązania.

W przeprowadzonym doświadczeniu uwzględniono komunikatory:

Signal

- Oferuje podwyższony poziom bezpieczeństwa wymiany informacji za pomocą szyfrowania metodą end-to-end.

- Niestety możliwe są do wyodrębnienia wiadomości z kradzieży aktywnego urządzenia przy użyciu dostępnych metod pozyskiwania danych.

- Dane trafiają na serwery amerykańskiej firmy Open Whisper System, tj. producenta komunikatora.

- Komunikator jest bezpłatny i tak naprawdę nie zapewnia dostępu do wiedzy jakie dane i treści gromadzone są na jego serwerach.

- Minusem są dość niejasne przesłanki, które co jakiś czas wydostają się na światło dzienne i rodzą pytanie, czy za twórcami tego komunikatora nie stoją jakieś potężne korporacje czy nawet służby specjalne (za taką teorią przemawiać może wiele faktów, m.in. to, że produkt jest darmowy i nie jest w żaden sposób reklamowany, choć rozwój takich fenomenów w dziedzinie bezpiecznej łączności wymaga naprawdę wielkich inwestycji i nakładów finansowych).

- Projekt według dostępnych informacji utrzymuje się jedynie z dotacji i grantów finansowych.

- Komunikator Signal wykorzystuje w procesie negocjacji klucz protokół Diffie-Hellman, dla którego grupy multiplikatywnej modulo p przyjęto generator grupy o wartości 2. W rzeczywistości generatorem tej grupy jest liczba 5. W efekcie zastosowania złej wartości, protokół operuje jedynie na podgrupie wskazanej grupy multiplikatywnej, co w sposób znaczący zmniejsza bezpieczeństwo całego protokołu, a w konsekwencji prowadzonej z jego zastosowaniem komunikacji.

- Pełne szyfrowanie w czatach grupowych aktywne jest jedynie w momencie posiadania przez wszystkich użytkowników grupy aktualnego oprogramowania i najnowszej wersji aplikacji. Brak aktualizacji choćby u jednego z członków grupy niweczy plan bycia bezpiecznym i anonimowym.

- Dane konwersacji w WhatsApp są szyfrowane, ale ich metadane już nie. Czyli odbiorcy, nadawcy, daty połączeń, numery IP, numery telefonów, pseudonimy czyli tzw. nicki , a także rozmiary plików są dostępne dla producenta.

- Dane gromadzone są na serwerach Facebooka. Korelując tę informację z ostatnimi wydarzeniami czy aferami z Facebookiem w roli głównej, możemy wyciągnąć wnioski na temat bezpieczeństwa korzystania z tej aplikacji.

- Szyfrowanie w WhatsApp jest również nieco złudne, gdyż nie chroni przed aplikacjami szpiegującymi oraz keylogerami.

- W WhatsApp brakuje metod uwierzytelniania i potwierdzania faktu czy nasz rozmówca to właśnie ten, z którym na pewno chcemy korespondować.

Viber

- Oferuje pełne szyfrowanie między użytkownikami i relatywnie wysokie bezpieczeństwo przy wykorzystaniu szyfrowania end-to-end.

- Posiada możliwość potwierdzania tożsamości rozmówców.

Imessege, Facebook Messenger i Hangouts

- Posiadają zabezpieczenie w formie szyfrowania oraz oferują takie same funkcjonalności co opisane powyżej.

- Dają swoim producentom możliwość pozyskiwania treści korespondencji z urządzeń mobilnych, w których są zainstalowane.

- Posiadając fizycznie telefon lub tablet użytkownika można uzyskać dostęp do kompletnej, pełnej korespondencji, łącznie z elementami, które zostały usunięte. Po pozyskaniu takiego urządzenia i wykonaniu jego kopii fizycznej możliwe jest odczytanie kompletnej korespondencji właściciela urządzenia.

Usecrypt Messenger

- Komunikator ten stanowi wizjonerskie rozwiązanie stworzone przez polskich inżynierów.

- W UseCrypt Messenger połączenia zestawiane są poprzez serwer pośredniczący, który nie uczestniczy w żadnych operacjach kryptograficznych. Gwarantuje to pełną anonimowość użytkownikowi. Co więcej, jest to jedyna aplikacja pozwalająca sprawdzić, czy telefon nie jest obiektem inwigilacji.

- Usługodawca nie przechowuje na serwerze danych użytkownika. W przypadku Usecrypt Messenger, w momencie rejestracji użytkownika porównywane są jedynie skróty kryptograficzne (zaciemniony ciąg, z którego nie da się odtworzyć numeru telefonu), tzw. funkcja jednokierunkowa, która pozwala poinformować użytkownika, który z jego kontaktów używa usługi.

- Komunikator oferuje możliwość poszerzenia zabezpieczenia poprzez opcję założenia kodu dostępu do aplikacji oraz, szczególnie przydatnej w sytuacjach kryzysowych, funkcji „PANIC CODE”. Funkcja ta daje możliwość całościowego usunięcia z pamięci urządzenia danych dotyczących prowadzonych konwersacji, historii wykonywanych połączeń oraz spisu kontaktów. Operacja ta skutkuje rozpoczęciem kolejnej rejestracji klienta.

- Wykorzystuje mechanizm szyfrujący połączenia głosowe (sposób szyfrowania rozmów to CBR).

- Protokół wykorzystywany w UseCrypt Messenger zapewnia pełne szyfrowanie end-to-end. Wprowadza także mechanizm wykrywania ataków man-in-the-middle.

- Do szyfrowania komunikacji wykorzystany został algorytm szyfrujący AES.

- Produkt polskiej firmy Usecrypt S.A. pozwala na anonimizację adresu sieciowego użytkowników tej usługi.

Bardzo trudno zweryfikować techniczne informacje podawane przez producentów każdego z komunikatorów. Do zagadnienia szyfrowania i prywatności należy podejść bardzo ostrożnie, nie faworyzując żadnego z dostępnych programów. Niektóre aplikacje uznawane dotychczas za bezpieczne komunikatory, teraz mogą być podsłuchiwane przez służby wybranych państw. Co więcej, ostatnie miesiące pokazały, że ich producenci muszą, zgodnie z prawem, przekazywać klucze deszyfrujące lokalnym wywiadom – niedawno amerykańska firma Continental zakazała pracownikom korzystania z aplikacji WhatsApp na służbowych telefonach – z powodu troski o bezpieczeństwo danych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy