Agencja rządowa FBI uzyskała dostęp do zaszyfrowanych danych, które znajdowały się na dwóch telefonach BlackBerry należących do Michaela Cohena, wieloletniego współpracownika i doradcy prawnego prezydenta Donalda Trumpa. Michael Cohen został oskarżony o to, że miał zapłacić Stormy Daniels 130 000 dolarów za milczenie w sprawie rzekomego romansu z Donaldem Trumpem. Michael Avenatti, prawnik kobiety, ujawnił, że FBI odzyskało z telefonu M. Cohena 731 stron zaszyfrowanych wiadomości i dzienników połączeń z aplikacji WhatsApp oraz Signal. Niektóre z zaszyfrowanych plików, które były przesyłane za pomocą komunikatorów zostało odzyskanych przez śledczych. Przekazano je do prokuratury miasta Nowy Jork, ale większość odrzucono z uwagi na osobisty charakter.

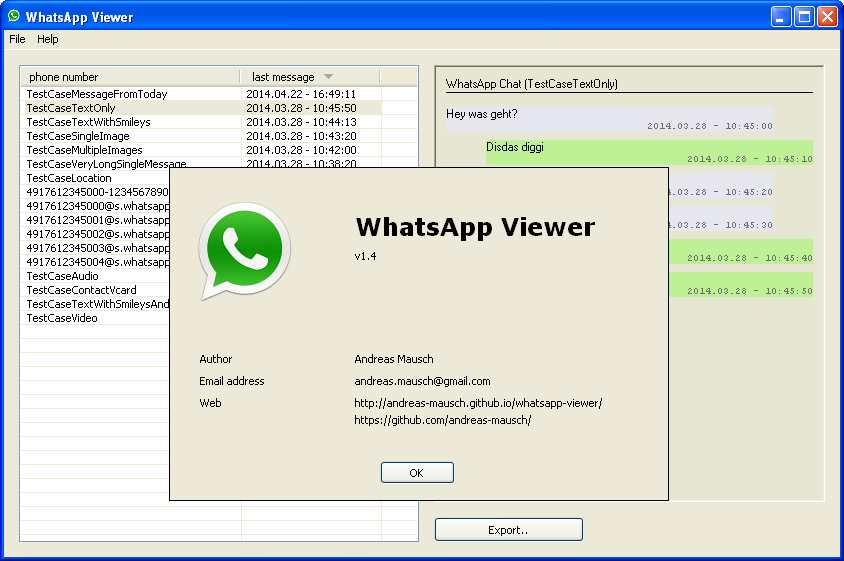

Okazało się, że szyfrowanie na urządzeniu końcowym w WhatsApp i Signal wcale nie jest takie bezpieczne, o ile uda się uzyskać fizyczny dostęp do smartfonu. To prawda, że oba komunikatory przechowują zaszyfrowane informacje w lokalnej bazie danych na telefonie. Jednak do odszyfrowania tych plików wymagany jest klucz. Dzięki dostępności oprogramowania takiego jak np. WhatsApp Viewer możliwe jest wyodrębnienie tego klucza i odszyfrowanie nim plików baz danych, które zawierają kopię przesyłanych wiadomości przez komunikator.

Dla WhatsApp każda wiadomość przechowywana jest na telefonie w plikach msgstore.db.crypt*. FBI udowodniło, że można te pliki odszyfrować bez ingerowania w szyfrowanie end-to-end pomiędzy urządzeniami a serwerem. Sposób dostania się do danych nie zagraża bezpieczeństwu kodowania na serwerach WhatsApp-a (serwery te są w posiadaniu Facebooka, właściciela komunikatora). Natomiast szczegółowy opis szyfrowania zdradza, że wszystkie najnowsze wersje komunikatora szyfrują dane za pomocą unikatowego klucza kryptograficznego, który jest generowany w momencie instalacji. Klucz ten jest przypisywany tylko jednemu urządzeniu. Bez dostępu do klucza kryptograficznego da się wyodrębnić jedynie kontakty i pliki multimedialne, które są wysyłane do drugiego użytkownika. Te informacje nie są szyfrowane i znajdują się bezpośrednio w pamięci smartfonu, a także w kopii zapasowej na koncie Google.

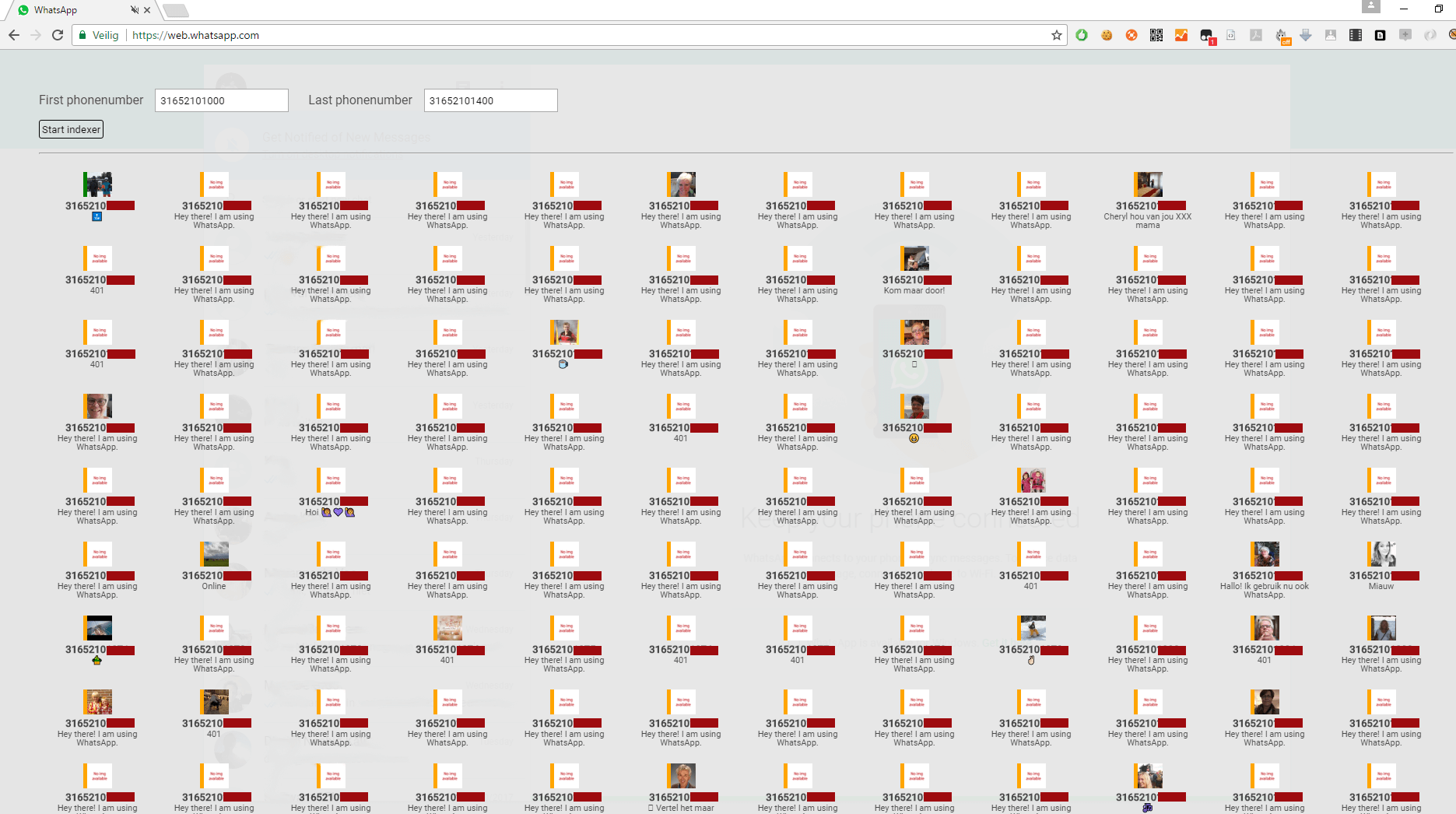

Chociaż historia czatu z WhatsApp jest szyfrowana za pomocą AES-256, to zabezpieczenia te okazały się niewystarczające. Dodatkowo w 2017 roku pewien badacz udowodnił, że możliwe jest wykorzystanie interfejsu programistycznego API komunikatora WhatsApp do zebrania informacji o losowych użytkownikach wraz z przypisanym obrazem do ich profilu, a także numerem telefonu:

Bezpieczeństwo użytkowników Signal-a nie zostało przełamane, jeśli chodzi o dostęp do API komunikatora. Ale tak jak w przypadku WhatsApp FBI nie musiało obliczać kluczy kryptograficznych. Najsłabszym ogniwem są zapisane lokalne dane, które przechodzą przez komunikator. Dane te są zapisywane w bazie aplikacji na urządzeniu. Pracownikom FBI wystarczył fizyczny dostęp do smartfonu i odpowiednie narzędzie (np. takie lub takie).

W konsekwencji zastosowane środki technologiczne w komunikatorach okazały się zbyt słabe. Zabezpieczenia lokalnych baz danych historii rozmów udało się obejść. Agencja FBI zdobyła ponad 270 tysięcy różnych informacji o współpracowniku Donalda Trumpa. Większość z tych wiadomości według sądu nie nadawało się do sprawy, ale wśród prywatnych danych znalazły się także takie, które posłużyły do udowodnienia winy oskarżonemu.

Czterokrotny wzrost ataków na urządzenia Apple. Bezpieczeństwo danych jest zagrożone.

Lawinowo rośnie też liczba ataków na telefony komórkowe. Tylko we wrześniu i październiku 2018 roku liczba cryptominerów skierowanych na iPhone’y wzrosła o 400%. Ataki te wykorzystywały przede wszystkim złośliwe oprogramowanie typu Coinhive, które pojawiło się we wrześniu 2017 roku, a które od grudnia 2017 roku zajmuje pierwsze miejsce w zestawieniu najczęściej wykorzystywanego malware’u.

Eksperci Check Point odkryli te zagrożenia czyhające na użytkowników iPhone’ów i ujawnili w ramach comiesięcznego raportu zagrożeń. Wynika z niego, że najbezpieczniejszym krajem pod względem ataków w sieci jest Norwegia, wyprzedzając Finlandię i Holandię. Polska znalazła się wśród 15 najbezpieczniejszych państw. Według danych nasz kraj jest najczęściej atakowany z adresów IP przypisanych dla Singapuru.

Jeśli chodzi o najgroźniejsze malware dla urządzeń mobilnych, to po raz kolejny jest nim Lokibot, trojan bankowy i „złodziej danych”, który z łatwością może przeistoczyć się w ransomware. Z kolei najczęściej wykorzystywanymi podatnościami są luka CVE-2017-7269, która stanowi aż 48% wszystkich ataków. Na drugim miejscu jest luka CVE-2016-6309 o globalnym wpływie 43%.

Czy ten artykuł był pomocny?

Oceniono: 0 razy