Przywykliśmy do informacji, że rząd amerykański szpieguje wszystko i wszystkich, zarówno swoich obywateli jak i obcokrajowców, w tym także Europejczyków i Azjatów. Jedni próbują coś z tym zrobić, inni udają, że ich to nie dotyczy. Niemcy zawsze mieli swój arsenał. Pokazali go podczas I i II wojny światowej. W erze cyberzbrojeń nie są tak aktywni jak Amerykanie, Chińczycy albo Rosjanie, ale mają swojego czarnego konia. Jest nim oprogramowanie do inwigilowania o nazwie FinSpy.

Kilka lat temu WikiLeaks poinformowało, że malware pod nazwą FinSpy zostało zlecone do napisana przez rząd i stworzone przez niemiecką firmę, która pomaga rządowi w opracowaniu odpowiednich narzędzi do walki z przestępcami. Deweloperzy FinSpy sprawdzili swojego trojana na najpopularniejszych programach antywirusowych. Okazało się, że większość aplikacji była bezradna, ale były też takie, które w miarę skutecznie chroniły swoich użytkowników: Comodo Internet Security 2012, Bitdefender Total Security 2012, Panda Total Protection 2012, G Data TotalCare 2012, TrustPort Total Protection 2012, F-Secure Internet Security 2012.

Wyniki z testów na antywirusach zrobionych dnia 10.04.2012 przez deweloperów FinSpy, można pobrać z naszego serwera: https://avlab.pl/sites/default/files/files/Anti-Virus-Results-FinSpy-4_10.xlsx

Czym jest oprogramowanie FinSpy?

FinSpy służy do zdalnego monitorowania i szpiegowania komputerów z systemami Windows, macOS, Linux i nie tylko. Wirus podobno został tak zaprogramowany, aby zmniejszyć poziom przestępczości w najbiedniejszych obszarach, gdzie często dochodziło do nadużywania prawa i jego łamania z wykorzystaniem kafejek internetowych. Dzisiaj już nikt nie korzysta z publicznych kafejek internetowych, ale zapotrzebowanie na oprogramowanie do inwigilowania jest znacznie większe.

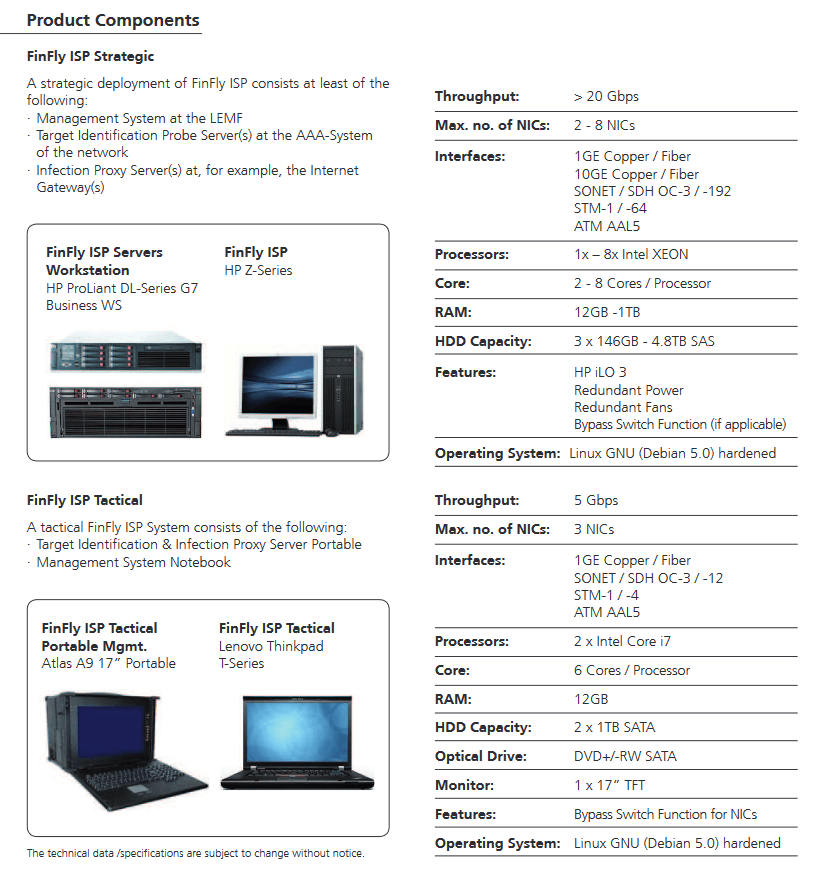

FinSpy to oprogramowanie modułowe. Istnieją kompilacje sprzętowe dla dostawców Internetu, którzy we współpracy z niemieckim rządem mogą śledzić wszystko i wszystkich. Wersje hardware-owe mogą być zainstalowane w sieci operatora albo mogą to być odpowiedniki mobilne wyposażone w centralny system do sterowania zainfekowanymi urządzeniami:

Spyware może być używane do monitorowania rozmów przez Skype, do robienia zrzutów ekranu, zdjęć za pomocą kamery internetowej i wyodrębniać pliki z dysków twardych. FinSpy może być sterowany zdalnie, jeśli ofiara ma dostęp do Internetu. Według wycieku z Gamma Group — producenta oprogramowania FinSPy — spyware mógł infiltrować wszystkie wersje systemu Android, Blackberry oraz starszego oprogramowania firmy Microsoft, czyli Windows Mobile. Urządzenia iPhone również były na celowniku, ale musiały posiadać roota.

Dokument z WikiLeak z kwietnia 2014 roku stwierdza, że spyware jest tak zaprojektowane, aby pomóc organom ścigania monitorować telefony komórkowe i urządzenia typu tablet, uzyskać pełny dostęp do połączeń, SMSów, MMSów, książek adresowych i podsłuchiwać rozmowy.

FinSpy potrafi:

- Potajemnie przesyłać wyselekcjonowane dane do centrali, które przyczyniają się do postawienia w stan oskarżenia ofiary.

- Śledzić systemy na żywo.

- Nagrywać komunikację z czatu lub e-maili.

- Monitorować połączenia VoIP, czaty, wideo i przesyłać pliki.

- Szpiegować użytkownika przez kamerę internetową i mikrofon.

- Śledzić lokalizację ofiary w prawie każdym kraju.

- Wykorzystywać zaawansowane filtry, aby nagrać tylko istotne informacje.

- Omijać programy antywirusowe.

- Korzysta z proxy, aby ukryć swoje działanie.

- Spyware posiadało wsparcie dla Windows, Mac OS, Linux, Android, Mac OS, BlackBerry, Windows Mobile, Symbian i być może Windows Phone (informacja sprzed kilku lat).

Takiego cyberarsenału nie powstydziłoby się nawet CIA z NSA na czele!

Ulepszone wersje FinSpy w 2019 roku

Dowiadujemy się, że badacze z firmy Kaspersky wykryli nowe wersje FinSpy. Ulepszone implanty działają zarówno na urządzeniach z systemem iOS, jak i Android, potrafią monitorować aktywność na niemal wszystkich popularnych komunikatorach i jeszcze lepiej zacierać swoje ślady. Narzędzia umożliwiają atakującym szpiegowanie wszystkich działań wykonywanych na urządzeniach oraz wyprowadzanie wrażliwych danych obejmujących lokalizację GPS, wiadomości, zdjęcia, połączenia itp.

FinSpy to niezwykle skuteczne oprogramowanie służące do ukierunkowanej inwigilacji, które kradnie informacje z międzynarodowych organizacji pozarządowych, rządów oraz organów ścigania na całym świecie. Jego operatorzy potrafią dostosować zachowanie każdego szkodliwego implantu FinSpy do konkretnego celu lub grupy celów.

Podstawowa funkcjonalność szkodnika obejmuje niemal nieograniczone monitorowanie działań wykonywanych na urządzeniu. Inwigilacja dotyczy geolokalizacji, wszystkich przychodzących i wychodzących wiadomości, kontaktów, plików przechowywanych na urządzeniu oraz danych z popularnych komunikatorów, takich jak WhatsApp, Facebook Messenger czy Viber. Wszystkie wyprowadzone dane są przesyłane do atakujących za pośrednictwem wiadomości SMS lub protokołu HTTP.

W najnowszych ze znanych wersji szkodnika funkcjonalność szpiegowska została rozszerzona na dodatkowe komunikatory, w tym te uznawane za „bezpieczne”, jak Telegram, Signal czy Threema. Udoskonalono również zacieranie śladów. Na przykład szkodnik dla systemu iOS, atakujący iOS 11 oraz starsze wersje, potrafi ukryć fakt zdjęcia zabezpieczeń systemu na urządzeniu, podczas gdy nowa wersja dla Androida zawiera exploita potrafiącego uzyskać uprawnienia administratora dające niemal nieograniczony, pełny dostęp do wszystkich plików i poleceń – na „niezrootowanym” urządzeniu.

Z informacji posiadanych przez firmę Kaspersky wynika, że aby zainfekować urządzenia z systemem Android oraz iOS, musi zostać spełniony jeden z dwóch warunków: cyberprzestępcy mają fizyczny dostęp do telefonu lub na urządzeniu złamano wcześniej zabezpieczenia systemu / uzyskano dostęp do konta administratora (rootowanie lub jailbreak). W drugim przypadku występują co najmniej trzy potencjalne wektory infekcji: wiadomości SMS, poczta e-mail oraz powiadomienia push.

Na podstawie telemetrii firmy Kaspersky szacuje się, że w zeszłym roku zainfekowanych zostało kilkadziesiąt urządzeń przenośnych w skali globalnej. Kaspersky potwierdza, że w Polsce nie odnotowano infekcji tego zagrożenia na urządzeniach z oprogramowaniem Kaspersky.

Osoby, które stworzyły FinSpy, nieustannie monitorują aktualizacje bezpieczeństwa dla platform mobilnych i niezwłocznie zmieniają swoje szkodniki tak, aby ich działanie nie zostało zablokowane przez łaty bezpieczeństwa. Ponadto śledzą trendy i wyposażają szkodniki w funkcje wyprowadzania danych z popularnych aplikacji. Codziennie identyfikujemy ofiary implantów szkodnika FinSpy, dlatego warto monitorować najnowsze aktualizacje platform i instalować je, jak tylko zostaną udostępnione. A to dlatego, że niezależnie od tego, jak bezpieczne są aplikacje, z których korzystasz, oraz jak dobrze chronione są twoje dane, w momencie uzyskania dostępu do konta administratora na twoim telefonie lub złamania na nim zabezpieczeń systemu, urządzenie staje się podatne na szpiegowanie

– powiedział Alex Firsh, badacz ds. cyberbezpieczeństwa z firmy Kaspersky.

Porady bezpieczeństwa

Ofiarą złośliwego oprogramowania FinSpy nie można zostać ot tak. Spyware jest utrzymywane w dużej tajemnicy, więc im więcej próbek wycieknie do sieci za sprawą telemetrycznych danych oprogramowania antywirusowego, tym gorzej dla niemieckiego rządu.

Narzędzie jest wykorzystywane przeciwko konkretnym celom. Dostawcy Internetu również mogą współpracować z organami policyjnymi, więc zawsze i wszędzie, a szczególnie poza granicami państwa, należy korzystać z VPN. My polecamy rozwiązanie F-Secure Freedome, które za darmo można zainstalować na 90 dni w naszym konkursie.

Ponadto badacze z firmy Kaspersky zalecają użytkownikom następujące działania pozwalające uchronić się przed szkodliwym oprogramowaniem FinSpy:

- Nie zostawiaj swojego smartfona lub tabletu bez wcześniejszego zablokowania go, a wprowadzając kod PIN, zawsze upewniaj się, że nikt nie może go zobaczyć.

- Nie zdejmuj zabezpieczeń systemu ze swojego urządzenia ani nie uzyskuj dostępu do konta administratora, ponieważ w ten sposób jedynie ułatwisz zadanie cyberprzestępcy.

- Instaluj aplikacje mobilne wyłącznie z oficjalnych sklepów, takich jak App Store lub Sklep Play.

- Nie klikaj podejrzanych odsyłaczy wysłanych z nieznanych numerów.

- U ustawieniach urządzenia zablokuj instalację programów z nieznanych źródeł.

- Nie ujawniaj nikomu hasła ani kodu do swojego urządzenia przenośnego, nawet osobie, której ufasz.

- Nie przechowuj nieznanych plików ani aplikacji na swoim urządzeniu, ponieważ mogą spowodować naruszenie Twojej prywatności.

Co jeszcze można zrobić?

Trzyliterowe służby tworzą setki narzędzi do włamywania się niemal każdy system operacyjny. Najskuteczniejszą obroną przed atakami jest stosowanie się do podstawowej rady bezpieczeństwa – aby zminimalizować ryzyko ataku i infekcji, należy zawsze aktualizować oprogramowanie oraz system operacyjny. Dla zwiększenia swojej prywatności warto korzystać z VPN-ów. Wirtualna sieć prywatna znacznie podnosi jakość zabezpieczeń w kontekście ataków man-in-the-middle. Trzeba jednak pamiętać, że większość aplikacji na Androida do ustanawiania połączeń VPN nadaje się tylko na śmietnik (z pewnymi wyjątkami).

Optymistyczną wiadomością jest fakt, że przeprowadzenie skutecznego cyberataku na urządzenia mobilne z aktualnym oprogramowaniem i firmware będzie znacznie utrudnione lub niemożliwe.

Czy ten artykuł był pomocny?

Oceniono: 0 razy