I to na pierwszy rzut oka całkiem poprawnie. Ile w Polsce mamy takich osób, które akurat oczekują dostawy towaru do rąk własnych od pracownika firmy kurierskiej UPS? Z pewnością setki, jeśli nie tysiące. To właśnie oni są najbardziej narażeni na tę próbę ataku.

Do naszej redakcyjnej skrzynki trafiają wiadomości z prośbą o sprawdzenie bezpieczeństwa e-maili, które różnią się od siebie tylko numerem zamówienia. Cała reszta, a więc: adres IP, z którego został wysłany spam, treść wiadomości, załącznik i strona do pobrania rzekomej faktury są identyczne.

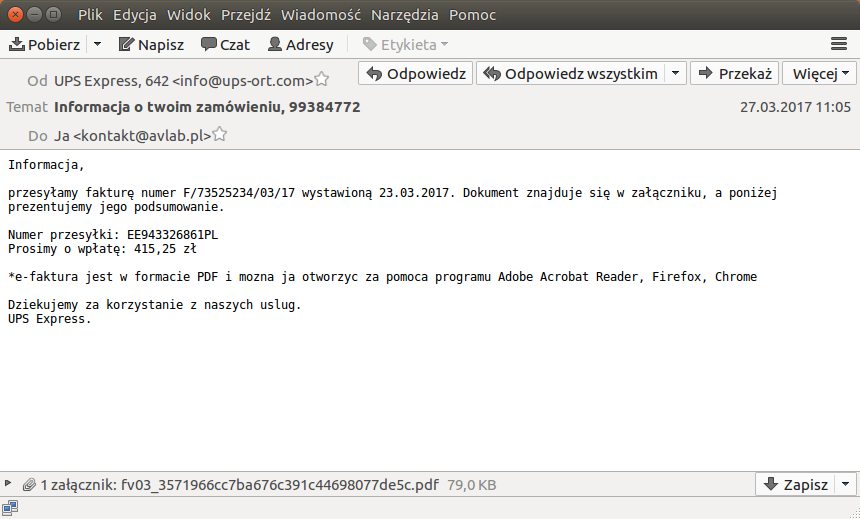

E-mail (zachowano pisownię oryginalną):

Od: „UPS Express, 642” <info(at)ups-ort.com>

Do: <kontakt(at)avlab.pl>

Temat: Informacja o twoim zamówieniu, 99384772

Treść: Informacja,

przesyłamy fakturę numer F/73525234/03/17 wystawioną 23.03.2017. Dokument znajduje się w załączniku, a poniżej prezentujemy jego podsumowanie.

Numer przesyłki: EE943326861PL

Prosimy o wpłatę: 415,25 zł

*e-faktura jest w formacie PDF i mozna ja otworzyc za pomoca programu Adobe Acrobat Reader, Firefox, Chrome

Dziekujemy za korzystanie z naszych uslug.

UPS Express.

Szczegóły techniczne

Próba zainfekowania komputera ofiary podzielona jest na kilka etapów:

- Wiadomość wysyłana jest z adresu IP 212.109.192.201 na terenie Federacji Rosyjskiej.

- Spam zawiera załącznik PDF o nazwie „faktura_dbccb780517525c4cb40a6045d20ac851.pdg.exe”, który ma podwójne rozszerzenie. Domyślnie w systemie Windows, drugie rozszerzenie plików jest ukrywane. Ten trik powszechnie znają wszyscy badacze bezpieczeństwa oraz oszuści, stąd też np. w systemie Windows 10 (na domyślnych ustawieniach) plik będzie widziany jako „nazwa_pliku.pdg”.

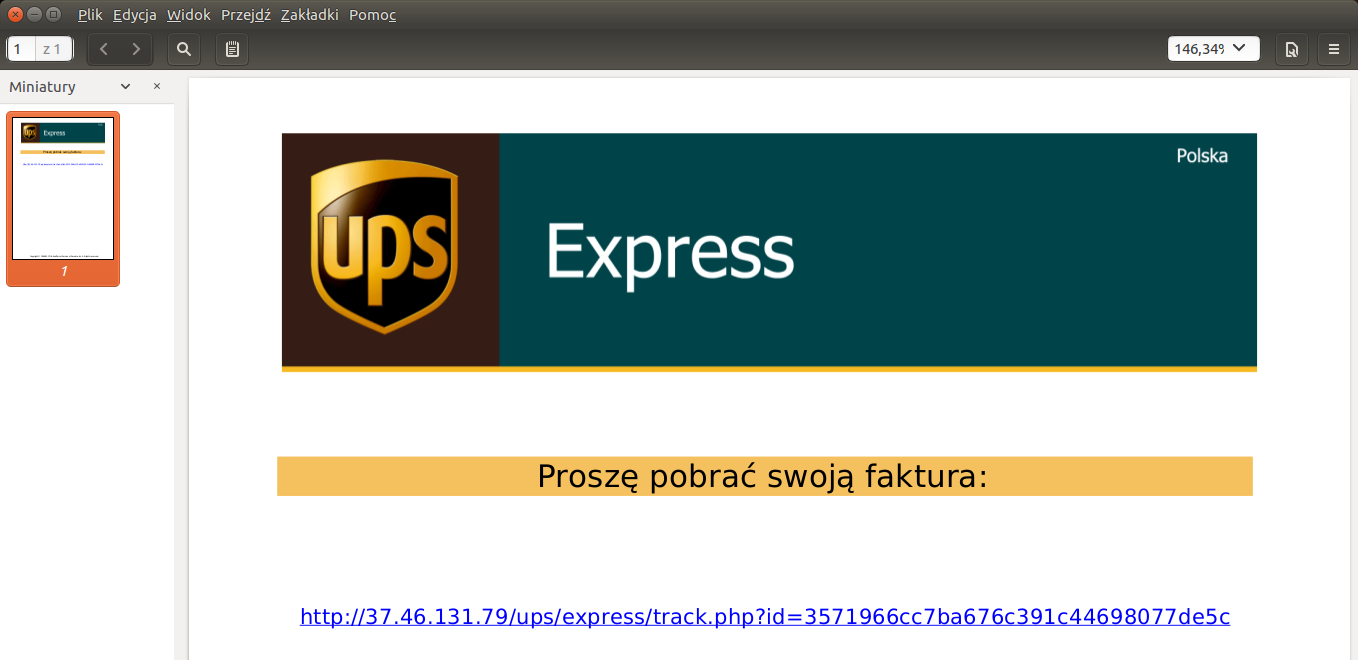

- Załączony PDF nie jest szkodliwy, ale zawiera adres URL, który przekierowuje ofiarę do strony internetowej, na której umieszczono podróbkę CAPTCHA oraz button „pobierz faktura”.

- Ze strony umiejscowionej na serwerze w Rosji (IP: 37.46.131.79) pobierany jest podwójnie spakowany plik EXE:

- SHA256: 5a880267a123e867bab07c5ea7576da45ba2cffb8d792caf2083bfe334fa4756

- Współczynnik wykrywalności VT 23/61

Docelowy złośliwy plik wyposażony jest w funkcje, które pozwalają mu wykryć: zainstalowane oprogramowanie antywirusowe, język systemu operacyjnego, uruchomiony menadżer procesów oraz inne aktywne okna (np. narzędzia do analizy malware). Jego zadaniem jest zainstalowanie się w systemie oraz pobranie innego złośliwego oprogramowania. Jest to więc wirus typu downloader.

Zagrożenia nie należy bagatelizować. Nasi czytelnicy z pewnością nas czas rozpoznają próby (nie)skutecznej socjotechniki. O tym incydencie powinni powiadomić mniej doświadczonych technicznie użytkowników internetu, którzy naprawdę mogą oczekiwać na przesyłkę od UPS. Dla nich wiadomość o niezapłaconej fakturze od firmy UPS może być bardzo wiarygodna.

Czy ten artykuł był pomocny?

Oceniono: 0 razy