W ubiegłym tygodniu wykryto niebezpieczną lukę w zabezpieczeniach biblioteki Apache Log4j. Luka dostała oznaczenie CVE-2021-44228. Jest też spotykana pod nazwami Log4Shell oraz LogJam. To podatność klasy RCE, co oznacza, że atakujący mogą z jej użyciem dokonać zdalnego uruchomienia dowolnego kodu i potencjalnie uzyskać całkowitą kontrolę nad systemem ofiary. Nowa luka otrzymała ocenę 10 na 10 punktów w kontekście krytyczności.

Apache Logging Project (Apache Log4j) to biblioteka służąca do zapisywania dzienników zdarzeń, wykorzystywana przez miliony aplikacji Java na zasadach open-source. Za pomocą wspomnianej luki może zostać wykorzystany każdy produkt korzystający z dziurawej wersji tej biblioteki (wersja 2.0-beta9 to 2.14.1).

Poważna podatność na cyberataki w Apache Log4j

Biblioteka Log4j zawiera mechanizm pozwalający na wyszukiwanie żądań przy użyciu specjalnej składni. Konstruując własny prefiks dla takiego żądania, atakujący mogą przesłać do swojego serwera określone informacje, co z kolei może prowadzić do zdalnego uruchomienia niebezpiecznego kodu lub wycieku informacji poufnych.

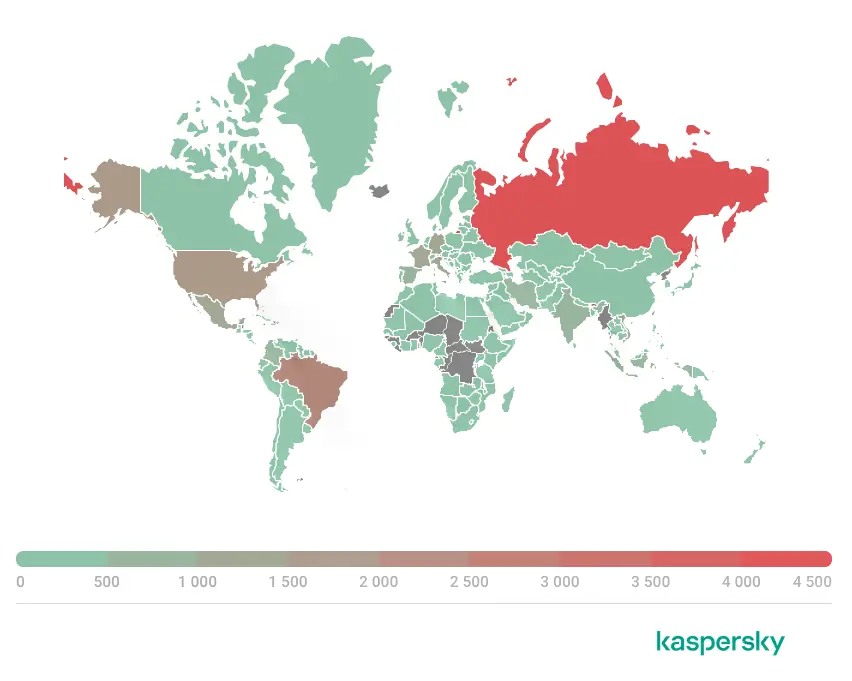

Badacze z firmy Kaspersky obserwują wzmożone skanowanie sieci w poszukiwaniu urządzeń z omawianą podatnością. Większość zarejestrowanych ataków ma na celu uruchomienie w systemach ofiar szkodliwych koparek kryptowalut, które kradną zasoby urządzeń i umożliwiają cyberprzestępcom zarabianie pieniędzy.

Nowa luka jest niezwykle niebezpieczna nie tylko ze względu na to, że atakujący mogą przejąć całkowitą kontrolę nad systemem, ale także dlatego, że jej wykorzystanie jest bardzo proste. Z użyciem tej podatności ataku może dokonać nawet niezaawansowany cyberprzestępca, a z naszych badań wynika, że potencjalni atakujący już szukają odpowiedniego szkodliwego oprogramowania. Dobra wiadomość jest taka, że solidne rozwiązania bezpieczeństwa potrafią skutecznie chronić przed tego rodzaju szkodliwymi działaniami.

Powiedział Jewgienij Łopatin, ekspert ds. cyberbezpieczeństwa w firmie Kaspersky.

Produkty firmy Kaspersky chronią przed atakami wykorzystującymi omawianą lukę z następującymi werdyktami: UMIDS:Intrusion.Generic.CVE-2021-44228 oraz PDM:Exploit.Win32.Generic.

Zapobieganie CVE-2021-44228

Eksperci z firmy Kaspersky zalecają następujące działania umożliwiające zabezpieczenie się przed luką w bibliotece Log4j:

- Zainstaluj najnowszą wersję biblioteki – 2.15.0. Można ją pobrać na oficjalnej stronie projektu. Jeżeli korzystasz z aplikacji, w której użyto tej biblioteki, monitoruj sytuację i zainstaluj jej uaktualnienie, jak tylko się pojawi.

- Postępuj zgodnie z zaleceniami projektu Apache Log4j.

- Firmy powinny stosować rozwiązanie bezpieczeństwa, które oferuje ochronę przed wykorzystaniem luk w zabezpieczeniach oraz zarządzanie instalacją łat, takie jak Kaspersky Endpoint Security for Business.

Czy ten artykuł był pomocny?

Oceniono: 0 razy