Korzystacie z aplikacji bankowej na systemie Android? A czytaliście ostatnie testy aplikacji bankowych? Na domiar analitycy złośliwego kodu z firmy Fortinet donoszą o nowej odmianie złośliwego oprogramowania atakującego aplikacje mobilne największych banków, m.in.: w Polsce, Stanach Zjednoczonych, Niemczech i we Francji. Program jest w stanie wykraść dane logowania z łącznie 94 różnych aplikacji.

Dzięki zdolności do przechwytywania komunikacji SMS, malware może obejść mechanizm dwuetapowej weryfikacji oparty na przesyłaniu na telefon kodów jednorazowych. Narażone na atak są też popularne aplikacje społecznościowe.

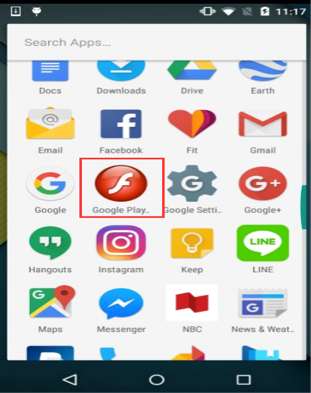

Ten typ złośliwego oprogramowania podszywa się pod ikonę aplikacji Flash Player. Po zainstalowaniu, widnieje ona na liście aplikacji w telefonie.

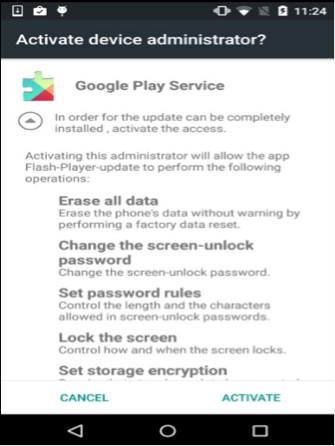

Po uruchomieniu aplikacji na ekranie pojawia się prośba o nadanie uprawnień administratora dla fałszywej usługi Google Play. Jedynie akceptacja prośby pozwala na zamknięcie uporczywie wyświetlającego się okna. Po nadaniu uprawnień ikona Flash Player znika z listy aplikacji, lecz sam program działa aktywnie w tle.

Lista nadanych uprawnień jest długa i zawiera m.in. możliwość odbierania i wysyłania SMS-ów, pełen dostęp do funkcji sieci oraz modyfikacji ustawień systemowych.

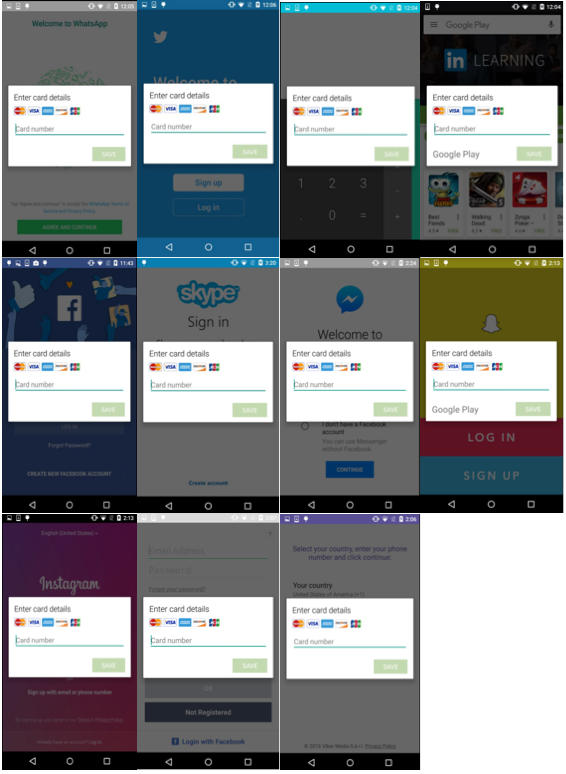

Po uruchomieniu aplikacji bankowej na zarażonym urządzeniu, na ekranie pojawia się wygenerowana przez malware prośba o podanie danych logowania. Dane te są następnie wysyłane na serwer cyberprzestępców. Atakujący wzięli na cel aplikacje następujących banków działających w Polsce: BZ WBK, Eurobank, Getin Bank, ING, mBank, Millennium, Pekao, PKO BP oraz Raiffeisen Polbank.

Złośliwe oprogramowanie atakuje również aplikacje Google Play, Facebook, Facebook Messenger, WhatsApp, Skype, Snapchat, Twitter, Viber oraz Instagram. Po ich uruchomieniu na ekranie pokazuje się prośba o podanie danych karty kredytowej, które następnie również wpadają w ręce wyłudzaczy.

Jak się pozbyć tego niebezpiecznego programu gdy już dojdzie do infekcji?

Są dwie metody. Po pierwsze użytkownik może wyłączyć uprawnienia administratora dla aplikacji, a następnie zwyczajnie ją odinstalować. Druga metoda polega na wykorzystaniu konsoli ADB (Android Debug Bridge) i komendy ‘adm uninstall [packagename]’. Pozwala ona obejść mechanizm uporczywie wyświetlającego się okna z prośbą o nadanie uprawnień.

Próbka złośliwego oprogramowania została oznaczona sygnaturą antywirusa Fortinet pod nazwą Android/Generic.AP.2257E!tr. Szczegóły techniczne.

Czy ten artykuł był pomocny?

Oceniono: 0 razy