Sysmon 10.0 oraz wcześniejsze wersje to świetne narzędzie udostępniane za darmo do monitorowania logów systemowych. Oprogramowanie wchodzi w skład narzędzi SysInternals od firmy Microsoft. Instalacja i wdrożenie Sysmon jest banalne. W sieci dostępnych jest mnóstwo samouczków oraz gotowych konfiguracji zawierających zestawy reguł, które chcemy logować, tj. zmiany w procesach i plikach na dysku, komunikację sieciową, załadowane sterowniki i biblioteki, zmiany w rejestrze, porównywanie hashy plików, a także samą zmianę statusu działania usługi Sysmon (np. spowodowaną awarią lub działaniem złośliwego oprogramowanie).

Instalacja Sysmon sprowadza się do wydania w CMD jednego polecenia:

Sysmon64.exe -i System Monitor v8.00 - System activity monitor Copyright (C) 2014-2018 Mark Russinovich and Thomas Garnier Sysinternals - www.sysinternals.com Sysmon64 installed. SysmonDrv installed. Starting SysmonDrv. SysmonDrv started. Starting Sysmon64.. Sysmon64 started.

Aby załadować lub zaimportować zmienione reguły wystarczy raz jeszcze uruchomić w konsoli plik i wskazać XML konfiguracyjny:

Sysmon64.exe -c sysmonconfig-export.xml

Plik XML zawiera zrozumiałą konfigurację, którą możemy stworzyć od nowa lub edytować tę istniejącą. Warto skorzystać z prekonfigurowanego pliku XML (sysmonconfig-export.xml lub z-AlphaVersion.xml dla Sysmon 10.0) przygotowanego przez Marka Russinovicha i Thomasa Garniera, którzy są współtwórcami oprogramowania i zarazem ekspertami jeśli chodzi o znajomość środowiska Windows od najniższego poziomu.

W tym samym pliku konfiguracyjnym XML możemy tworzyć jednakowo reguły z wyjątkami wykluczającymi proces, pliki, klucze, itp. oraz wyjątki zawierające interesujące pozycje. Na przykład do monitorowania dowolnego procesu zawierającego frazę „powershell.exe” (np. malware bezplikowe) dodajemy regułę:

<Image condition="contain">powershell.exe</Image>

Jeśli chcemy wykluczyć jakiś proces np. searchIndexer.exe z monitorowania, dodajemy:

<Image condition="exclude">C:\Windows\system32\SearchIndexer.exe</ParentImage>

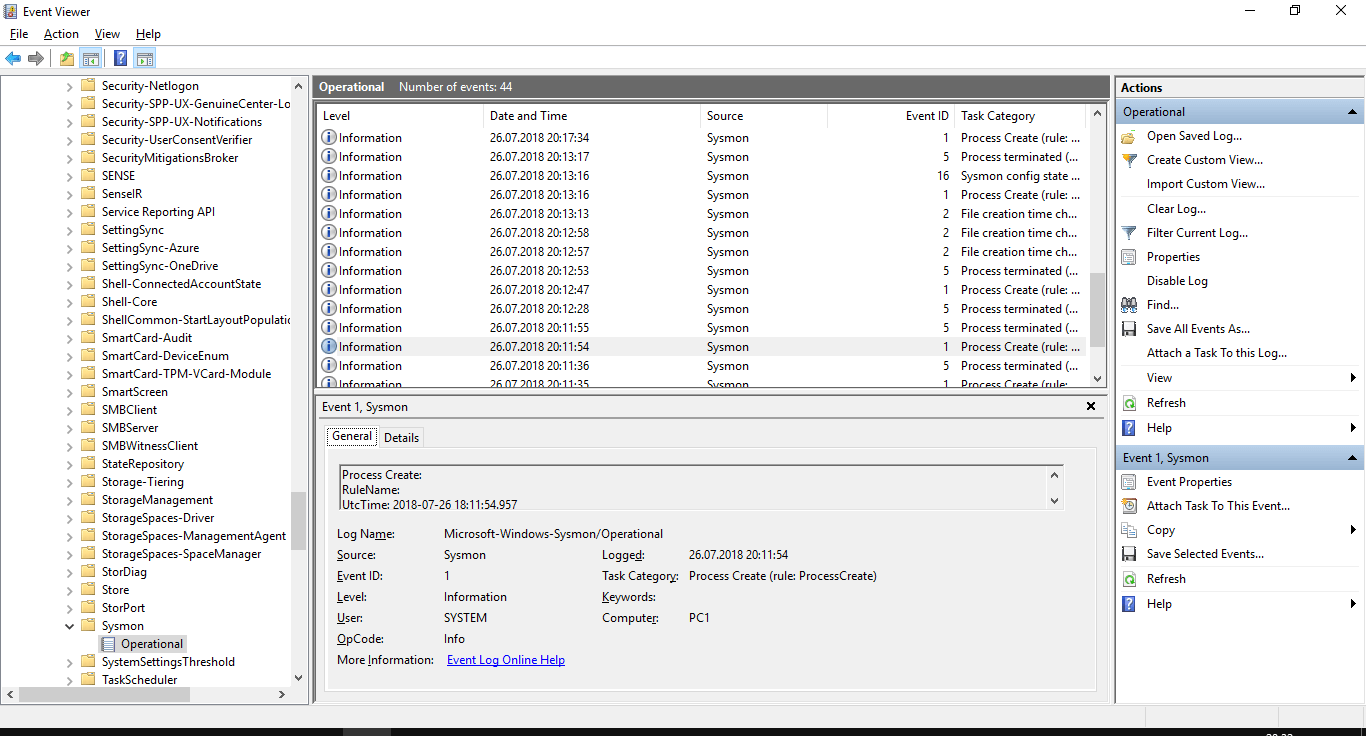

Po skonfigurowaniu Sysmon wszystkie zmiany w systemie Windows zapisywane są w Windows Event w drzewie Aplikacje i Usługi -> Microsoft -> Windows -> Sysmon.

Sysmon 10.0

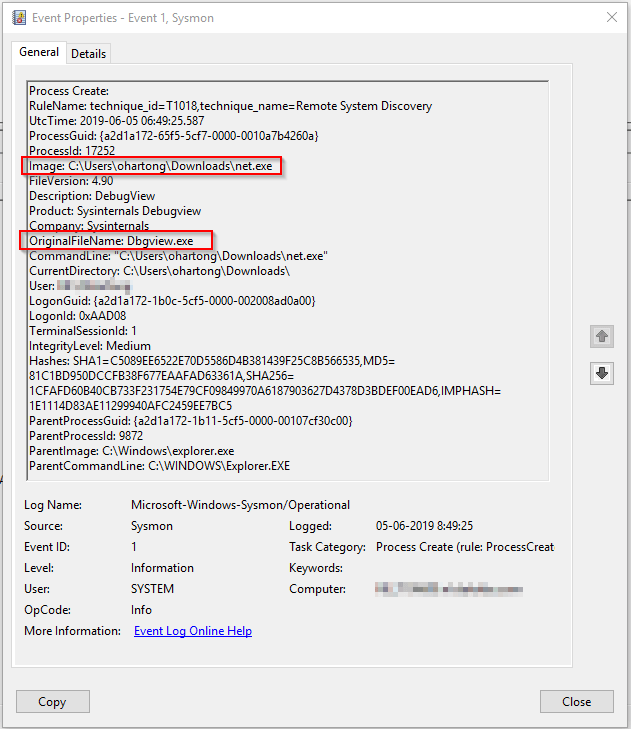

Sysmon to narzędzie dobrze znane autorom szkodliwego oprogramowania, którzy wiedzą jak wykryć działające usługi oraz jak rozpoznać usługi Sysmon uruchomione w tle. Z tego powodu bardziej zaawansowana konfiguracja zakłada utwardzenie ustawień oraz zmianę nazw instalowanych usług i sterownika Sysmona, które malware z łatwością mogłoby wykryć lub zatrzymać. Jak to zrobić, wyjaśnił autor tego artykułu. Ukrywanie Sysmon przed złośliwym oprogramowaniem jest bardzo łatwe, ale wymaga dodatkowej konfiguracji.

Nowa wersja Sysmon 10.0 wnosi niewiele zmian, ale jedną z nich jest monitorowanie zapytań i odpowiedzi DNS dla procesów, co może znacznie ułatwić analizę złośliwych zachowań.

Sysmon to dobra i darmowa alternatywa rozwiązań typu EDR. Trzeba jednak pamiętać, że oprogramowanie nie posiada żadnych cech antywirusa — potrafi wyłącznie zapisywać logi.

Kolejnym problemem jest przeglądanie tych logów. Można to robić za pomocą natywnego narzędzia Windows Event, ale jest to bardzo niewygodne i czasochłonne. Należy posiłkować się eksportem logów do CSV/XML za pomocą skryptów w PowerShell:

WEVTUtil query-events "Microsoft-Windows-Sysmon/Operational" /format:xml /e:sysmonview > eventlog.xml

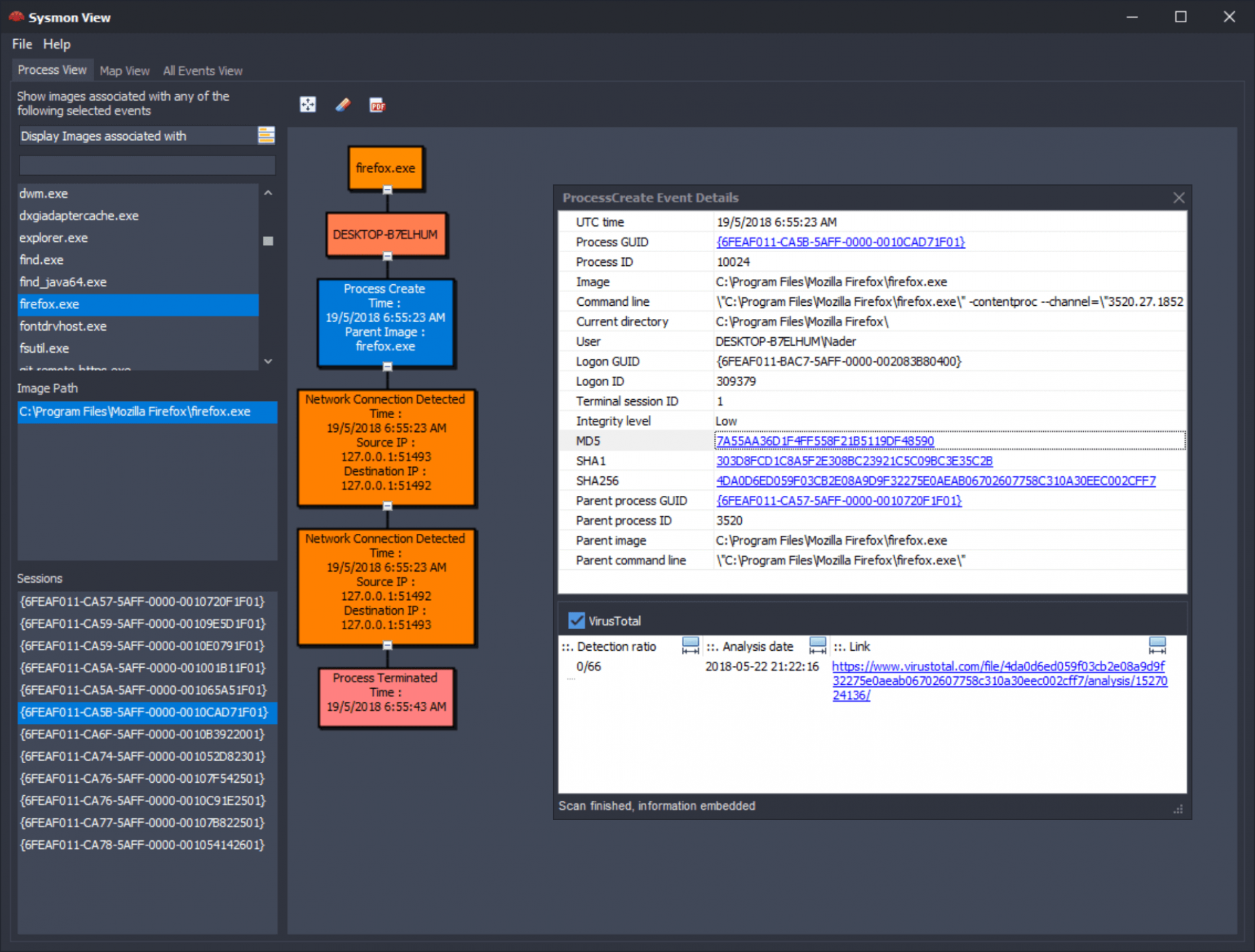

Albo narzędziem Sysmon View:

Gotowego rozwiązania od Microsoft do przeglądania logów Sysmon niestety nie ma lub nie jest nam znane. Można posiłkować się integracją ze Splunk albo Elk, jednak wymaga to zainstalowania i skonfigurowania skomplikowanego rozwiązania na osobnym serwerze.

Narzędzie Sysmon jest kompleksowym rozwiązaniem do dynamicznej analizy złośliwego oprogramowania i jest trudniejsze do wykrycia w pamięci niż Procmon. Zachęcamy wszystkich użytkowników, którzy są zainteresowani analizą malware, aby nauczyli się obsługiwać to oprogramowanie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy