Ransomware odnosi się do oprogramowania, które blokuje dostęp do komputera wymuszając w ten sposób zapłacenie haraczu. Jeśli dodamy do tego możliwość szyfrowania plików, będziemy mieć do czynienia z malware przypisanym do rodziny krypto-ransomware.

Wykorzystana w tym ataku manipulacja to tania sztuczka, na którą nikt się nie nabierze — tak pomyśli większość naszych czytelników. Mimo wszystko, naszym obowiązkiem jest ostrzegać przed podobnymi zagrożeniami.

Tym razem do rozprzestrzeniania nowego ransomware Fantom zastosowano metodę zapoczątkowaną w pierwszych miesiącach XXI wieku. Fantom to nowy wariant wirusa szyfrującego pliki, który został odkryty przez pracownika firmy AVG Technologies — Jakuba Krousteka. To zagrożenie powstało w oparciu o otwarto-źródłowy projekt „Ransomware EDA2”, który dostępny był w serwisie github (na szczęście został już usunięty).

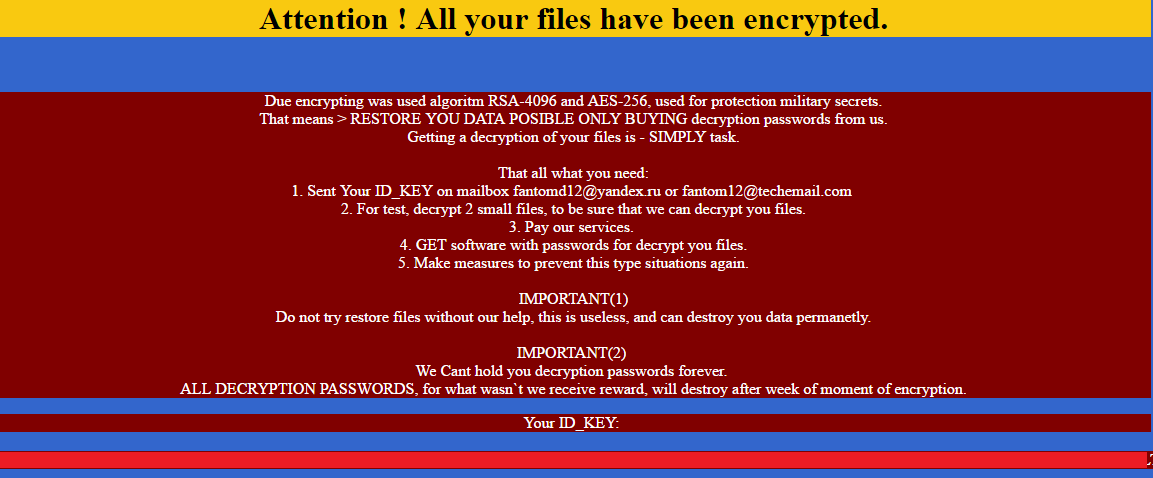

Niebieski ekran z powyższego zrzutu ekranu nakładany jest na pierwszy plan, więc użytkownik nie będzie mógł przełączyć się do innej aplikacji za pomocą kombinacji klawiszy ALT+TAB. Na szczęście możliwe jest zamknięcie fałszywego okna z aktualizacją skrótem CTRL+F4 lub ubicie procesu w menadżerze zadań. Niestety, ale nie powoduje to całkowitego zatrzymania procesu szyfrowania.

Fantom, podobnie jak inne ransomware, które bazują na projekcie EDA2, generuje losowy klucz AES-128 i szyfruje go za pomocą RSA. Zaszyfrowany klucz AES-128 potrzeby do odszyfrowania plików wysyłany jest do serwera C&C, następnie pliki szyfrowane są z pomocą zaszyfrowanego algorytmu symetrycznego AES-128 przyjmując końcowe rozszerzenie .fantom

W każdym folderze, po zakończonym procesie szyfrowania zostawiana jest notatka DECRYPT_YOUR_FILES.HTML. Usuwane są także kopie woluminów dysków i ekran z fałszywą aktualizacją. Pobierany jest również plik graficzny, który zapisany w %UserProfile%\2d5s8g4ed.jpg pełni rolę tapety systemu operacyjnego.

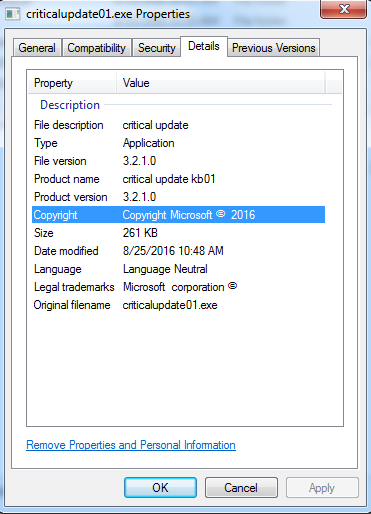

Ransomware Fantom nie byłby niczym szczególnym, gdyby nie podszywał się pod aktualizację bezpieczeństwa Windows. Tak jak i inne zagrożenia musi zostać dostarczony na komputer ofiary oraz uruchomiony ręcznie — możliwe jest to dzięki zastosowaniu dobrego socjotechnicznego ataku.

Przypominania o dobrych praktykach nigdy za wiele:

Jeśli musisz uruchomić załącznik rób to z głową: sprawdź wcześniej wiarygodność nadawcy, a w przypadku jakichkolwiek podejrzeń zaniechaj się od tej próby. Dobrą praktyką uruchamiania nieznanych plików — nawet od zaufanych nadawców (przecież ich e-mail może zostać zespoofowany) — jest stosowanie aplikacji typu sandbox (piaskownica), np. oprogramowanie Sandboxie.

Szczególnie uczulone na tego typu ataki powinny być wszystkie firmy. Chociaż nic nie wskazuje, ze ransomware Fantom potrafi szyfrować pliki na zmapowanych dyskach sieciowych, to lepiej tego nie sprawdzać w środowisku „produkcyjnym”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy