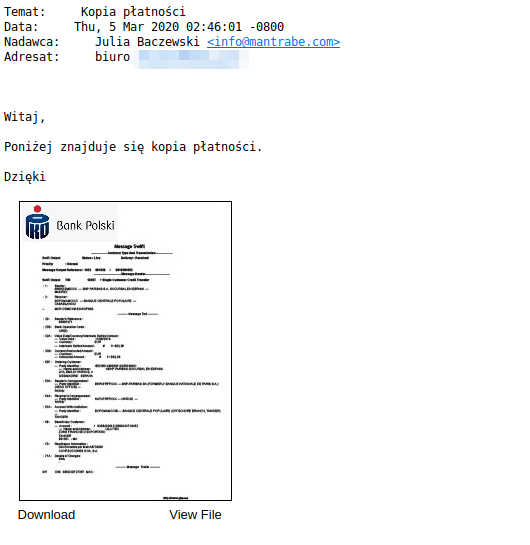

Dążenie do łatwego i szybkiego pieniądza jest to coś, co cyberprzestępcy lubią najbardziej. Oni nigdy nie ustają w prymitywnych wysiłkach wzbogacenia się czyimś kosztem. Dla nich życie toczy się od złośliwej kampanii do kolejnej złośliwej kampanii. Takiej jak teraz, w której wykorzystują wizerunek PKO Bank Polski. Pod rzekomym potwierdzeniem płatności próbują nakłonić ofiary do pobrania i uruchomienia pliku wygaszacza ekranu (one też mogą być szkodliwe!).

Po dwukrotnym kliknięciu niefrasobliwy użytkownik jest infekowany złośliwym oprogramowaniem z rodziny guloader, którego zadaniem jest pobranie kolejnego narzędzia — obecnie CERT Polska obserwuje instalację malware do kradzieży danych o nazwie Agent Tesla, lecz w każdej chwili może się to zmienić.

Agent Tesla to trojan (nie zawsze bankowy)

Agent Tesla jest oprogramowaniem szpiegującym, które gromadzi informacje o działaniach swoich ofiar, rejestrując naciśnięcia klawiszy i interakcje użytkownika. W zasadzie to koń trojański, który był sprzedawany jako legalne oprogramowanie na dedykowanej stronie internetowej. Jego pierwotne pochodzenie przypisuje się tureckim autorom. Od 2014 roku jest używany przez cyberprzestępców.

Oprogramowanie stało się popularne w społeczności hakerów ze względu na łatwość użycia i wsparcie techniczne dostępne na „oficjalnej” stronie internetowej.

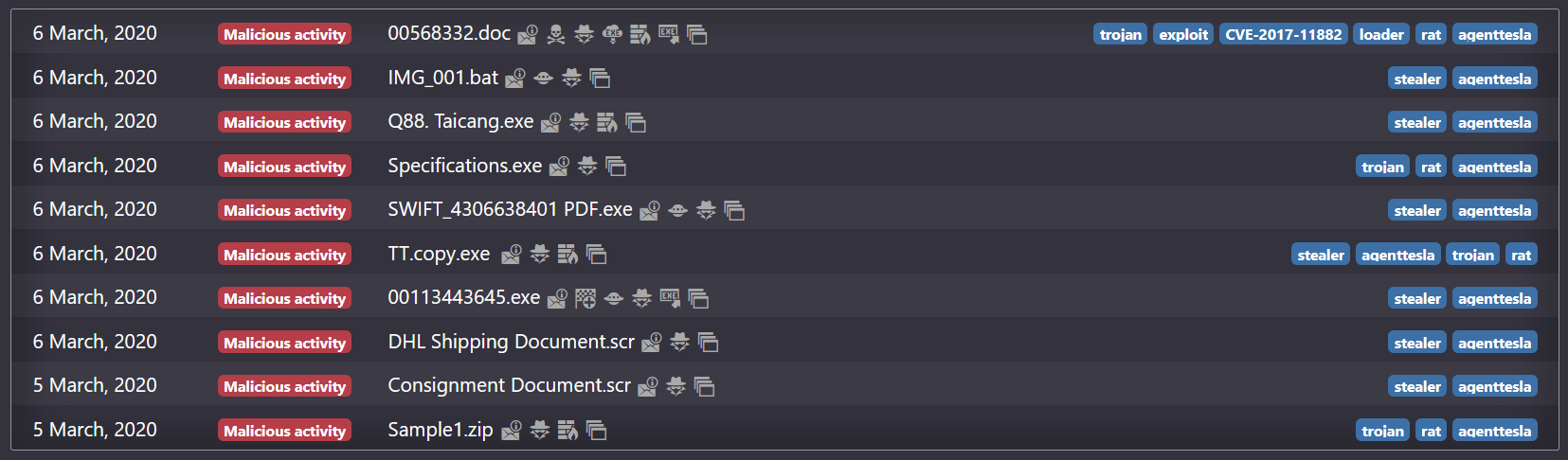

Ostatnio Agent Tesla było widziane pod różnymi nazwami. I to jeszcze dzisiaj, 6 marca:

00568332.doc IMG_001.bat Q88.Taicang.exe Specifications.exe SWIFT_4306638401 PDF.exe TT.copy.exe 00113443645.exe Dokument wysyłkowy DHL.scr Dokument przewozowy.scr Sample1.zip

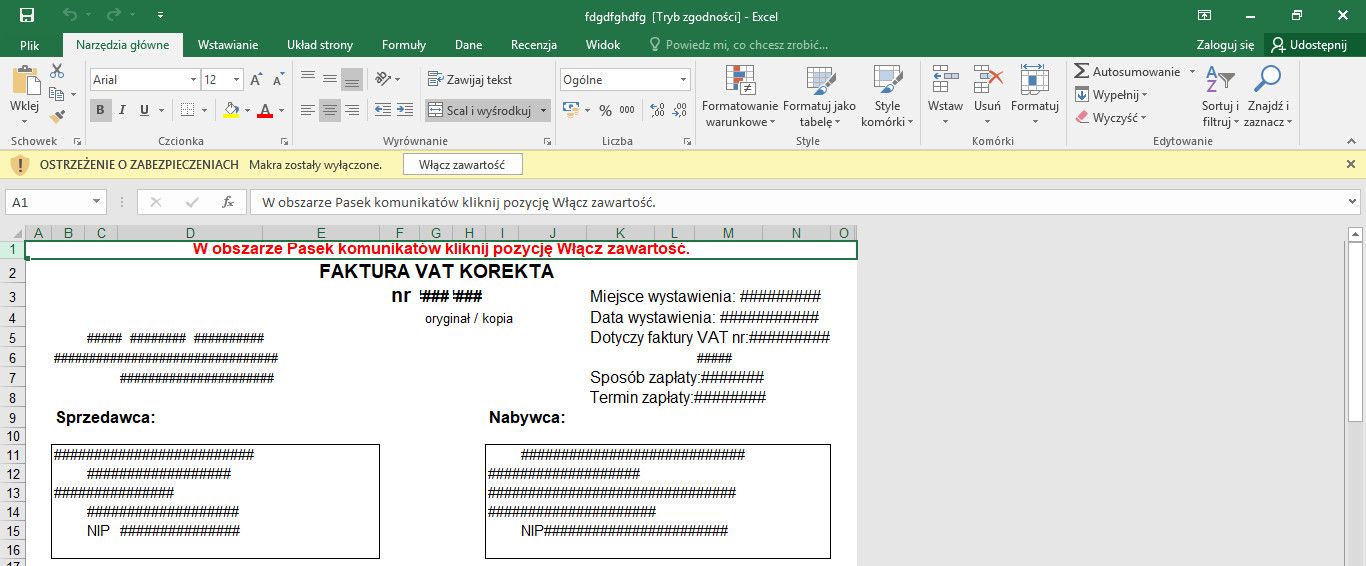

To szkodliwe oprogramowanie jest szeroko rozpowszechniane za pośrednictwem kampanii spamowych. Zazwyczaj jest dostarczane w postaci dokumentów Office lub złośliwych łącz internetowych. Po przejściu do takiej strony złośliwy dokument jest pobierany na komputer ofiary.

Otworzenie dokumentu i włączenie makra („włącz zawartość”) powoduje pobranie faktycznego wirusa.

Najlepszym sposobem ochrony jest zachowanie ostrożności podczas czytania i otwierania podejrzanych wiadomości. Należy też używać renomowanych programów bezpieczeństwa, które nie powinny mieć trudności z wykryciem szkodliwych akcji, nawet po uruchomieniu takiego dokumentu. Zawsze dobrze mieć jeszcze jedną warstwę bezpieczeństwa oprócz ów ostrożności.

Podobne incydenty użytkownicy i firmy mogą zgłaszać pod adresem https://incydent.cert.pl.

Czy ten artykuł był pomocny?

Oceniono: 0 razy