Od wielu lat cyberprzestępcy wykorzystują fakt wykopywania kryptowalut, aby zarabiać pieniądze. Do tego celu zazwyczaj używają złośliwego oprogramowania lub potencjalnie niepożądanych aplikacji instalowanych na komputerach ofiar. Eksperci z firmy ESET przeanalizowali nowy sposób wydobywania kryptowalut przy wykorzystaniu JavaScript w przeglądarce internetowej.

Użytkownik może pozyskać kryptowalutę, kupując ją, ale może także samodzielnie „wykopać” kolejne monety, wykorzystując do tego celu moc obliczeniową komputerów, na których zostało zainstalowane oprogramowanie do tego celu stworzone. Tym razem, cyberprzestępcy, wiedząc, że domyślne ustawienia większości przeglądarek zawierają włączoną obsługę JavaScript, umieszczają skrypt wykopywania kryptowaluty na stronach internetowych generujących duży ruch, aby następnie zarabiać już nie cyber, a te prawdziwe pieniądze.

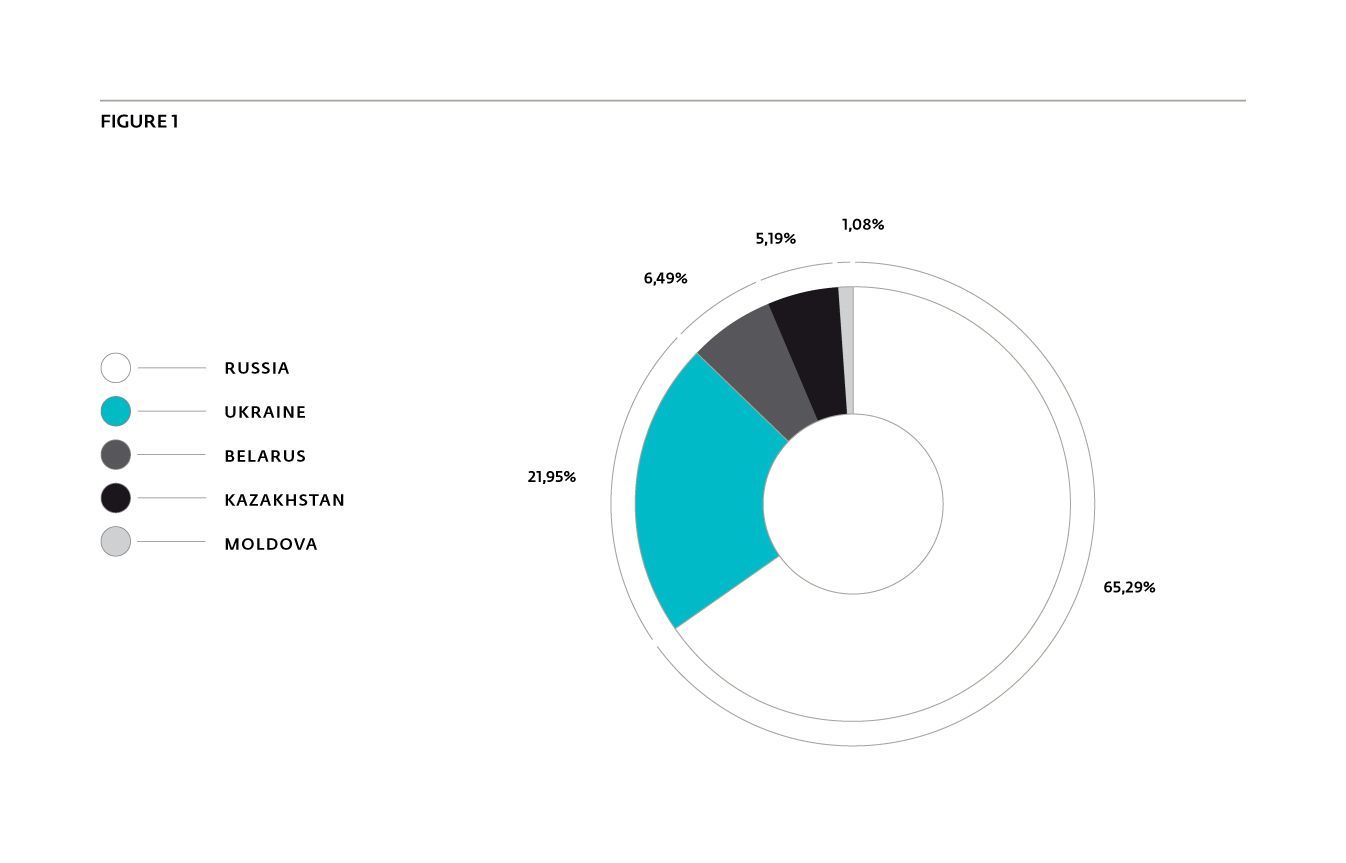

Łatwiej dotrzeć do większej liczby użytkowników poprzez zainfekowane strony internetowe niż poprzez bezpośrednią infekcję systemu operacyjnego. W tym przypadku napastnicy wstrzykiwali skrypty w witrynach o dużym natężeniu ruchu, atakując głównie użytkowników z Rosji, Ukrainy, Białorusi, Mołdawii i Kazachstanu – mówi Kamil Sadkowski, analityk zagrożeń w firmie ESET.

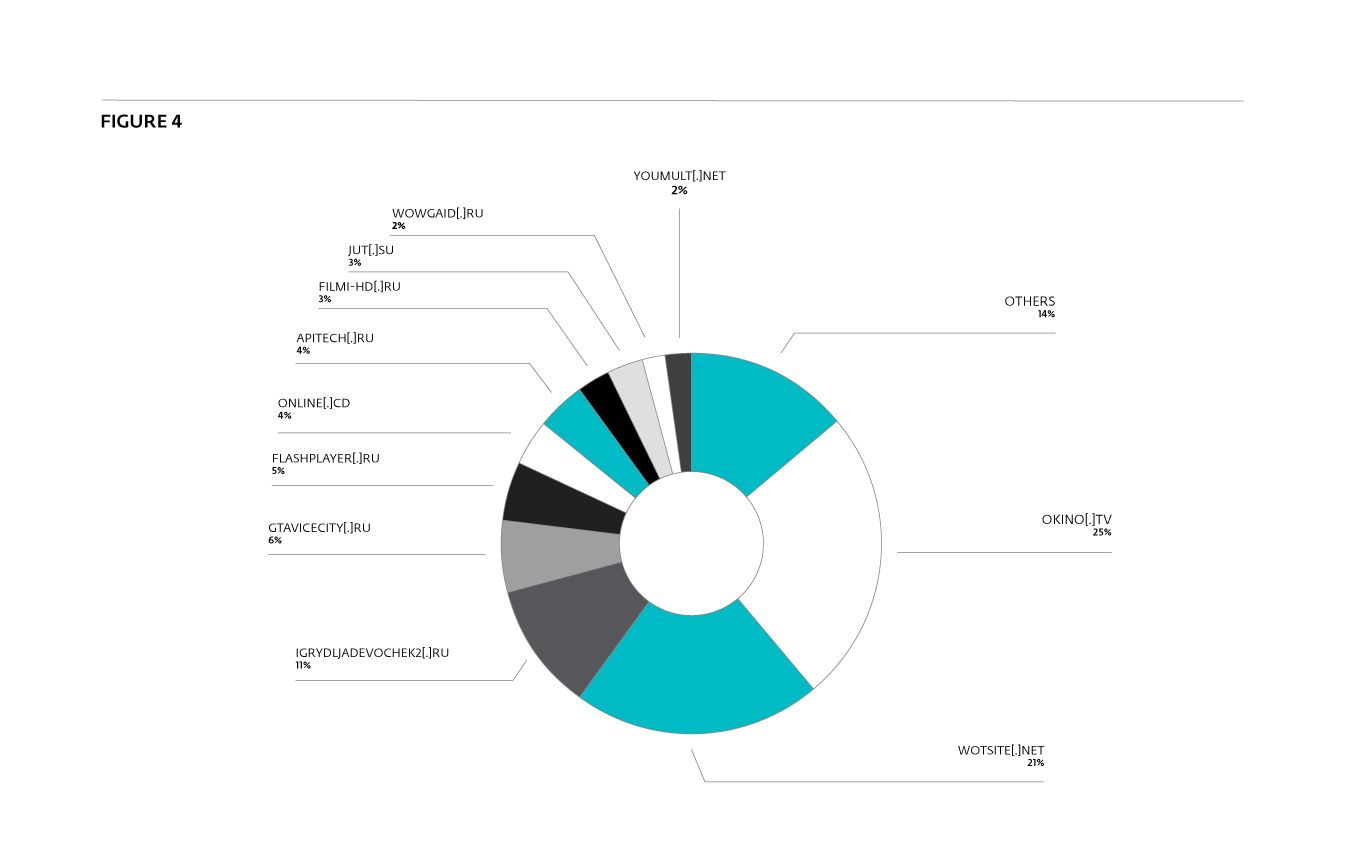

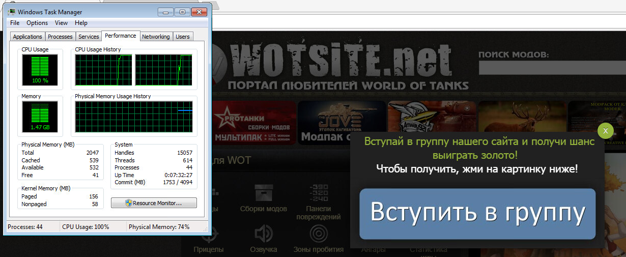

Aby wydobywać kryptowaluty Feathercoin, Litecoin i Monero hakerzy wstrzykiwali szkodliwy kod JavaScript do stron ze streamingiem wideo i witryn umożliwiających granie online, ponieważ użytkownicy na takich serwisach spędzają więcej czasu, pozwala to na dłuższe działanie skryptów i wykorzystanie większej mocy obliczeniowej ich komputerów. Jak wskazują analitycy z firmy ESET, ta metoda wydobywania jest mniej skuteczna, ponieważ w porównaniu do standardowej metody jest do dwóch razy wolniejsza. Większa liczba użytkowników wyrównuje tę stratę.

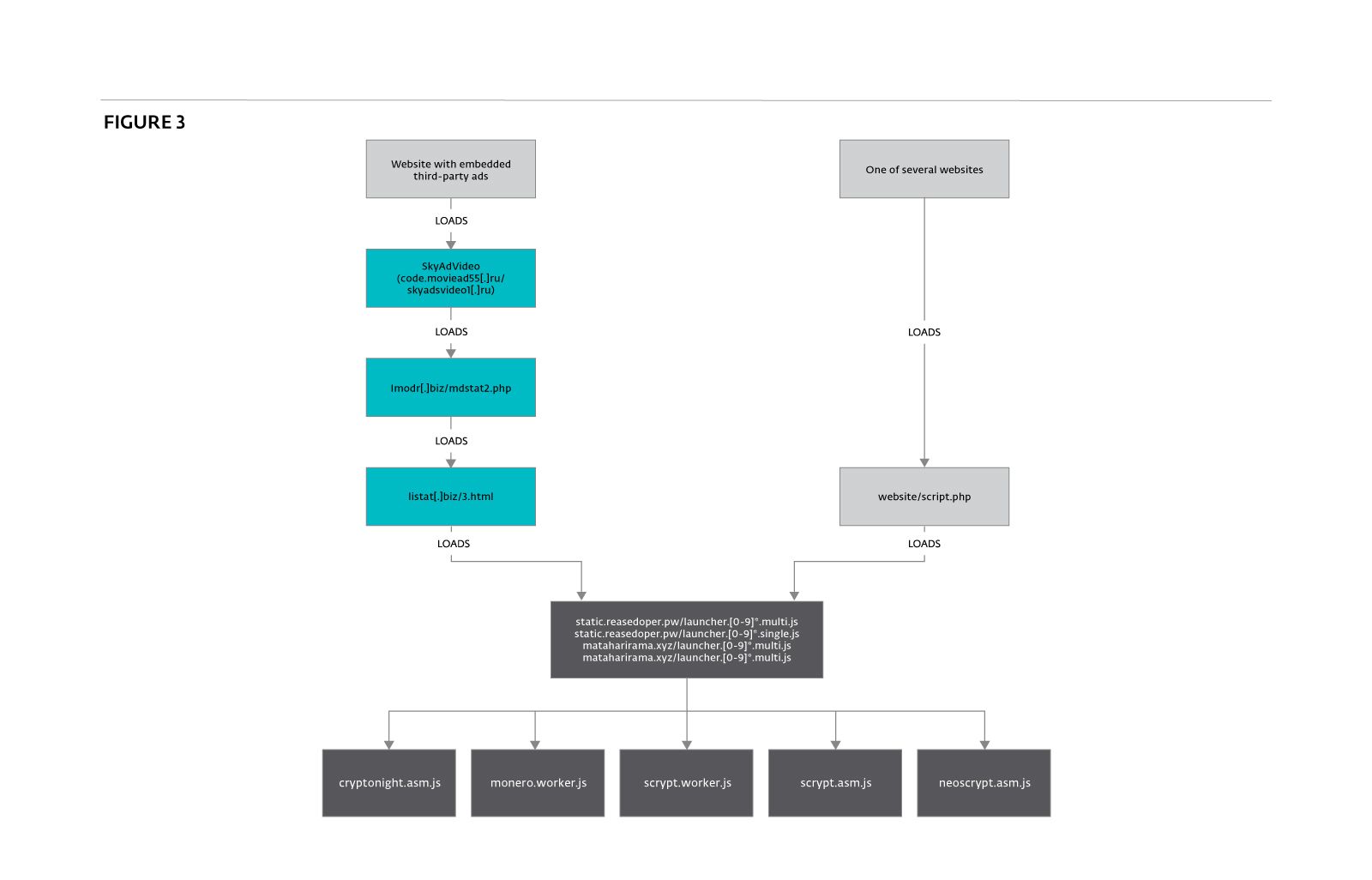

Malvertising

Główną metodą dystrybucji „skryptów górniczych” jest malvertising. Zazwyczaj polega to na kupowaniu ruchu z sieci reklamowej i rozpowszechnianiu złośliwego kodu JavaScript, zamiast tradycyjnej reklamy. Większość stron uczestniczących w tych incydentach umożliwiają oglądanie filmów i granie online. Ma to sens, ponieważ użytkownicy spędzają więcej czasu na kopaniu kryptowalut, o czym nawet nie zdają sobie sprawy. Ponadto strony takie zużywają więcej mocu procesora, co dodatkowo maskuje działania oszustów.

ESET przestrzega przed lekceważeniem zagrożenia. Włączenie wykrywanie potencjalnie niebezpiecznych aplikacji i potencjalnie niepożądanych aplikacji (PUA) w programie antywirusowym to jeden z podstawowych kroków do zabezpieczenia się. Aktualizowanie do nowszej wersji oprogramowania zainstalowanego na komputerze, w tym przeglądarek internetowych i programów antywirusowych, to rzecz tak samo oczywista. Za to jedną z lepszych metod obrony przed złośliwymi skryptami na stronach internetowych jest ich blokowanie, także reklam, przy użyciu wtyczki „uBlock”. Z kolei instalacja wtyczki „NoScript” blokującej wykonanie skryptów na stronach może wyłączyć niektóre funkcje witryn internetowych, ale w rękach zaawansowanych technicznie użytkowników stanowić będzie doskonałą formę zabezpieczenia.

Czy ten artykuł był pomocny?

Oceniono: 0 razy