Celem steganografii jest ukrycie faktu istnienia informacji i przesłanie jej do odbiorcy w sposób niejawny. Wysłany plik lub dźwięk może zawierać nie tylko ukrytą wiadomość, ale np. rozbudowany złośliwy kod składający się z wielu procedur i funkcji. Steganografia dobrze nadaje się jako narzędzie do dystrybucji exploitów lub downloaderów pod postacią kodu JavaScript zaszytego w plikach BMP, JPEG, GIF, PNG i innych. Jednym z takich exploitów był Sundown. Ta metoda nie była przez ostatnie lata szeroko stosowana, jednak jest coraz częściej wykorzystywana przez cyberprzestępców.

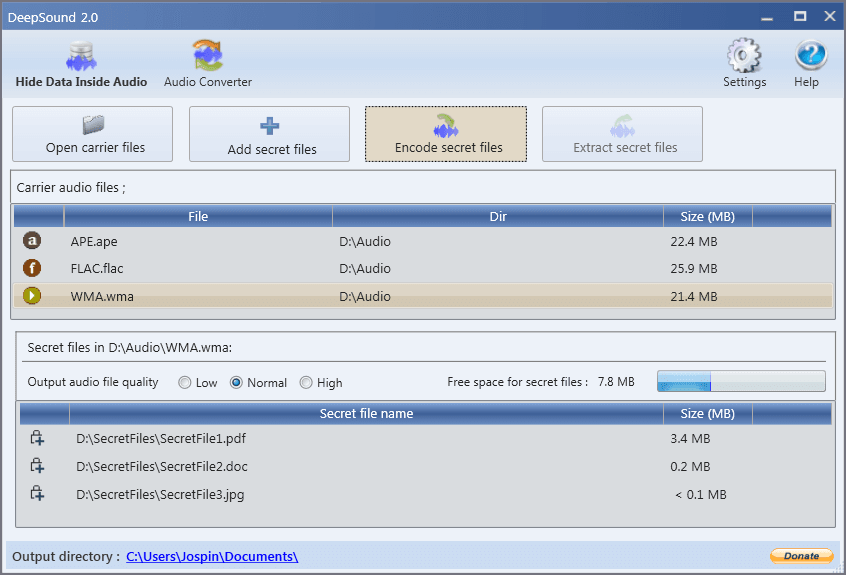

Do ukrycia „plików w pliku” można wykorzystać narzędzie DeepSound. Oprogramowanie nie tyle chowa pliki w plikach audio, co potem umożliwia wyodrębnienie ich za pomocą kilku kliknięć. Dodatkowym zabezpieczeniem jest szyfrowanie przy użyciu AES-256 w celu poprawy ochrony danych. DeepSound dzięki swojej prostocie może być obsługiwany przez osoby zupełnie nietechniczne.

Aplikacja DeepSound jest bardzo łatwa w obsłudze. Wszystko da się zrobić za pomocą graficznego interfejsu. Narzędzie można pobrać ze strony: http://jpinsoft.net/deepsound

Zagrożenia wynikające ze steganografii

Według raportu przygotowanego przez badaczy z firmy ESET w sieci odkryto uśpiony od 2014 roku Exploit Kit Stegano. Jest to przestępcze narzędzie pozwalające agresorom automatyzować ataki. W przypadku tej kampanii Stegano jest tylko środkiem do celu, a nie bezpośrednią przyczyną rozprzestrzeniania złośliwego oprogramowania.

W incydencie pierwszoplanową rolę odgrywają złośliwe reklamy wyświetlane na wielu renomowanych i uznanych serwisach informacyjnych, z których każdy może pochwalić się milionową oglądalnością w skali miesiąca. Inicjatorzy złośliwej kampanii stosują Stegano do przemycenia na komputer ofiary payloadu, co daje im możliwość pobrania pliku GIF o rozmiarze 1×1 pikseli. Teraz korzystając ze steganografii — w tym przypadku techniki ukrywania tekstu zawartego w plikach graficznych — z pliku GIF, operując na kanale aplha definiującym przezroczystość wyświetlanych informacji graficznych i wchodzącym w skład kolorów w palecie kolorów RGBA deszyfrowany jest adres URL serwera C&C.

Według analizy Stegano odpowiedzialny był za dystrybucję trojanów bankowych Ursnif i Ramnit. Ursnif to zlepek trojana, spyware oraz backdoora: posiada wiele modułów do kradzieży danych uwierzytelniających, w tym potrafi przechwytywać ruch sieciowy z przeglądarek IE, Chrome i wykradać dowolny plik z komputera ofiary. Z kolei Ramnit to typowy wirus skierowany w klientów sektora bankowego. Badacze złośliwego kodu z laboratorium firmy ESET twierdzą, że cyberprzestępcy koncentrowali swoje wysiłki na sektorze bankowym.

Jak chronić się przed takimi atakami?

Na takie ataki nie ma jednej słusznej metody obrony. Przede wszystkim należy regularnie aktualizować zainstalowane programy oraz system operacyjny, aby ustrzec się przed wykorzystaniem luki w starej wersji oprogramowania.

- Odinstalowanie niepotrzebnych aplikacji w tym Flash Player i zrezygnowanie z używania Internet Explorer na starszych systemach jest bardzo rozsądnym podejściem do kwestii bezpieczeństwa.

- A co z programami antywirusowymi? To zawsze niezbędne i podstawowe środki ostrożności przy surfowaniu w Internecie.

- Korzystanie z blockerów reklam np. uBlock Origin staje się nieodzownym elementem nie tylko prywatności i ochrony przed śledzeniem, ale także bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy