Nie trzeba było długo czekać, by pojawiły się nowe podatności w Windowsie, w tym w GDI, które wymagają w większości przypadków natychmiastowego „patchowania”. Ze względu na pominięcie przez Microsoft „wtorkowych aktualizacji”, w lutym br. pojawiły się nawet samodzielne próby załatania tych podatności, co trochę zaskoczyło branżę bezpieczeństwa. A gdyby tak zastosować technologię „białych list” za pomocą oprogramowania Microsoftu i nie bać się, że szkodliwe oprogramowania zdoła dotrzeć do naszego komputera?

Pierwsze pomysły na wykorzystanie tej technologii, jak i czarnych list, związane są z pocztą elektroniczną (spamem) oraz zabezpieczaniem sieci komputerowych. Jeśli chodzi o interesujący temat „białych list aplikacji” to może on być realizowany zarówno przez system operacyjny jak i oprogramowanie ochronne np. EMET/AV.

Realizacja ochrony może polegać na:

- sygnaturach plików (gdzie wskazane są sygnatury obliczane przez minimum sha-256),

- certyfikatach producenta oprogramowania, ścieżkach z których może być ono uruchamiane bądź blokowane (oparcie się tylko na metodzie ochrony stacji roboczych może spowodować nieoczekiwane problemy, czego dowodem jest włamanie w 2013 r. do firmy Bit9, a obecnie Carbon Black),

- usługach powiązanych z danym oprogramowaniem,

- oraz zachowaniach systemu i użytkownika .

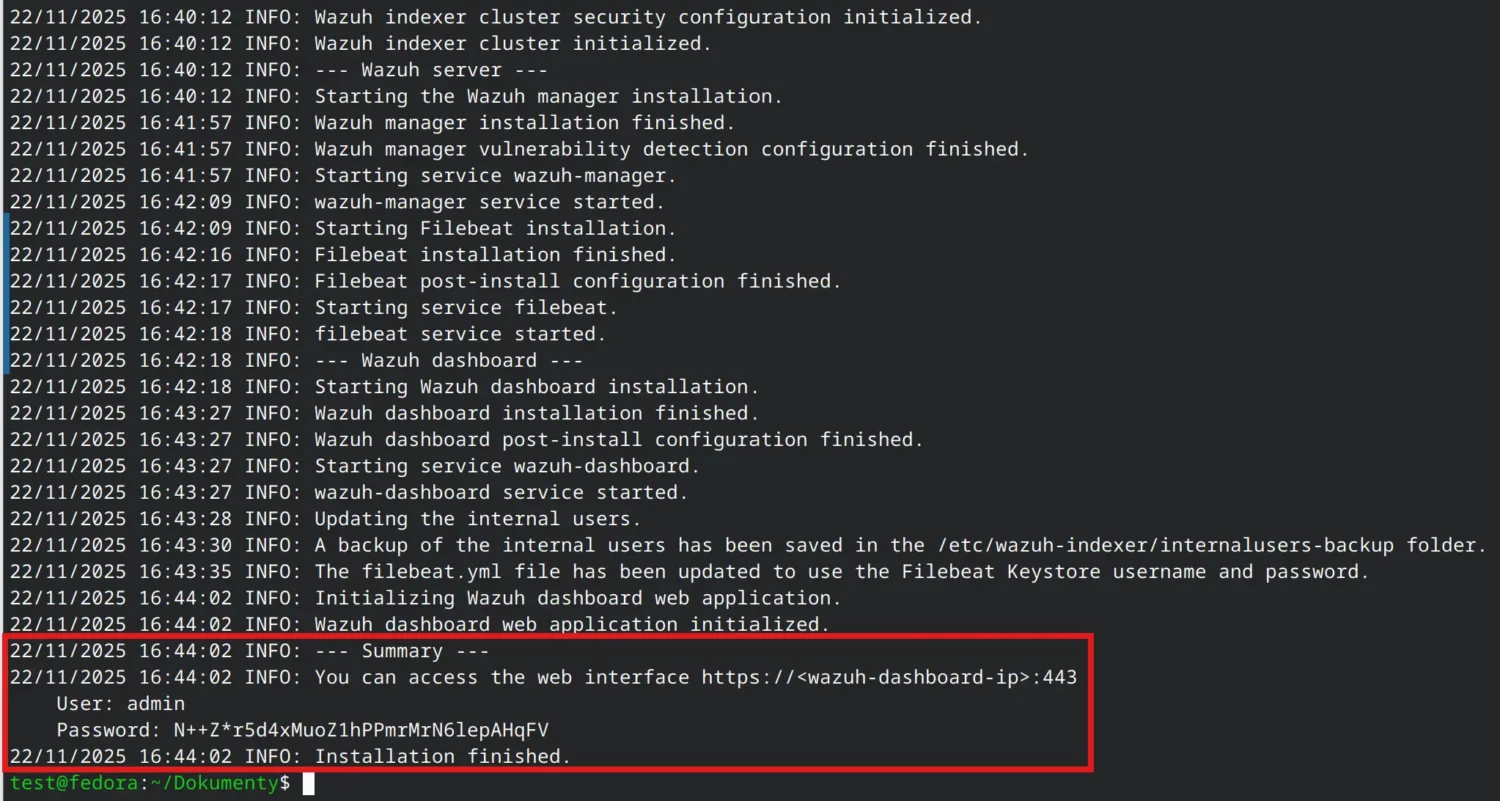

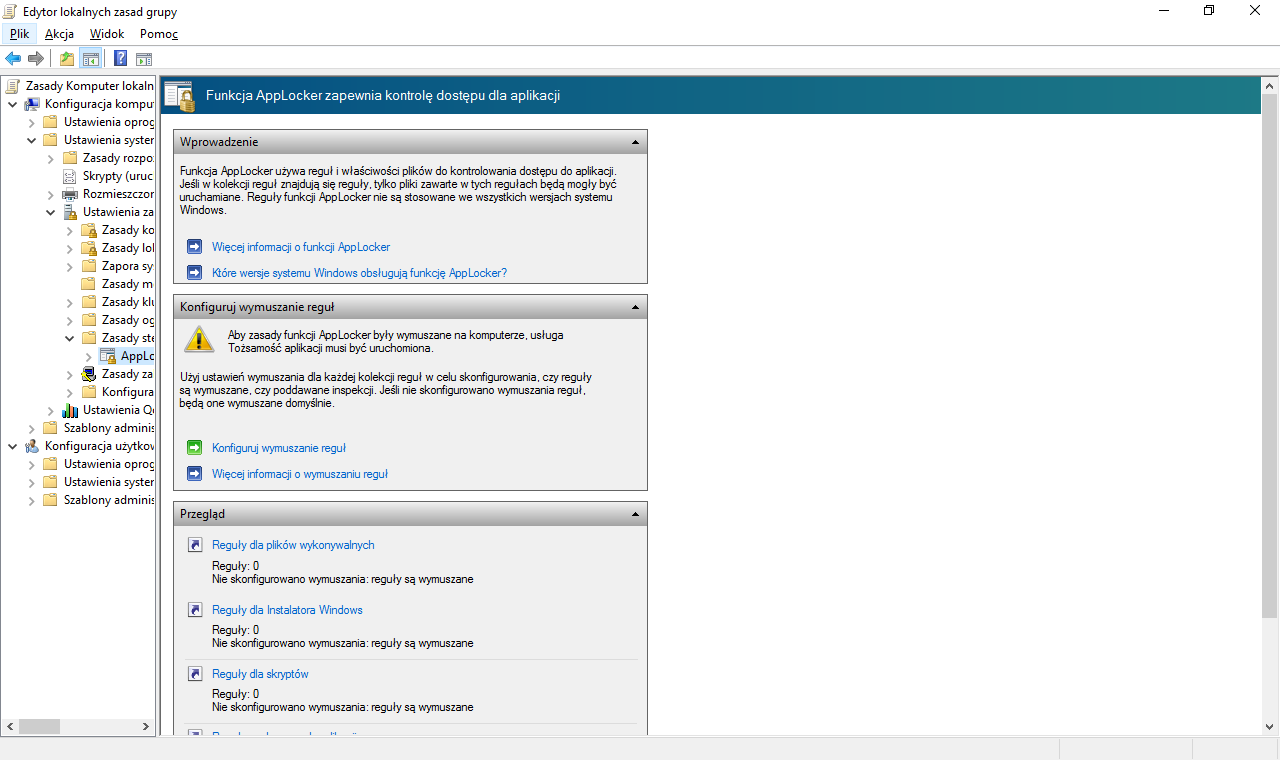

Najnowszym produktem tego typu jest AppLocker, który pojawił się wraz z Windowsem 7 i Windows 2008R2. W Windowsie 10 Applocker wchodzi w skład technologii Device Guard, która ma chronić system przed malwarem i innym niechcianym oprogramowaniem. Niestety jest on dostępny tylko w wersjach Ultimate i Enterprise, które ze względu na cenę są mało popularne na rynku. Może natomiast chronić za darmo wszystkie wersje od Windows 2008R2 Server.

Aby uruchomić Applockera musi być uruchomiona usługa Tożsamości aplikacji – Application Identity (AppIDSvc). Instrukcja konfiguracji Applockera dostępna jest na stronie Microsoftu.

Zalecane przez Microsoft reguły Applockera do powstrzymywania ransomware to blokowanie uruchamiania niepodpisanych plików wykonywalnych w następujących lokalizacjach:

<users profile>\AppData\Local\Temp <users profile>\AppData\Local\Temp\* <users profile>\AppData\Local\Temp\*\*.

Najbardziej wyczerpującą ten temat lekturą są zalecenia NSA).

Z powodu dostępności nadal najpopularniejszą aplikacją dla stacji roboczej w wersji Professional jest technologia Zasad Ograniczeń Oprogramowania – Software Restriction Policies (SRP). Opis wykorzystania Zasad Ograniczeń Oprogramowania do blokowania wirusów można znaleźć na stronie poświęconej walce z nimi oraz na blogu Branko Vucineca. Tak jak i w przypadku Applockera najwięcej informacji znajdziemy w publikacji NSA.

Czy ten artykuł był pomocny?

Oceniono: 0 razy