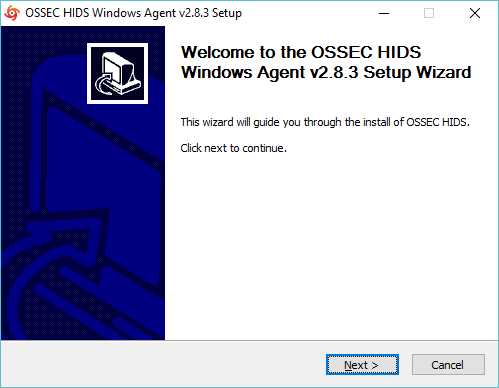

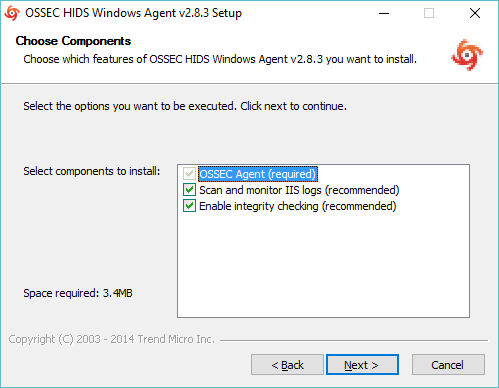

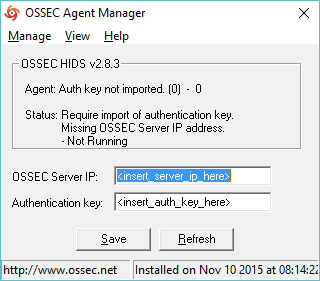

Następna technologia, której chcę poświęcić kilka słów to IPS (Intrusion Prevention System). Jest to system zapobiegania włamaniom. HIPS działa na hoście (systemie operacyjnym) analizując za pomocą heurystyki i sygnatur zdarzenia z logów systemowych, systemu plików (integralność) oraz lokalnych interfejsów sieciowych. W większości przypadków są to systemy linuxowe, a jednym z klientów Windows jest OSSEC. Jedynie w systemach Linux możliwa jest instalacja agenta bez serwera (localhost). W przypadku systemów Windows, przed instalacją klienta, należy zainstalować serwer OSSEC na jakiejś dystrybucji Linuksa lub skorzystać z gotowych dystrybucji bezpieczeństwa, które mają do zaoferowania dużo więcej niż tylko serwer OSSEC, np. OSSIM.

Agent OSSEC może poza standardową opcją monitorowania logów systemu Windows (jest to zalecane) monitorować logi serwera WWW IIS oraz sprawdzać integralność plików, a wyniki działania przesyłać na serwer OSSEC szyfrowaną komunikacją po SSH.

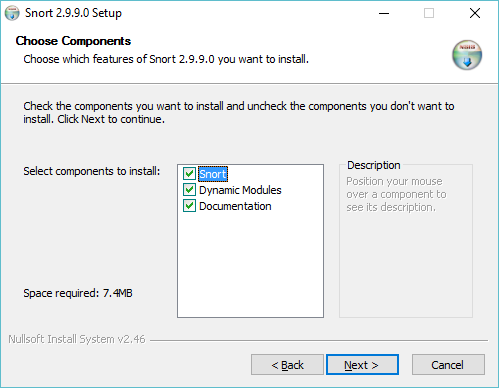

NIDS (Network Intrusion Prevention System) to sieciowy system wykrywania włamań. Również w większości są to systemy linuksowe, a dwaj najpopularniejsi przedstawiciele to Snort i Suricata. Oba mają instalatory Windows. Snort instaluje się bez bibliotek WinPcap, więc po instalacji trzeba ją doinstalować i pobrać reguły.

Następnie należy uruchomić go w trybie Network Intrusion Detection System Mode.

Instalator Suricata instaluje pakiet WinPcap i również wymaga pobrania reguł do analizy ruchu sieciowego.

Jeśli zdecydujemy się na którąś z gotowych dystrybucji bezpieczeństwa: OSSIM lub Security Onion, to w obu znajdziemy Snorta i Suricatę, a dodatkowo otrzymamy inne narzędzia podnoszące poziom bezpieczeństwa naszej sieci i monitorowanych systemów.

Technologia HIDS jest wspomniana wśród 10 głównych reguł strategii minimalizowania zagrożeń bezpieczeństwa IAD obok opisanych już wcześniej EMEt’a i „białych list”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy