Angielski lab MRG Effitas opublikował raport z niezależnych badań antywirusowych, w których przedstawił skuteczność ochrony bankowości elektronicznej w trzech kwartałach, poczynając od Q3 2013, Q4 2013 i Q1 2014. Do testów używano zasymulowanego środowiska, w którym sprawadzno ochronę przed atakami MITB (man-in-the-browser – jest to rodzaj ataku, w którym atakujący zyskuje możliwość podmienia parametrów transakcji „w locie”, może np. niezauważenie podmienić stronę banku w czasie rzeczywistym). Po dokładniejsze szczegóły o atakach MITB odsyłamy do artykułu w serwisie sekurak.pl

Na cały raport składały się 3 testy. Począwszy od kwartału:

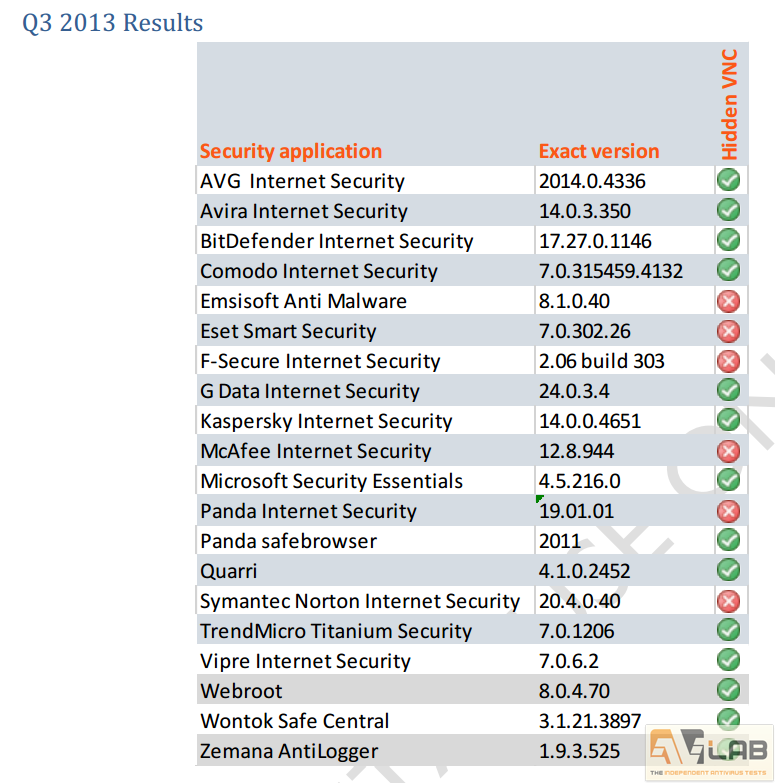

- Q3 2013 roku, gdzie sprawdzano ochronę przed atakami wykorzystujące przeglądarkę do obejścia ochrony lokalnej;

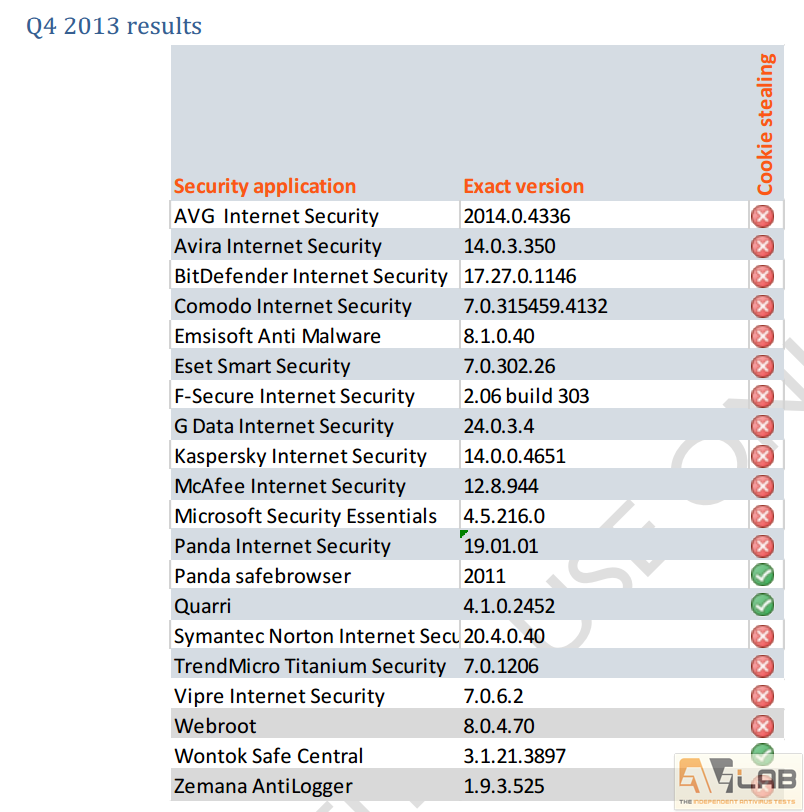

- Q4 2013 roku, gdzie atakujący wykradali szczegóły sesji z ciasteczek w przeglądarce;

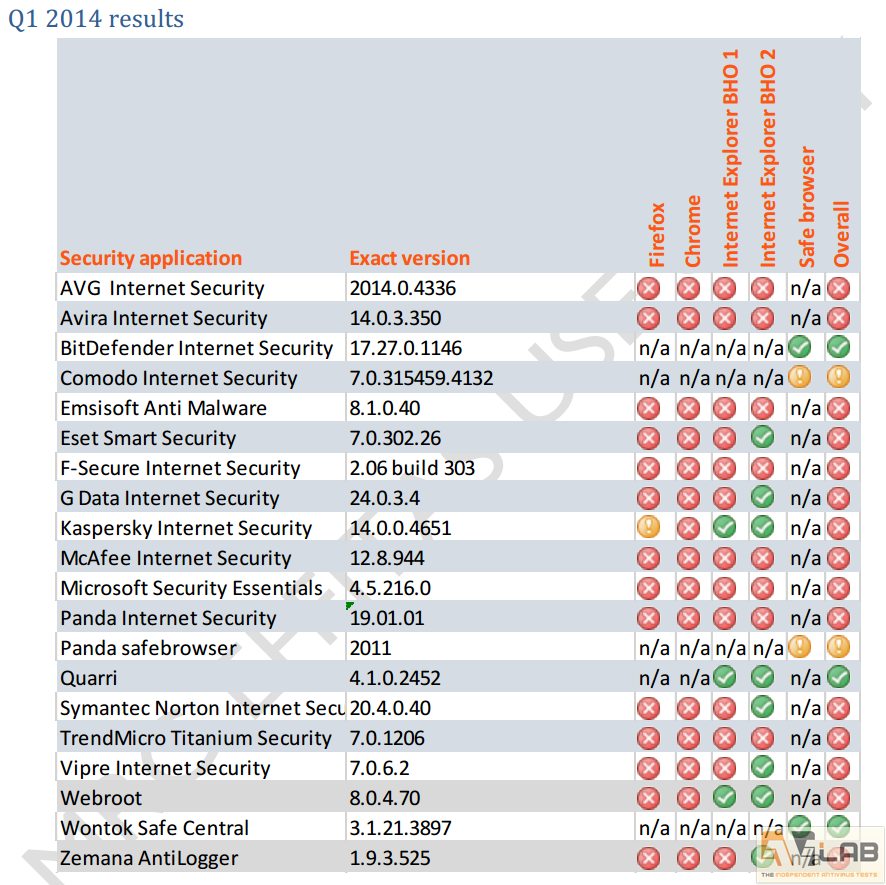

- Q1 2014 roku, gdzie sprawdzano ochronę przed podejrzeniem danych w protokołach szyfrowania SSL/TSL podczas korzystania z bankowości online;

Testowane rozwiązania:

- Avira Internet Security 14.0.3.350

- BitDefender Internet Security 17.27.0.1146

- Comodo Internet Security 7.0.315459.4132

- Emsisoft Anti Malware 8.1.0.40

- Eset Smart Security 7.0.302.26

- F-Secure Internet Security 2.06 build 303

- G Data Internet Security 24.0.3.4

- Kaspersky Internet Security 14.0.0.4651

- McAfee Internet Security 12.8.944

- Microsoft Security Essentials 4.5.216.0

- Panda Internet Security 19.01.01

- Panda Safebrowser 2011

- Quarri 4.1.0.2452

- Symantec Norton Internet Security 20.4.0.40

- TrendMicro Titanium Security 7.0.1206

- Vipre Internet Security 7.0.6.2

- Webroot 8.0.4.70

- Wontok Safe Central 3.1.21.3897

- Zemana AntiLogger 1.9.3.525

Metodologia

Pełna metodologia jest opisana od strony nr 4 -7 w raporcie PDF.

Wyniki

Wyniki przedstawiają się bardzo interesująco. W trzecim kwartale 2013 roku, tylko 3 mało znane programy zdołały ochronić użytkownika przed wykradzeniem informacji z ciasteczek.

W kwartale czwartym 2013 roku do testu wykorzystano ukryty serwer VNC, który tworzy „ukryty pupit” niewidoczny dla użytkownika. Poprzez uruchomienie przeglądarki Internet Explorer w ukrytym pulpicie, przeglądarka IE dziedziczy wszystkie sesje z plików cookie od przeglądarki Internet Explorer z której korzysta użytkownik w swoim systemie. Oznacza to, że jeśli użytkownik zalogował się na stronę banku, wszystkie jego dane logowania zostały przechwycone. Testu nie zaliczyli Emsisoft, Eset, F-Secure, McAfee, Panda, Symantec (Norton).

W pierwszym kwartale br. do sprawdzenia ochrony bankowości online wykorzystano różne odmiany malware, które były uruchamiane w przeglądarkach wymienionych na powyższym screenie. Wszyscy znani i cenieni na całym świecie producenci oprogramowania antywirusowego zaliczyli wpadki.

Pełny raport: https://www.mrg-effitas.com/wp-content/uploads/2012/06/MRG-Effitas-Online-Banking-Browser-Security-Assessment-Project-Q3-2013-Q1-2014.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy