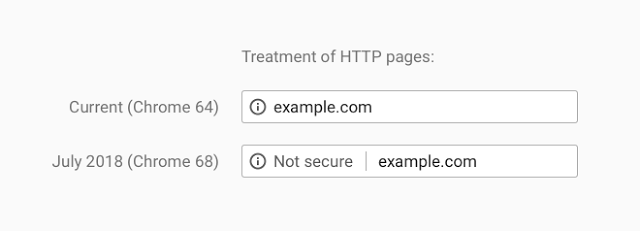

Taką zmianę zapowiedziała jakiś czas temu Mozilla, która do swojej przeglądarki Firefox dodała ukryte ustawienie „security.insecure_connection_icon.enabled”. Jest ono dostępne w zaawansowanej konfiguracji „about:config” i ma na celu ostrzegać użytkowników przed wczytywaniem zasobów nieszyfrowanym protokołem — i to nie tylko na stronach zawierających płatności internetowe lub logowanie się do serwisów. Dotyczy to wszystkich witryn i to bez wyjątku. Teraz od lipca 2018 strony wczytywane protokołem HTTP będą niezaufane (niebezpieczne) również dla przeglądarki Google Chrome w wersji 68.

Strony wczytywane protokołem HTTP będą niezaufane

Decyzja zespołu Google podyktowana jest bezpieczeństwem użytkowników. Według podanych informacji na Google Security Blog aż 68% ruchu w przeglądarce Google w systemach Android i Windows jest szyfrowana. W systemie Mac to 78 procent. Z kolei 81 ze 100 najbardziej popularnych witryn internetowych na świecie również używa protokołu HTTPS.

Polityka siłowego wprowadzenia „zielonych kłódek” ma zwolenników i przeciwników. Ci pierwsi powołują się na rzekomo lepszą pozycję w wyszukiwarce, ale tak naprawdę poprawia to tylko ogólną ocenę dla algorytmów Google. Protokół HTTPS daje użytkownikowi pewne „poświadczenie” bezpieczeństwa i zwiększa zaufanie do wydawcy treści lub usługi. Przeciwnicy stosowania certyfikatów SSL wspominają o nieco niższej wydajności stron WWW i niepotrzebnych kosztach, szczególnie na stronach, gdzie wyświetlane są treści niewymagające logowania się. Prawda jest jednak taka, że coraz więcej firm oferuje integrację strony z bezpłatnymi certyfikatami Let’s Encrypt zupełnie za darmo.

W praktyce „zielona kłódka” nie daje 100% bezpieczeństwa, chociaż zapewnia weryfikację domeny i szyfrowanie połączeń. Najpopularniejszym sposobem oszukania użytkownika jest zainfekowanie komputera szkodliwym oprogramowanie, które zainstaluje w systemie certyfikat SSL, ustawi serwer proxy pobierając konfigurację z serwera przestępców i przekieruje ofiarę na łudząco podobną stronę, ale kontrolowaną przez przestępców. Użytkownik bez odpowiedniego zabezpieczenia systemu może nie odróżnić prawdziwej strony od fałszywej. Zdradzić niecne zamiary przestępców może jedynie pasek adresu URL. Ale i przed tym nie zawsze da się ochronić. Przekonał się o tym klient mBanku, który w wyniku ataku man-in-the-browser stracił kilkadziesiąt tysięcy złotych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy