“Pobieraj aplikacje tylko z oficjalnego źródła” – chyba już najwyższy czas, aby eksperci bezpieczeństwa ugryźli się w język i przestali umieszczać w swoich złotych poradach instalowanie aplikacji tylko z “bezpiecznego źródła” – źródła, które nie za bardzo da się jednoznacznie określić. Bo czymże jest to “bezpieczne źródło”? Market Google Play? Po raz kolejny zabezpieczenia Google okazują się niewystarczające.

W sklepie z mobilnymi aplikacjami dla systemu Android wykryto aplikację Viking Jump, która była narzędziem w rękach przestępców. Od 14 kwietnia do 5 maja została pobrana od 50 do 100 tysięcy razy!

Szkodliwą aktywność sieciową aplikacji zauważyli badacze złośliwego oprogramowania z Check Point. Według przeprowadzonej analizy, gra Viking Jump służyła do klikania w reklamy poprzez tzw. click-jacking. Systemy zabezpieczenia reklamodawcy były omijane dzięki instalowaniu przez malware serwera proxy na każdym zainfekowanym urządzeniu. Niektórzy użytkownicy donosili, że malware wysyłało wiadomości SMS na numery premium. Co więcej, smartfony, na których zainstalowano aplikację stawały się częścią botnetu i mogły uczestniczyć w atakach DDoS. Ale to nie wszystko. W skład pakietu “Viking Horde”, oprócz Viking Jump wchodziły aplikacje: Memory Booster, Parrot Copter i Simple 2048. Wszystkie były wątpliwej popularności, w dodatku na urządzeniach z uprawnieniami root żądały dostępu do tychże uprawnień.

Jeśli użytkownik pobrał jedną z nich na swoje urządzenie i uruchomił, aplikacja instalowała złośliwe komponenty o podobnych nazwach co systemowe. Na urządzeniach z uprawnieniami root, malware instalowało dwa komponenty:

- app_exec do komunikacji z serwerem C&C – najgroźniejszy składnik, który pobierał z serwera C&C pliki binarne i mógł je uruchamiać.

- app_acec_watch_dog działał jako mechanizm aktualizacji. W razie konieczności restartował app_exec.

Jeśli urządzenie nie posiadało uprawnień root, szkodliwa aplikacja ładowała plik app_exec jako współdzieloną bibliotekę, która pozwalała uruchomić kod napisany w języku Java.

W obu scenariuszach, plik app_exec ustanawiał połączenia TCP z serwerem C&C, co umożliwiało przestępcy co 10 sekund aktualizowanie informacji o statusie baterii, numerze telefonu, rodzaju połączenia. Następnie malware tworzyło z urządzenia serwer proxy ukrywając prawdziwy adres IP serwera C&C.

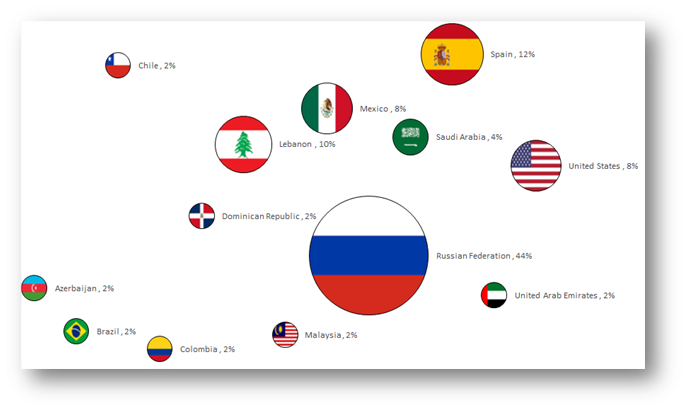

Botnet był kontrolowany przez wiele serwerów C&C, a każdy z nich zarządzał setkami urządzeń. Najwięcej zainfekowanych telefonów stwierdzono w Rosji, USA, Meksyku, Hiszpanii.

Zalecenia

1. Zweryfikuj wszystkie zainstalowane aplikacje. Te, które nie są używane i niepotrzebnie zalegają na urządzeniu stwarzają potencjalne ryzyko. Pozbądź się ich.

2. Zwracaj uwagę na uprawnienia instalowanych aplikacji.

3. Jeśli urządzenie posiada uprawnienia root, zastanów się nad alternatywą dla Google Play. Sklep F-Droid posiada oprogramowanie sprawdzone przez społeczność. Jest zdecydowanie uboższe w aplikacje, ale dla najpotrzebniejszych aplikacji na pewno znajdą się zamienniki – czasami lepsze niż oryginały.

Czy ten artykuł był pomocny?

Oceniono: 0 razy