Eksperci z firm G Data i BAE Systems poinformowali niedawno o wykryciu zaawansowanej operacji cyberszpiegowskiej „Turla” (znanej także jako Snake oraz Uroburos). Po przyjrzeniu się szczegółom technicznym eksperci z Kaspersky Lab nieoczekiwanie odkryli połączenie tej operacji z znanym już zaawansowanym szkodliwym programem Agent.BTZ, który jest aktywny między innymi w Polsce.

W 2008 r. Agent.BTZ zainfekował sieci lokalne amerykańskich sił zbrojnych na Bliskim Wschodzie. Wydarzenie to zostało nazwane „najgorszym włamaniem do systemów armii Stanów Zjednoczonych w historii”. Specjaliści z Pentagonu pracowali przez 14 miesięcy, by pozbyć się szkodnika z sieci wojskowych, a wydarzenie to doprowadziło do powstania amerykańskich sił cyberstrategicznych (US Cyber Command). Robak Agent.BTZ, najprawdopodobniej stworzony w okolicach 2007 r., posiada możliwość skanowania komputerów w poszukiwaniu poufnych informacji i wysyłania ich do zdalnego serwera kontrolowanego przez cyberprzestępców.

Źródło inspiracji

Eksperci z Kaspersky Lab po raz pierwszy zetknęli się z operacją cyberszpiegowską Turla w marcu 2013 r., podczas badania incydentu dotyczącego wysoce zaawansowanego rootkita (szkodliwego oprogramowania z możliwością ukrywania się w zainfekowanym systemie). Szkodnik ten pierwotnie był znany jako „Sun Rootkit”. Jak się później okazało – Sun Rootkit i Turla to ten sam szkodliwy program.

Podczas analizy eksperci z Kaspersky Lab zauważyli interesujące powiązania między operacją Turla a zaawansowanym, wielofunkcyjnym szkodliwym programem Agent.btz. Wygląda na to, że robak ten posłużył jako źródło inspiracji podczas tworzenia całego zestawu narzędzi cyberszpiegowskich, łącznie z takimi szkodnikami jak Red October, Turla oraz Flame/Gauss:

- Twórcy operacji Red October musieli znać funkcjonalność robaka Agent.btz – stworzony przez nich w latach 2010-2011 moduł kradnący dane z nośników USB szuka kontenerów z danymi (pliki „mssysmgr.ocx” oraz „thumb.dd”), w których Agent.btz przechowuje informacje o zainfekowanych systemach, swoje dzienniki aktywności oraz skradzione dane. Twórcy „Czerwonego października” kradli te pliki z zainfekowanych nośników USB.

- Turla używa takich samych nazw plików dla swoich raportów („mswmpdat.tlb”, „winview.ocx” oraz „wmcache.nld”) jak Agent.btz. Identyczny jest także klucz szyfrujący te pliki.

- Flame/Gauss używa podobnego nazewnictwa plików (*.ocx oraz thumb*.db). Kolejne podobieństwo to wykorzystywanie nośnika USB jako kontenera dla skradzionych danych.

Kwestia twórcy

Biorąc pod uwagę powyższe fakty, oczywistym wydaje się, że twórcy tych czterech kampanii cyberszpiegowskich dokładnie przestudiowali robaka Agent.btz, by zrozumieć sposób jego działania i nazewnictwo wykorzystywanych przez niego plików. Informacje te zostały następnie wykorzystane jako model do tworzenia nowych szkodliwych programów o podobnej funkcjonalności. Czy oznacza to jednak, że istnieje bezpośrednie powiązanie między autorami tych zaawansowanych narzędzi cyberszpiegowskich?

„Takiego wniosku nie można wyciągnąć wyłącznie na podstawie tych faktów” – mówi Aleks Gostiew, główny ekspert ds. bezpieczeństwa, Kaspersky Lab. „Informacje wykorzystane przez twórców były dostępne publicznie w czasie, gdy powstawał Red October oraz Flame/Gauss. Nie było zatem żadną tajemnicą, że Agent.btz wykorzystywał plik 'thumb.dd’ do przechowywania informacji kradzionych z zainfekowanych systemów. Ponadto, klucz szyfrujący wykorzystany przez twórców operacji Turla oraz robaka Agent.btz do szyfrowania plików został upubliczniony w już 2008 r. Nie wiemy, kiedy klucz ten został wykorzystany w operacji Turla po raz pierwszy, jednak zaobserwowaliśmy go w najnowszych wersjach tego szkodliwego programu, które powstały w okresie 2013-2014. Z drugiej strony, pewne dane wskazują, że tworzenie Turli mogło się rozpocząć w 2006 r. – długo przed pojawieniem się jakiejkolwiek znanej próbki robaka Agent.btz. Kwestia istnienia bezpośredniego powiązania między autorami tych zagrożeń pozostaje zatem otwarta”.

Agent.btz – ciąg dalszy nastąpi?

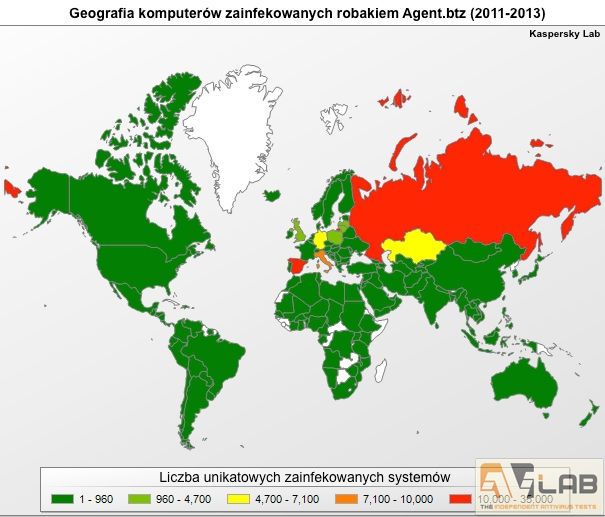

Istnieje wiele znanych modyfikacji robaka Agent.btz. Produkty Kaspersky Lab wykrywają wszystkie formy tego zagrożenia na podstawie sygnatury Worm.Win32.Orbina. Ze względu na wykorzystany mechanizm replikacji (przy użyciu nośników USB) szkodnik rozprzestrzenił się globalnie – wg danych Kaspersky Lab, w latach 2011 – 2013 Agent.btz został wykryty na niemal 110 tysiącach systemów w 100 krajach.

Polska uplasowała się na wysokim, 6 miejscu tej listy z niemal 5 tysiącami systemów zainfekowanych tym szkodliwym programem. Łatwo zatem zauważyć, że po świecie krążą dziesiątki tysięcy nośników USB zainfekowanych robakiem Agent.btz, a każdy z nich zawiera plik „thumb.dd” z informacjami skradzionymi przez szkodnika z zarażonych systemów.

Szczegóły techniczne dotyczące robaka Agent.btz pojawią się już wkrótce w serwisie SecureList.pl prowadzonym przez Kaspersky Lab.

Źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy