TrueCrypt to kiedyś popularne i polecane oprogramowanie do szyfrowania wolumenów, plików i całych dysków. Dzisiaj tylko program-legenda z nazwy, kojarzony głównie jako „zhackowany przez NSA” lub „NSA Backdoor”. Program nie jest już rozwijany (jego następcą jest VeraCrypt), ale na jego bazie można budować własne rozwiązanie. Trzeba tylko pamiętać, aby nie powielać możliwych słabych punktów TrueCrypta.

W 2015 roku opublikowano audyt bezpieczeństwa kodu dla wersji 7.1a przeprowadzony przez NCC Group. Z analizy wynika, że ogólnie znaleziono cztery podatności, chociaż nie wykazano dowodów na celowe umieszczenie backdoora dla NSA. Ogólnie rzecz biorąc znaleziono kilka błędów, które w odpowiednich okolicznościach umożliwiają odzyskanie klucza szyfrującego (błąd w generatorze liczb losowych). Oprócz tego pokazano problemy dotyczące bezpieczeństwa algorytmu AES szyfrującego pliki.

Rozwój TrueCrypta porzucono w tajemniczych okolicznościach. Teorie spiskowe mówią o ingerencji NSA — wymuszeniu na deweloperach opracowania backdoora. W każdym razie bezpieczną alternatywą jest VeraCrypt (oficjalna strona: https://www.veracrypt.fr/en/Downloads.html).

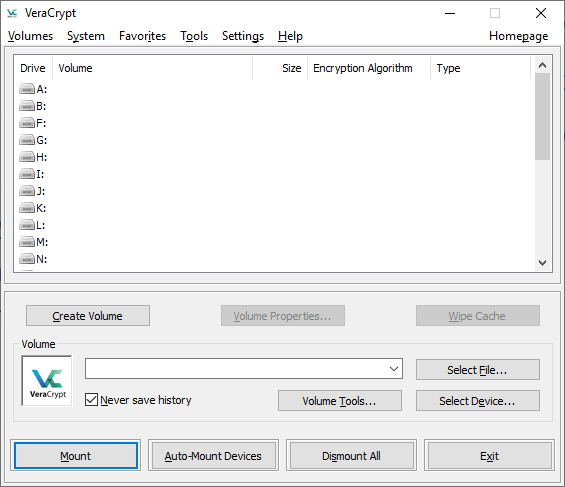

VeraCrypt bazuje na kodzie TrueCrypt i jest ciągle rozwijane. Nie zawiera błędów / luk poprzednika. VeraCrypt to oficjalny następca TrueCrypt. Oprogramowanie można zainstalować na Windows, macOS, Linux, FreeBSD.

WARNING: Using TrueCrypt is not secure as it may contain unfixed security issues!

— źródło: http://truecrypt.sourceforge.net

Odpowiadając na pytania Czytelników — do szyfrowania plików lub całych dysków (full disk encryption) używajcie VeraCrypt.

Czy ten artykuł był pomocny?

Oceniono: 0 razy