Emotet to trojan bankowy, który rozprzestrzenia się poprzez załączniki do wiadomości email zawierające linki do szkodliwych stron. Dotychczas pełnił on rolę mechanizmu pobierającego inne złośliwe oprogramowanie — trojana TrickBot i ransowmware Ryuk. Dzięki swojej polimorficznej naturze, potrafi ominąć tradycyjne metody wykrywania zagrożeń oparte na sygnaturach, co powoduje że jest trudny do zwalczenia. Kiedy dostanie się do systemu, podczepia się pod działające procesy i łączy się ze zdalnym serwerem C&C, skąd odbiera polecenia, np. ściągania lub wysyłania skradzionych danych (us-cert.gov).

Emotet w statystykach i analiza malware

Według analityków bezpieczeństwa z firmy G DATA po miesiącach braku aktywności znów jest na fali w cyberprzestępczym światku.

Z dotychczasowych analiz naszych ekspertów wynika, że Emotet w inny sposób przetwarza zapytania dotyczące pamięci w celu lokalizacji określonych funkcji systemu operacyjnego. Zamiast wielokrotnie pytać ich bezpośrednio, Emotet zapisuje teraz wyniki zapytania w swoim własnym schowku.

Wyjaśnia Tim Berghoff, ewangelista ds. bezpieczeństwa w G DATA

Gdy Emotet zadomowi się w infrastrukturze informatycznej firmy, może niezależnie kierować nowe szkodliwe programy przez zaporę ogniową i ochronę antywirusową, taką jak np. trojan bankowy Trickbot.

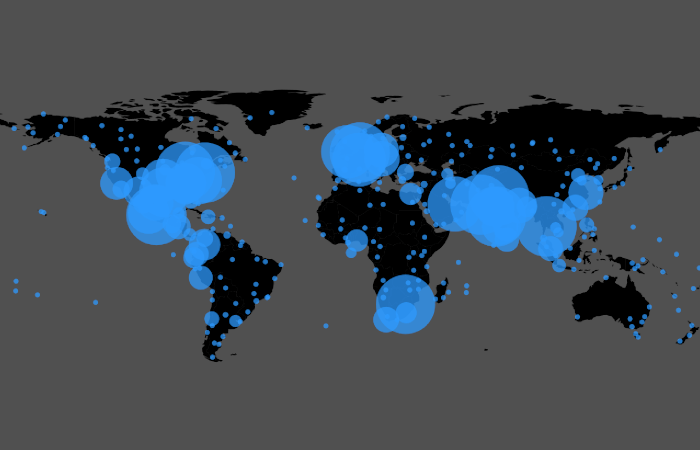

W pierwszej połowie 2019 roku w bazach danych G DATA zarejestrowano ponad 33 000 wersji konia trojańskiego Emotet. Czyli ponad 200 nowych wersji dziennie. W samej pierwszej połowie 2019 roku firma G DATA dotarła do większej liczby wersji niż w całym roku 2018!

Emotet może wykradać poświadczenia użytkownika ze szyfrowanych witryn bankowych, które są zabezpieczone protokołem TLS. Ponadto potrafi wykradać listę kontaktów z klienta poczty i rozsyłać spam.

Ten system piramidy uruchamia gigantyczną lawinę dystrybucji złośliwego oprogramowania w krótkim czasie, co jest szczególnie perfidne ponieważ tak nadawcy jak i odbiorcy ufając sobie nawzajem wyzbywają się swojej czujności.

Komentuje Tim Berghoff, ewangelista bezpieczeństwa w G DATA CyberDefense

Szczegóły techniczne o próbce Emoteta i jego analiza są dostępne w naszej analizie pod tym linkiem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy