W roku 2013 obserwowaliśmy szalejące wirusy na PC z rodziny MoneyPack Ransomware (ransomware ang. ransom – okup) pod nazwą CryptoLocker. Zagrożenie jakie ze sobą niesie to malware jest o tyle szkodliwe, że wirus potrafi szyfrować pliki użytkownika wymuszając okup w zamian za klucz desyfrujący. W większośći przypadkach, bez kopii zapasowej odzyskanie danych jest wręcz niemożliwe. Rok 2013 to również zagrożenia wirusami scareware, takie jak FakeAV (falszywe antywirusy). Ich działanie polegało na złudnym skanowaniu komputera i prezentowaniu wyników w postaci znalezionych zagrożeń, które aby usunać, należało zakupić licencję płatnego oprogramowania (fałszywego).

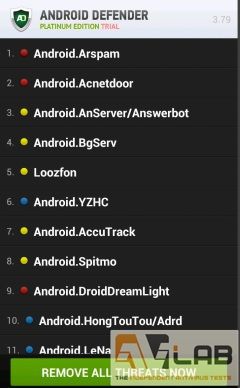

Sytuacja, kiedy infekowane były tylko komputery z systemem Windows nie trwała długo. W połowie 2013 roku nastąpił wysyp fałszywych antywirusów na platformę Android. Jeden z nich miał nazwę Android Defender (rodzina scareware / rogueware – zastraszanie). W nomenklaturze Fortineta wirus przybiera nazwę Android/FakeDefender.A!

Ofiara tego złosliwego oprogramowania jest proszona o zakup pełnej wersji aplikacji w celu wyeliminowania fałszywych malware.

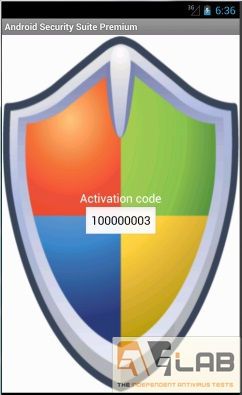

Android Defender to nie pierwszy fałszywy program antywirusowy na Androida. Jeśli spojrzymy trochę w przeszłość, zauważymy w 2012 roku FakeAV o nazwie Android Security Suite Premium, wykrywany przez Fortineta jako Android/ZitMo.E! tr.spy. Wirus ten był jednym z wariantów niesławnego ZeuSa, wykradał wiadomości tekstowe i wysyłał je do cyberprzestępców.

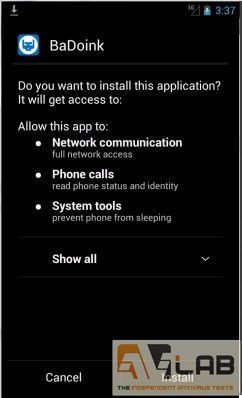

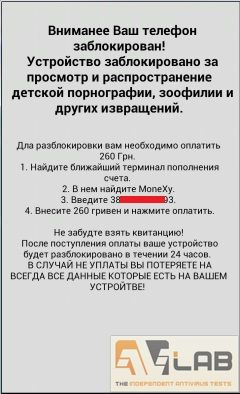

W maju tego roku pojawił się pierwszy Ransomware (wirus wyłudzjący okup) na Androida o nazwie Android / Koler, który debiutował u Fortineta jako tr Android / Koler.A! Malware to przyciągało użytkowników materiałami erotycznymi i zachęcało do zainstalowania aplikacji o nazwie BaDoink.

Jeśli instalacja zakończyła się skucesem, aplikacja wyświetlała bardzo długi tekst oświadczenia, które zawierało treści informujące o złamaniu prawa przez użytkownika oraz, że urządzenia zostało zablokowane. Jeśli uzytkownik chciał odzyskac do niego dostęp, musiał zapłacić haracz.

W czerwcu tego roku swoją premierę miał jeszcze groźniejszy Ransomware – Android / Pletor.A! tr, a Sex Xonix to była nazwa aplikacji. Szkodnik ten bezpośrednio wymuszał okup od ofiary poprzez zaszyfrowanie plików na zainfekowanym urządzeniu. Zachowanie tego wirusa jest podobne do działania CryptoLockera.

W przeciwieństwie CryptoLockera, malware Android / Pletor można było usunąć i odzyskać pliki, ponieważ autor wirusa umożliwił odzyskanie klucza deszyfrującego.

Co nas czeka?

Jeśli spojrzeć na ten specyficzny rodzaj złośliwego oprogramowania na urządzenia mobilne można zauważyć, że w ostatnich dwóch latach malware na Androida wziąż ewoluuje. Obecnie zaszyfrowane dane przez Ransomware są praktycznie nie do odzyskania, jesli jednak spojrzeć na przykład systemu Windows, sytuacja ta może sie zmienić w przyszłości. Wiec użytkowniku, jeśli nie chcesz zostać ofiarą oprogramowania Scareware, Ransomware, CryptoLocker – zadbaj o regularne tworzenie kopii zapasowej.

źródło: Fortinet

Czy ten artykuł był pomocny?

Oceniono: 0 razy