Wizerunek operatora komórkowego sieci Play jest wykorzystywany w kampanii przeciwko potencjalnym klientom tej firmy. Chociaż autor kampanii przygotował marnej jakości szkodliwe oprogramowanie dołączone jako załącznik to sama treść wiadomości jest całkiem nieźle opracowana. Z tego powodu uświadamiamy, że do ochrony przed spamem wystarczy stosować kilka prostych technik. Ostrzegamy i edukujemy.

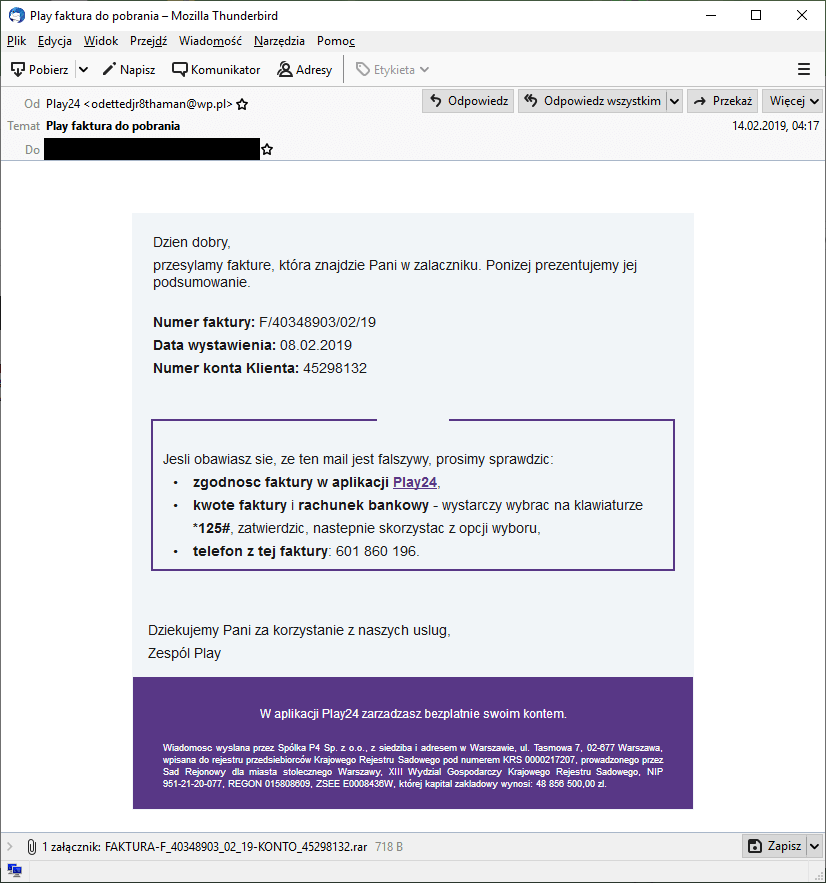

Oryginalna wiadomość:

Dzien dobry,

przesylamy fakture, która znajdzie Pani w zalaczniku. Ponizej prezentujemy jej podsumowanie.

Numer faktury: F/40348903/02/19

Data wystawienia: 08.02.2019

Numer konta Klienta: 45298132

Jesli obawiasz sie, ze ten mail jest falszywy, prosimy sprawdzic:

- zgodnosc faktury w aplikacji Play24,

- kwote faktury i rachunek bankowy – wystarczy wybrac na klawiaturze

- *125#, zatwierdzic, nastepnie skorzystac z opcji wyboru,

- telefon z tej faktury: 601 860 196.

Dziekujemy Pani za korzystanie z naszych uslug,

Zespól Play

W załączniku bez hasła — za to w archiwum RAR — znajduje się downloader napisany w języku VBS (tym samym, w którym pisze się polecenia makro w pakietach Office). Autor tej kampanii zupełnie się nie przygotował, ponieważ podczas analizowania skrypt nie wywoływał żadnych szkodliwych akcji — polecenia nie zostały poprawnie napisane. Wiadomość tę należy traktować jako ostrzeżenie, gdyż poprawiony wirus ponownie rozesłany może trafić do przypadkowych internautów.

Kilka szczegółów technicznych

Nazwa załącznika:

FAKTURA-F_40348903_02_19-KONTO_45298132.rar

SHA-256 skryptu:

4a8c764337b6de3d9c40404a3b1a482c3f66bdcdcadbe67642be556fff34d6fa

Ostatni nagłówek oznaczający wysłanie poczty od tego nadawcy (spamer wysłał wiadomość z lokalnego IP za pośrednictwem serwera poczty Wirtualnej Polski):

Received: from localhost.localdomain (HELO localhost) ([127.0.0.1])

(envelope-sender <[email protected]>)

by smtp.wp.pl (WP-SMTPD) with SMTP

W jaki sposób analizować wiadomości pocztowe?

Odbiorcą spamu właściwie może być każdy. Wizerunek dowolnej osoby prywatnej lub firmy można podrobić. Wcale nie jest to trudne. Wystarczy trochę samozaparcia i odrobiny wiedzy.

Niekiedy nawet po rozwinięciu pola „nadawca” tekst oraz załączniki wskazują, że wiadomość to spam i na 99 proc. archiwum zawiera szkodliwe oprogramowanie. Jednak adres nadawcy wydaje się być poprawny. W takiej sytuacji z pomocą przychodzą szczegółowe informacje o wiadomości, czyli jej źródło.

W kliencie poczty Thunderbird sprawa jest prosta, bo wystarczy obok wiadomości odnaleźć button „więcej” i kliknąć „źródło wiadomości” lub skorzystać ze skróty CRTL+U. Dla klienta pocztowego Outlook należy przekopać się przez ustawienia, by włączyć taką funkcję lub skorzystać ze skrótu CTRL+F3.

Tak wygląda źródło wiadomości podszywającej się pod Play:

Informacja o prawdziwym odbiorcy została zastąpiona przez redakcję, aby nie ujawnić prawdziwego adresu. Dla uproszczenia przyjmijmy, że ofiarą jest użytkownik o adresie pocztowym kontakt(at)odbiorca.pl

Zasada jest następująca: zaczynamy analizę od końca, czyli od ostatniego (a właściwie pierwszego) nagłówka Received, który jest bramą wychodzącą wiadomości na świat. Idąc coraz wyżej kolejne nagłówki oznaczają drogę przez poszczególne serwery pocztowe aż do serwera poczty końcowego odbiorcy.

Received: from mail by s30.linuxpl.com with spam-scanned (Exim 4.90_1)

(envelope-from <[email protected]>)

id 1gu7XC-0007Uy-L7

for [email protected]; Thu, 14 Feb 2019 04:17:58 +0100

X-Spam-Checker-Version: SpamAssassin 3.4.1 (2015-04-28) on s30.linuxpl.com

X-Spam-Level:

X-Spam-Status: No, score=-7.1 required=6.0 tests=BAYES_50,DKIM_SIGNED,

DKIM_VALID,DKIM_VALID_AU,FREEMAIL_FROM,HTML_MESSAGE,SUSPECTED_ATTACHMENT, T_RP_MATCHES_RCVD,T_SPF_HELO_TEMPERROR,T_SPF_TEMPERROR,WL_04

autolearn=unavailable autolearn_force=no version=3.4.1

Received: from mx3.wp.pl ([212.77.101.9])

by s30.linuxpl.com with esmtps (TLSv1.2:ECDHE-RSA-AES256-GCM-SHA384:256)

(Exim 4.90_1)

(envelope-from <[email protected]>)

id 1gu7XC-0007Ur-GI

for [email protected]; Thu, 14 Feb 2019 04:17:58 +0100

Received: (wp-smtpd smtp.wp.pl 25099 invoked from network); 14 Feb 2019 04:17:57 +0100

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=wp.pl; s=1024a;

t=1550114277; bh=DDr+dSOc+z5qhj+Fk8obLOVV/9sgJ/Y7TvHb9uDhDts=;

h=Subject:From:To;b=DFN38BJz++9Pmg/+nsO+/HtMYJk9zzRr4XcqFsOLsJe1VdxrYSeBUKzrCPgN6F+SE pVVl8pbaPyCiEgSVyvfcYS5aEOvBtHVa4GPUIt4ZAosGr1NOf6XGpdpkpHByrU2PsP

cnaV9k/nNAuaNGg6WJXF+hQ8f+A+3BL13ta2/CNA=

Received: from localhost.localdomain (HELO localhost) ([127.0.0.1])

(envelope-sender <[email protected]>)

by smtp.wp.pl (WP-SMTPD) with SMTP

for <[email protected]>; 14 Feb 2019 04:17:57 +0100

Szybką analizę należy zacząć od wyszukania podstawowych informacji z końca źródła:

Received: from localhost.localdomain (HELO localhost) ([127.0.0.1])

(envelope-sender <[email protected]>)

by smtp.wp.pl (WP-SMTPD) with SMTP

for <[email protected]>; 14 Feb 2019 04:17:57 +0100

Pierwszy wiersz generowany jest przez serwer poczty. Mamy tu informację z jakiego serwera została wysłana wiadomość. Pole “From” może zawierać zafałszowanego nadawcę — tutaj może widnieć dowolny adres e-mail, np. prezydenta Polski, firmy windykacyjnej lub kancelarii prawnej. Jest to zawsze najważniejszy nagłówek, po którym możemy ustalić co najmniej prawdziwe adresy e-mail, które mogłoby zostać zafałszowane.

Pozostałe nagłówki Received mówią przez jakie serwery przechodziła wiadomość zanim została dostarczona do odbiorcy. Zawierają techniczne informacje o wdrożonych filtrach antyspamowych i protokołach weryfikujących tożsamość nadawcy.

Ta wiadomość została poprawnie wysłana ze serwera pocztowego Wirtualnej Polski. Autor kampanii założył wcześniej konto i rozesłał spam. Nie wykorzystywał słabych zabezpieczeń serwera SMTP, więc nagłówek nic więcej nam nie powie.

W jaki sposób chronić się przed spamem?

Jeśli posiadasz bezpłatne konto na o2, WP, Onecie, tudzież innym portalu koniecznie przejrzyj ustawienia antyspamowe. Zasada ta obejmuje także płatne konta dla klientów, którzy mają wykupiony hosting lub pocztę z własną domeną. Na dłuższą metę manualne dodawanie adresów spamerów do czarnych list może być bardzo nieskuteczne, a jedyne co można zrobić to zmienić dostawcę poczty, który oferuje lepsze zabezpieczenia przed spamem.

Dlaczego otrzymujesz spam?

Możliwe, że pozostawiasz swój e-mail na forach internetowych lub serwisach społecznościowych nie konfigurując ustawień prywatności. Spamerzy z łatwością za pomocą różnych narzędzi mogą skanować strony www i pozyskać tysiące maili. Najprawdopodobniej używasz tylko jednego adresu e-mail do wszystkiego — zakupów w sieci, jak i do zakładania kont w mało wiarygodnych witrynach. To proszenie się o dostarczanie śmieciowych wiadomości.

Jak ograniczyć spam?

- Swój główny adres e-mail wykorzystuj tylko do operacji priorytetowych. Podawaj go tylko bankom, wiarygodnym sklepom internetowym. Na potrzeby rejestracji w serwisach społecznościowych lub forach / portalach załóż nowe konto.

- Aby pobierać pliki lub uzyskać dostęp do materiałów, które wymagają podania i zweryfikowania adresu e-mail wykorzystuj maile tymczasowe, np. temp mail. Po otrzymaniu wiadomości zamykasz kartę przeglądarki i to wszystko. Nie musisz zakładać żadnych kont. Od razu otrzymujesz adres e-mail, z którego możesz korzystać do czasu wygaśnięcia sesji.

- Odpowiednio skonfiguruj swój program do odbioru poczty na komputerze. Jeżeli ustawienia na to pozwalają użyj list dostarczanych przez SpamAssasin / SpamPal (Thunderbird).

- Skorzystaj z materiałów przygotowanych przez Mozillę lub zainstaluj Spamfighter, który integruje się z popularnymi klientami poczty.

- Wykorzystaj antyspam w swoim programie antywirusowym.

- Aby zapanować nad hasłami do swoich skrzynek pocztowych użyj menadżera haseł: LastPass lub KeePass 2.

- Firmy, które posiadają własny serwer pocztowy powinny wdrożyć SPF oraz DKIM i DMARC (DMARC wymaga SPF i DKIM), które razem znacznie ograniczą spoofowanie adresów e-mail.

Jak szybko rozpoznawać spam?

- Wiadomość wysłano z adresu, z którego nie spodziewano się dostać zapytania. Jeżeli widzisz tylko imię i nazwisko adresata rozwiń to pole lub najedź na nie myszą, a ujawnisz prawdziwego nadawcę (chociaż nie zawsze).

- Temat wiadomości wskazuje na fakturę — spodziewasz się faktury? Jeśli nie prawdopodobnie jest to spam.

- Treść wiadomości (brak polskich znaków) podwyższa ryzyko spamu.

- Załącznik to archiwum — w środku znajduje się plik VBS z ikonką skryptu. Rozpakowanie archiwum jest bezpieczne. Uruchomienie pliku już nie. Aby wyświetlić pełne rozszerzenie pliki należy wyklikać to według tej instrukcji na stronie Microsoftu.

Niezbędne rekomendacje dla firm

1. Edukacja pracowników. Tylko wykwalifikowany pracownik, który pozna metody socjotechniczne, którymi posługują się cyberprzestępcy będzie w stanie bardzo szybko odróżnić prawdziwą wiadomość od fałszywej. Nawet wtedy, kiedy e-mail nadawcy (prezesa) zostanie zespoofowany.

2. Wdrożenie produktów bezpieczeństwa. Nawet największe umysły w dziedzinie bezpieczeństwa nie poradzą sobie z zalewem spamu, jeśli będzie on docierał do stacji roboczych pracowników. Niechciane wiadomości (spam, phishing) powinny być unieszkodliwiane zanim trafią na urządzenie końcowe. Z pewnością, jakaś ich minimalna część i tak prędzej czy później trafi do pracownika, jednak prawidłowo zaimplementowane technologie antyspamowe na serwerze, dobrze skonfigurowany produkt antyspamowy z funkcją antyspoofing wsparty dodatkową ochroną antywirusową (malware przenosi się nie tylko przez spam) będzie dobrą inwestycją w reputację firmy i bezpieczeństwo przechowywanych danych (ransomware w spamie to bardzo częste zjawisko).

3. Polityki. Wdrożenie polityki bezpieczeństwa i egzekwowanie zasad przy pomocy produktów antywirusowych będzie najłatwiejszym rozwiązaniem — blokowanie dostępu do zasobów, stron internetowych, używanie tylko niezbędnych aplikacji do pracy, białe listy urządzeń USB. Firmy, które nie zamierzają iść na łatwiznę powinny przeszkolić swoich pracowników, a zasady reagowania na incydenty powinny zostać wydrukowane w formie ściągawki i być zawsze pod ręką pracownika.

4. UAC. Pracownik nigdy nie powinien korzystać ze systemu z uprawnieniami administratora. Pobierane programy z sieci to często PUP, adware, które są obecnie zmorą dla osób, które podczas instalacji klikają tylko “dalej”.

5. UTM. Produkt bezpieczeństwa do “zarządzania zagrożeniami” zawsze będzie bardzo dobrym rozwiązaniem, o ile będzie na tyle wydajny, że sprosta liczbie pracowników, którzy jednocześnie korzystają z przeglądarki i sieci VPN. Na ogólną wydajność ma także wpływ przepustowość antywirusa oraz firewall. Firmy, które z różnych powodów nie mogą sobie pozwolić na wdrożenie produktu UTM powinny go zastąpić rozwiązaniami antywirusowymi, które umożliwiają zarządzanie systemem Android, iOS w jednej konsoli.

Bardzo ważna jest edukacja oraz stosowanie systemów antyspamowych po stronie dostawcy poczty i użytkownika tej poczty. Zadaniem polityki antyspamowej jest oczywiście oznaczanie wiadomości jako niechcianych, skanowanie załączników, adresów URL oraz analiza treści. Niektóre pakiety, jak np. Avast, ESET, Kaspersky, Arcabit, mks_vir czy Bitdefender posiadają odpowiednie ustawienia antyspamowe, które będą współpracować z popularnymi klientami poczty. Z kolei w kliencie poczty użytkownik może ustawić serwery RBL, skorzystać z reputacji adresów IP w nagłówkach, sprawdzać IP w reverseDNS, weryfikować SPF, wykorzystać analizę Bayesa, a także skanować słowa kluczowe czy analizować obrazy.

Najważniejszą zasadą jest korzystanie z takich systemów z głową. Edukowanie i poszerzanie wiedzy z zakresu używanych technik przez spamerów ma kluczowe znaczenie, ponieważ uczy jak poprawnie analizować potencjalne fałszywe wiadomości.

Czy ten artykuł był pomocny?

Oceniono: 0 razy