Od czasu do czasu ostrzegamy naszych czytelników przed zagrożeniami ukrywającymi się pod postacią dokumentów Microsoft Office. Są to przede wszystkim makrowirusy, czyli nic innego jak polecenia makro napisane w języku programowania Visual Basic for Applications, który jest zaimplementowany w pakietach Office i które aktywują się po włączeniu chronionej zawartości.

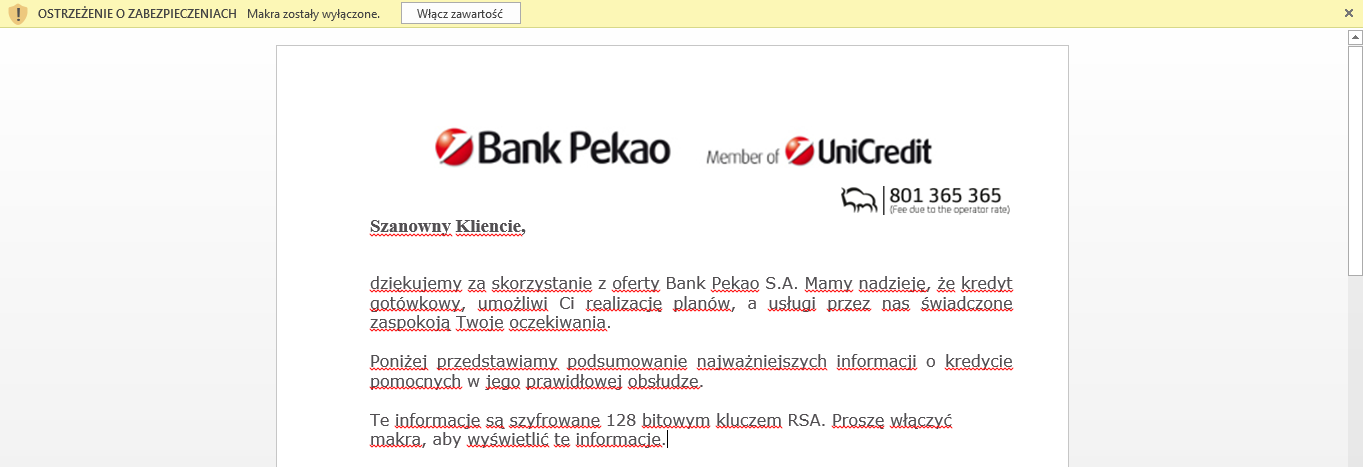

Oto jeden z wielu przykładów takiego makrowirusa:

Makrowirusy są bardzo często spotykane. Ich głównym celem jest infekowanie systemów z rodziny Microsoft Windows. Dla przykładu wymieńmy ostatnie ataki, które mieliśmy okazję opisywać:

- Osadzone makro w skrypcie VBScript, który po uruchomieniu dawał możliwość ustanowienia z hostem połączenia i kontrolowania go przez C2.

- Wirus „NanHaiShu” był rozprowadzany poprzez spersonalizowane wysyłki e-mailowe, które zawierają terminologię branżową charakterystyczną dla atakowanych organizacji. Malware było zastosowane w cyberatakach toczących się pomiędzy Chinami i Filipinami w sporze o Morze Południowochińskie.

- Makrowirusa wykorzystano w ubiegłym roku w atakach na ukraińską elektrownię.

- Manipulowanie rozszerzeniami plików Microsoft Office to także całkiem sprytna metoda na oszukanie ochrony antywirusowej.

- Makrowirusy wykorzystano w atakach na klientów PKO BP oraz Banku Pekao.

Opisywany poniżej przypadek jest o tyle ciekawy, że jest to jeden z pierwszych makrowirusów, które zostały opracowane dla systemu Mac OS.

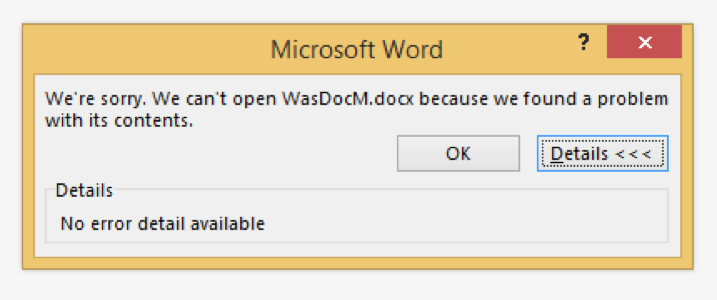

Warto zwrócić uwagę na rozszerzenie „.DOCM”:

1. W systemie Windows taki trik był opisywany przez ekspertów z Cisco Talos Group i z powodzeniem może być zastosowany dla wszystkich wersji MS Office:

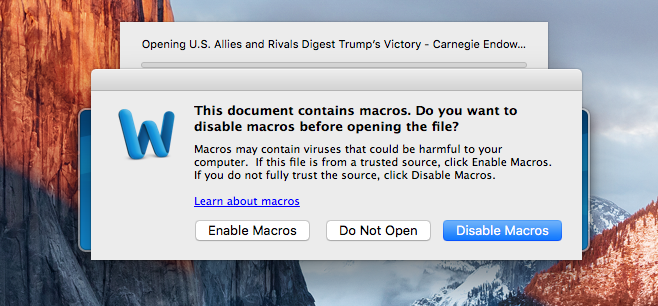

Od czasu wprowadzenia formatów plików DOCX i DOTX, domyślne ustawienia pakietu Office nie pozwalają na automatyczne uruchamianie makr (zdjęcie powyżej). Ominięcie tej zależności okazało się trywialnie łatwe i zostało zauważone niedawno – czyli po 9 latach od wprowadzenia nowych formatów plików w pakiecie Microsoft Office 2007: jeśli rozszerzenie pliku DOCX zostanie zmienione na DOCM, to złośliwe makro scalone z plikiem nie zostanie wykonane automatycznie. Jednakże, jeśli przestępca utworzy nowy dokument DOCX, który będzie zawierał złośliwe polecenia makro, zapisze plik jako DOTM, po czym ponownie zmieni „ręcznie” rozszerzenie na DOCX lub DOTX i dostarczy taki plik na komputer ofiary, to jego otworzenie wyświetli błąd […]:

Metoda ta działa także dla plików DOCM i DOTM przemianowanych na RTF, czyli dla formatu plików, które nigdy nie obsługiwały poleceń makro. Podobnie ma się sprawa z rozszerzeniem XLSX – jeśli zmieniony plik z XLSX z makrami na CSV zostanie otworzony przez pakiet Office, może to skutkować wykonaniem makr.

2. W systemie Mac OS jest „trochę lepiej”, bo przed uruchomieniem dokumentu, Office 2007 lub nowszy wyświetli komunikat z zapytaniem, czy włączyć obsługę makr, ale jeśli obsługa makr jest domyślnie włączona, to kod zostanie automatycznie uruchomiony.

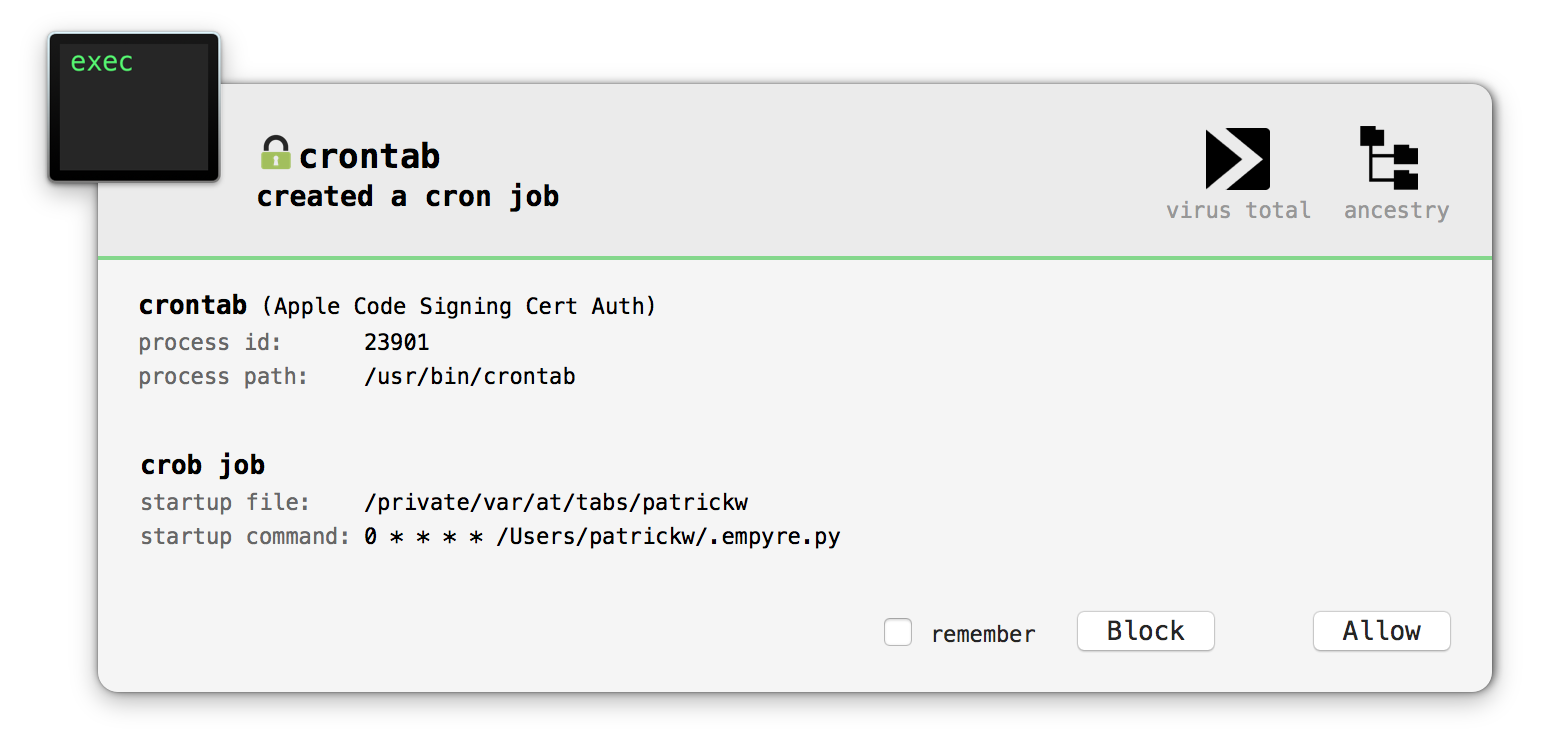

Tak czy owak, zignorowanie zasad bezpieczeństwa skończy się:

- Ekstrakcją wbudowanego złośliwego kodu.

- Deobfuskacją (zdekodowaniem) kodu (zaszyfrowanym w base64 i napisanym w Pythonie), który:

- sprawdzi, czy na komputerze Apple uruchomiony jest firewall LittleSnitch,

- jeśli nie jest, to pobierze szkodliwy ładunek ze strony: hxxps://www[.]securitychecking.org:443/index.asp (adres IP 185.22.174.37 wskazuje na Rosję, co nie oznacza, że za atakami może stać osoba pochodząca z tego kraju – informacja ta mówi nam tylko to, że serwer znajduje się w Rosji),

- rozszyfruje ładunek, który wykona złośliwy skrypt i uruchomi się jako daemon.

Na obecną chwilę payload jest niedostępny, ale to nie oznacza, że nie pojawi się ponownie pod tym samym linkiem.

W efekcie tych wszystkich działań przestępca zdoła uzyskać zdalny dostęp do zainfekowanego komputera. A jak bardzo jest to niebezpieczne, nasi czytelnicy z pewnościa już to wiedzą.

W jaki sposób się chronić?

Zarówno użytkownicy Windows jak i Mac OS powinni pamiętać o kilku podstawowych zasadach:

- Należy zawsze dokładnie analizować wiadomości od nieznanych nadawców.

- Aby zminimalizować ryzyko zainfekowania komputera warto rozważyć całkowite wyłączenie poleceń makro w pakiecie Microsoft Office.

- Instalacja porządnego oprogramowania antywirusowego także będzie bardzo dobrym pomysłem. Polecamy Bitdefender Antivirus for Mac.

- W przedsiębiorstwach, w których komputery są podłączone do Active Directory warto wziąć pod rozwagę permanentne wyłączenie makr w obrębie całego systemu lub dla wybranych użytkowników (szczególnie księgowych, a nawet prezesów).

Czy ten artykuł był pomocny?

Oceniono: 0 razy