Hiszpanie swój produkt Panda Cloud Office Protection dedykują dla małych oraz średnich przedsiębiorstw. Firma ma swoją siedzibę w Bilbao, a korzenie działalności antywirusowej sięgają kilkanaście lat wstecz. Producenci wychodzą z założenia, że kluczową cechą dla biznesu jest zaimplementowanie rozwiązań ochrony punktów końcowych oraz centralna administracja w celu zarządzania produktem pod kątem odpowiedniej chroniony, zasad bezpieczeństwa punktów końcowych, a także monitorowanie i rejestrowanie aktywności malware. Nie inaczej jest w przypadku Pandy. Sama implementacja systemu nie wymaga ingerencji w infrastrukturę firmy co pozwala uniknąć ewentualnych problemów z kompatybilnością a całość może być zarządzana przez szyfrowaną konsolę administracyjną z każdego miejsca z dostępem do Internetu.

Instalacja

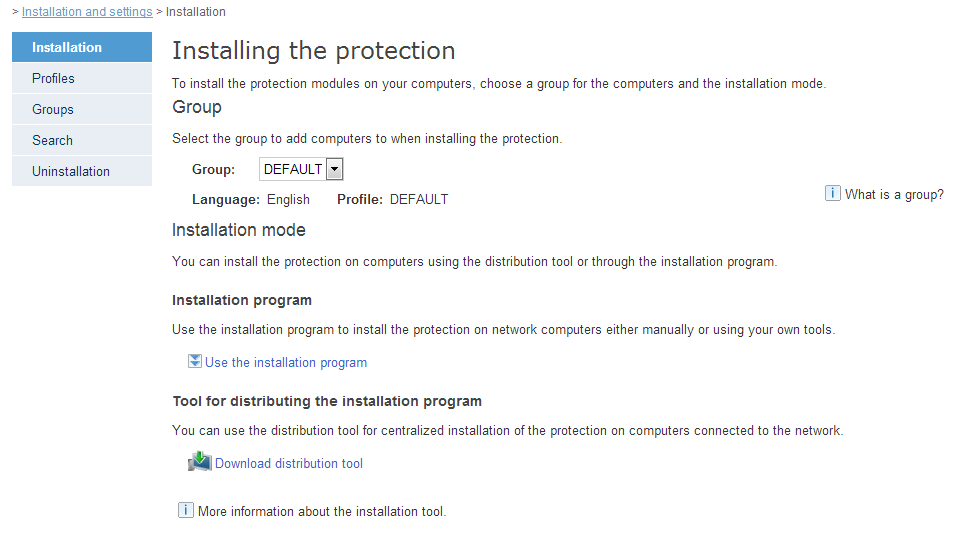

Instalacja nie przysparza żadnego problemu. Możemy zainstalować program na komputerach za pomocą narzędzia dystrybucji podając nazwę IP komputera podłączonego do sieci lub bezpośrednio przez program instalacyjny, który zajmuje tylko parę MB.

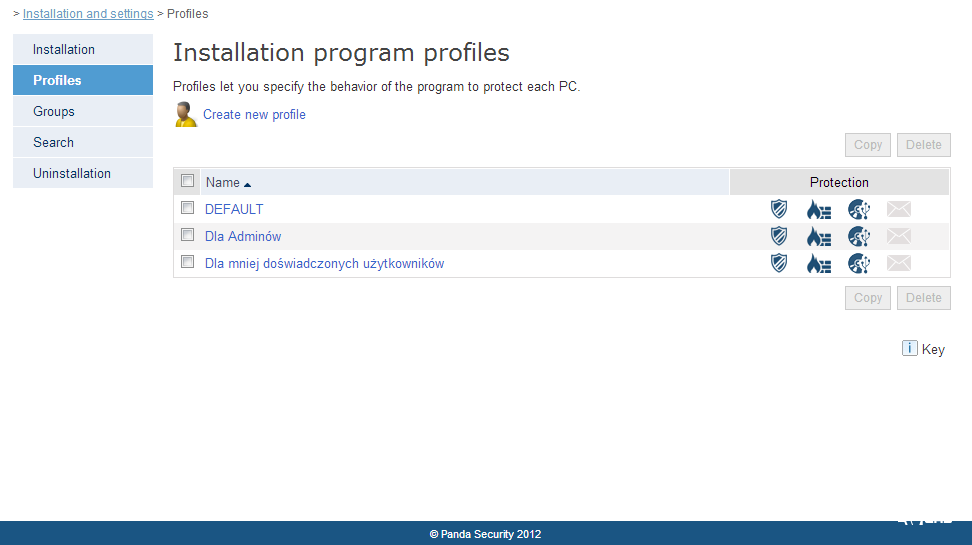

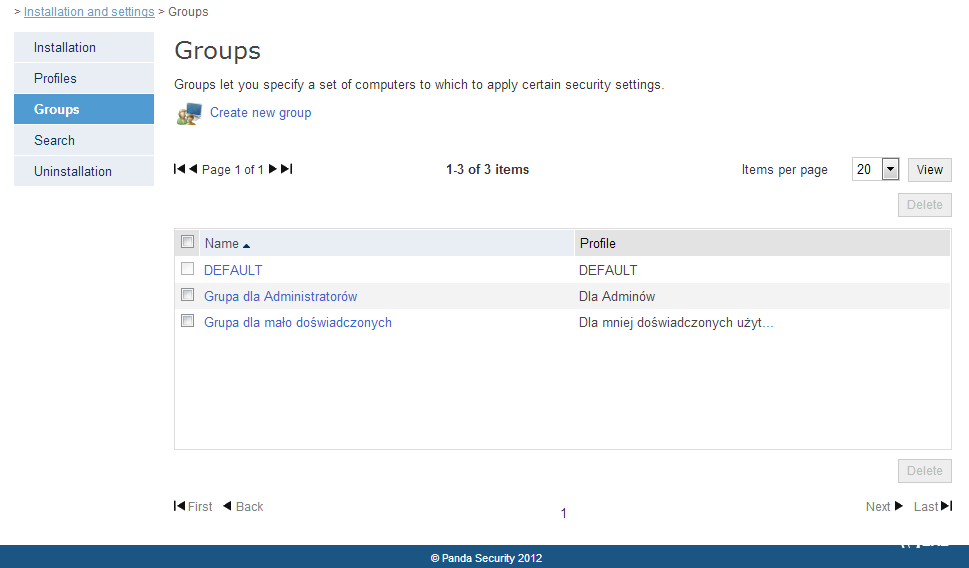

Interfejs samego końcowego programu Panda Endpoint Protection jest bardzo przyjazny, nowoczesny oraz maksymalnie uproszczony. Nie inaczej jest z konsolą zarządzania. Pomimo wielu ustawień, wszystko jest intuicyjnie umiejscowione i nawet pierwsza konfiguracja programu nie przysporzyła mi żadnego problemu. Panda Cloud Office Protection działa za pomocą małego agenta antywirusowego, który jest zainstalowany na każdym punkcie końcowym. Sama konsola jest podzielona na moduły, w których możemy zarządzać bezpośrednio ustawieniami końcowych produktów. Dzięki takiemu rozwiązaniu, możliwa jest eliminacja zarządzania komputerami poprzez konfigurację sieci VPN. Do samego administrowania i zarządzania systemem, administratorzy mogą zalogować się do szyfrowanej, internetowej konsoli i z niej bezpośrednio zarządzać komputerami w firmie, nawet nie wychodząc z domu. Odpowiednie reguły ochrony mogą być tworzone dla poszczególnych profilów użytkowników. Tym bardziej zaawansowanym możemy dać swobodę w zarządzaniu swoim komputerem lub na odwrót – mniej zaawansowanym użytkownikom przyznajemy bardziej restrykcyjne reguły ochrony. A wszystko to w celu potrzeb organizacji i oszczędności czasu administratora.

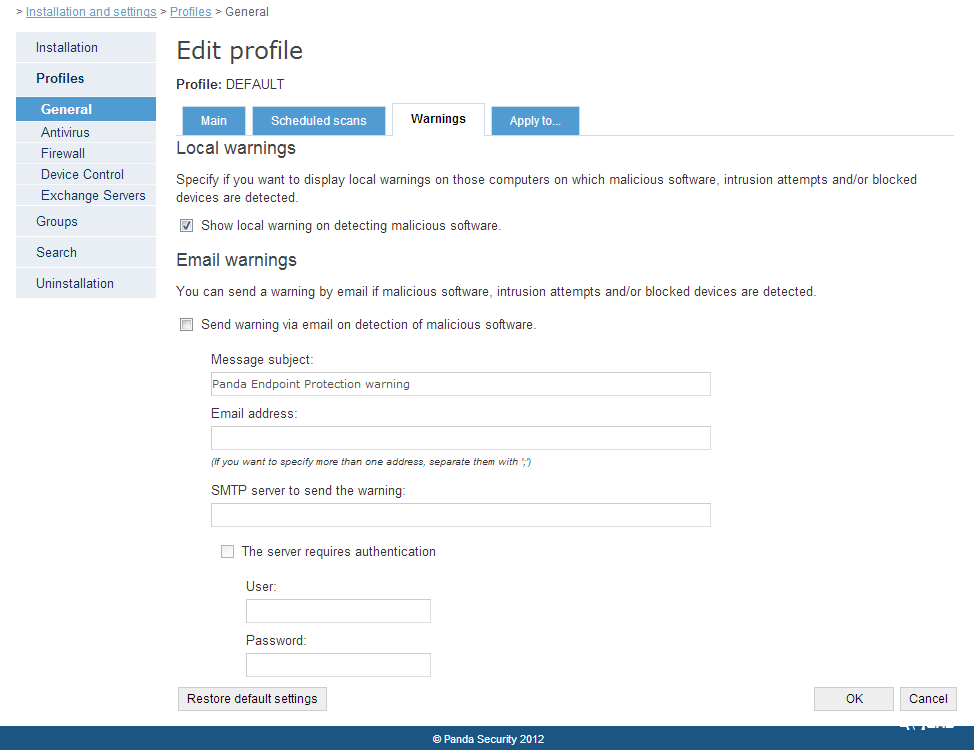

Program umożliwia nam również zarządzanie oraz wybór typu skanowania dla wszystkich komputerów, jak również możliwość ustawienia automatycznego powiadomienia na adres e-mail administratora (uprawnienia można przyznawać wielu komputerom) w przypadku wykrycia malware na komputerze klienckim.

Konfiguracja ochrony

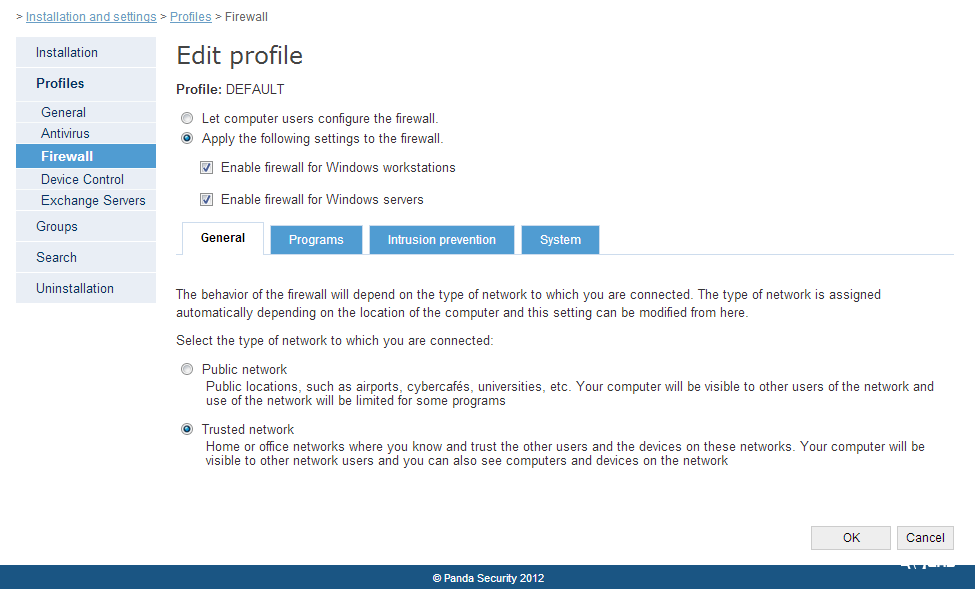

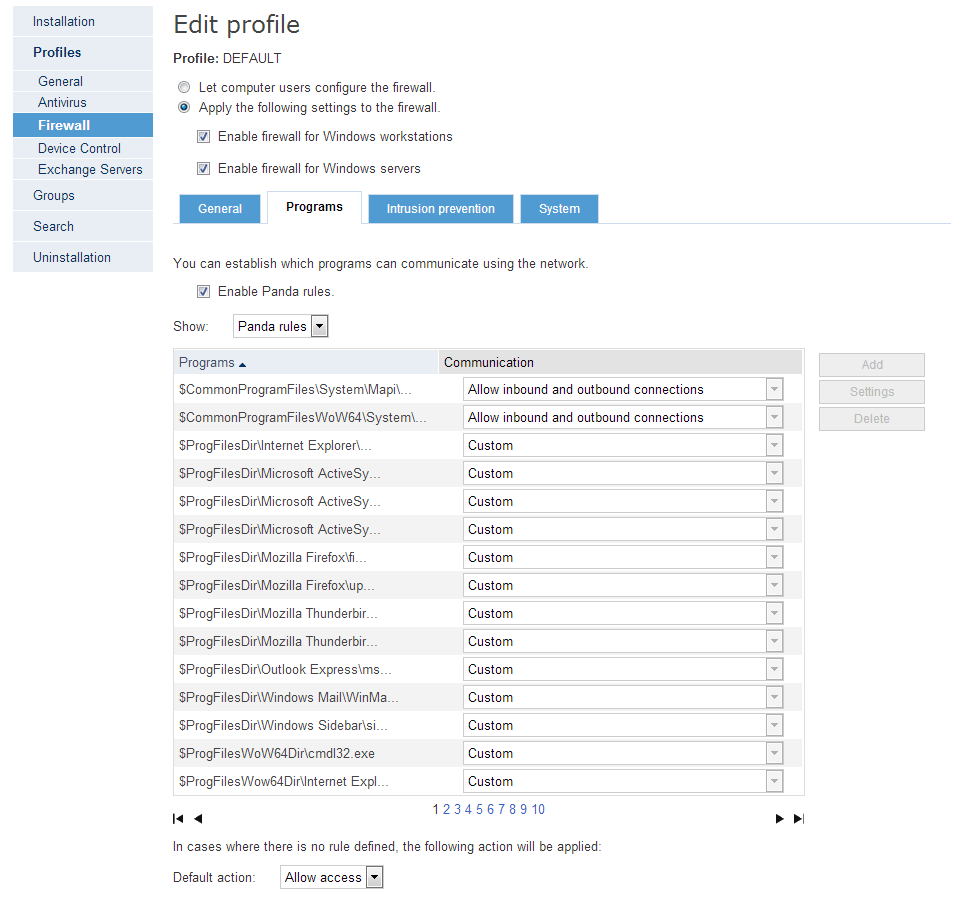

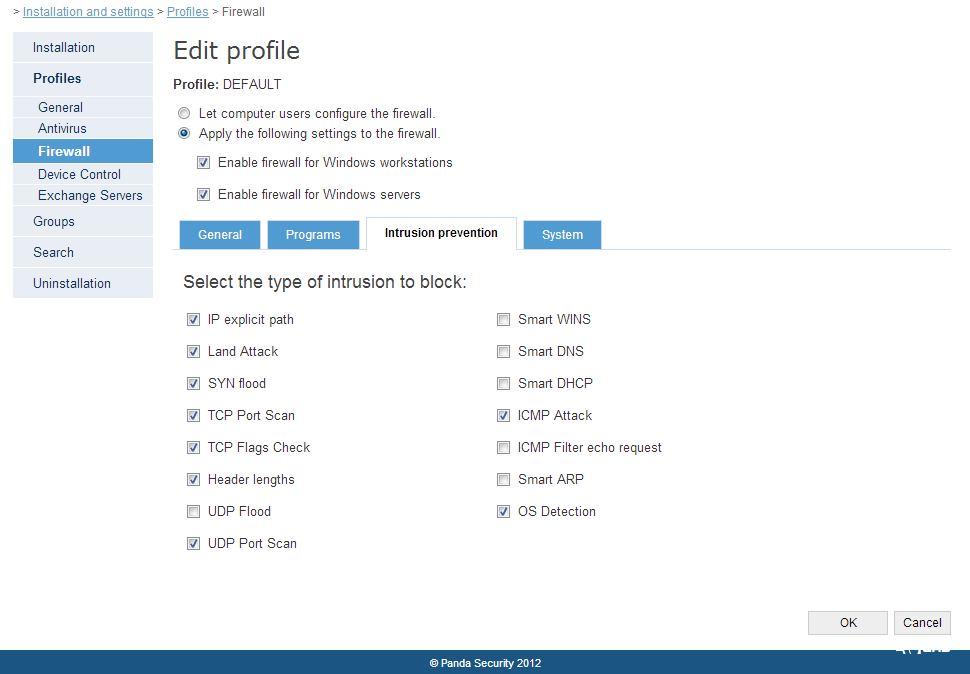

Panda Cloud Office Protection oferuje nam ochronę proaktywną, ochronę punktów końcowych oraz skanowanie e-mail poprzez filtr antyspamowy w chmurze. Nie zabrakło oczywiście zapory. Firewallem może zarządzać użytkownik komputera (jeśli przyznamy mu lokalne prawa) lub administrator poprzez konsolę, uniemożliwiając dostęp do tego modułu pracownikowi. Pliki sygnatur są aktualizowane automatycznie, wykorzystując Kolektywną Inteligencję. A co to właściwie jest? Kolektywna Inteligencjaanalizuje pliki, które zostały oznaczone jako podejrzane w punktach końcowych PCOP (skrót od Panda Cloud Office Protection). Gdy zagrożenie zostanie wykryte na komputerze użytkownika, program wysyła automatycznie i anonimowo informacje do Kolektywnej Inteligencji na serwer producenta w chmurze. Metadane są analizowane, a informacje o zagrożeniu wysyłane do wszystkich innych użytkowników w społeczności Panda w czasie rzeczywistym. Technologia ta korzysta również z klasyfikacji plików z bezpłatnych produktów dla domowych użytkowników Panda Cloud Free i płatnego – Panda Cloud Antivirus PRO. Jeżeli plik jest znany, szkodliwy lub nieszkodliwy, system zwraca komunikat z poleceniem do punktu końcowego o zablokowaniu lub zezwoleniu na uruchomienie pliku. Jeśli plik jest nieznany, Kolektywna Inteligencja analizuje a następnie odpowiednio klasyfikuje plik.

Firewall

Modułem tym administrator może zarządzać w konsoli internetowej.

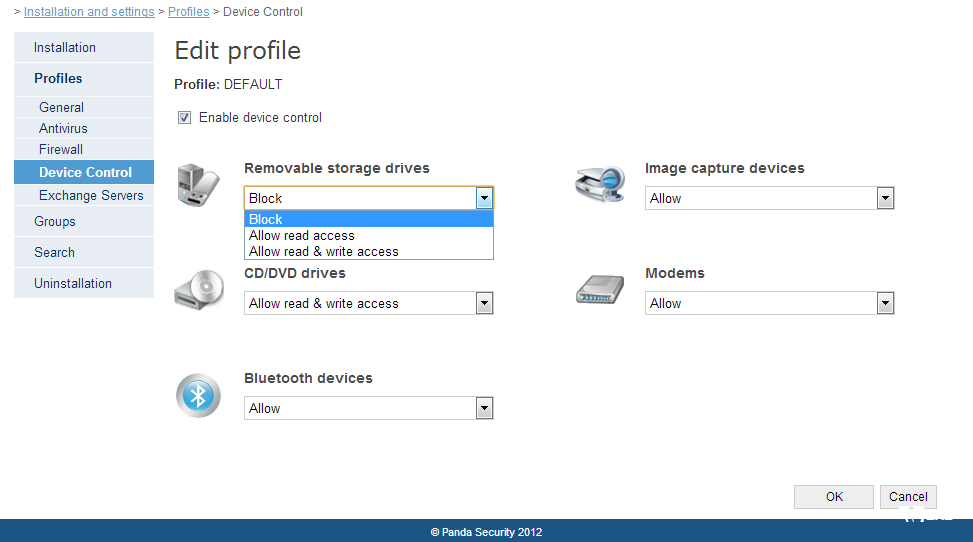

Kontrola urządzeń końcowych

Jak to bywa w produktach firmowych, nie zabrakło również modułu oferującego kontrolę urządzeń jak pendraivy, napędy, drukarki i inne.

Ochrona w chmurze

Panda oferuje rozwiązanie w chmurze. W przypadku, kiedy sieć w firmie nie będzie działać, po podłączeniu zainfekowanego pendriva na szczęście nie jesteśmy bezbronni. Urządzenie również zostanie zablokowane. PCOP działa na ostatniej konfiguracji przed aktualizacją. tzn. jeśli program zostanie odcięty od Internetu, nie może zaktualizować swoich baz ani wprowadzonych ustawień programu. Pamiętajmy, że kontrola nad urządzeniami przenośnymi w firmie jest bardzo ważna. Nigdy nie wiadomo co znajduje się na prywatnym pendrivie / dysku przenośnym pracownika.

Wady i zalety chmury zostały opisane w artykule dotyczącym wykorzystania technologii ochrony

Rozpatrzmy sytuację, kiedy ktoś nieświadomie uruchomi wirusa, który zablokuje dostęp do Internetu lub zainfekuje systemowe DNS-y. Program posiada jedynie heurystyczną ochronę. Sam antywirus w chmurze nie wystarczy. Niezbędne są moduły działające w trybie offline. Skanowanie i aktualizacje sygnatur opierają się na aktywnym połączeniu z Internetem, więc zabezpieczenie oparte tylko o chmurę nie gwarantuje w 100% ochrony przed infekcją. Moim zdaniem, rozwiązanie idealne to hybryda – wykorzystanie chmury, dzięki czemu nowe zagrożenia są nie tylko szybko identyfikowane i blokowane, ale również blokowane jest samo źródło infekcji. Opracowane technologie (pod rożnymi nazwami) oparte na białych plikach pozwoli na szybką klasyfikacje uruchamianego programu. Połączenie chmury ze standardową ochroną wspomagającą się sygnaturami oraz technologiami heurystycznymi – taka ochrona nie zawiedzie w przypadku „odcięcia” nas od sieci. Tak więc wykorzystanie technologii Cloud Computing i powierzenie bezpieczeństwa wyłącznie „chmurze” to temat sporny.

Podsumowanie

Panda Cloud Office Protection to z pewnością ciekawa opcja do rozważań nad wyborem zabezpieczenia sieci w firmie. Program oferuję nam analizę behawioralną, blokadę plików do momentu otrzymania wyników z analizy w chmurze, ochronę poczty oraz serwera, a także zautomatyzowaną zaporę. Administrator może ustalić z jakich urządzeń zewnętrznych może korzystać grupa użytkowników a także każdy komputer z osobna. Całość jest bardzo łatwa w konfiguracji przez szyfrowaną, internetową konsolę zarządzania. Jednak czy sama ochrona w chmurze jest w stanie zapewnić nam wystarczającą obronę przez szkodliwym oprogramowaniem? Na to pytanie nie da się jednoznacznie odpowiedzieć. Przed wyborem produktu, zalecamy zapoznanie się z zaletami i wadami takiego rozwiązania.

Program nie jest oczywiście bez wad. Zaliczyć do nich należy jakość ochrony, która zależna jest od aktywnego połączenia z Internetem i dostępu do chmury. Jednak dla małych i średnich firm, które nie mają środków na rozbudowę infrastruktury, Panda Cloud Office Protection jest dobrym rozwiązaniem.

Wady

- brak

Zalety

- analiza behawioralna

- zautomatyzowana zapora

- szyfrowana, internetowa konsola administracyjna

- wykorzystanie cloud computing-u w programie antywirusowym, a co za tym idzie odciążenie zasobów komputera dzięki przeniesieniu prawie wszystkich technologii do chmury

- ochrona urządzeń końcowych

- bardzo łatwa instalacja i zarządzanie

- brak potrzeby własnego serwera

- ładny interfejs końcowego produktu

- kolektywna inteligencja

Czy ten artykuł był pomocny?

Oceniono: 0 razy