Powszechnie uważa się, że nie jesteśmy w stanie całkowicie ochronić się przed profesjonalnym oprogramowaniem inwigilacyjnym. Niezależnie jednak od tego, jak trudno jest zapobiec infekcji urządzenia mobilnego takimi narzędziami, użytkownicy wciąż mogą podjąć pewne działania, które utrudnią życie atakującym. Według doniesień medialnych główny cel tego rodzaju oprogramowania szpiegującego coraz częściej stanowią dziennikarze, politycy, obrońcy praw człowieka, prawnicy oraz aktywiści publiczni. Costin Raiu, Dyrektor Zespołu ds. Badań i Analiz (GReAT) w firmie Kaspersky, przygotował zestaw zaleceń, które podpowiedzą użytkownikom urządzeń mobilnych, zarówno z systemem Android, jak i iOS, jak ochronić je przed Pegasusem oraz innymi zaawansowanymi mobilnymi cyberzagrożeniami.

Pegasus, Chrysaor, Phantom oraz inne tak zwane „legalne programy służące do monitorowania” zostały stworzone przez prywatne firmy i są instalowane na szeroką skalę za pośrednictwem różnych exploitów, łącznie z kilkoma exploitami dnia zerowego dla systemu iOS niewymagającymi klikania odnośników do zainfekowania urządzenia. Najwcześniejsza wersja Pegasusa została przechwycona przez badaczy w 2016 r. Do dzisiaj celem tego szkodnika mogło być ponad 30 000 obrońców praw człowieka, dziennikarzy oraz prawników na całym świecie.

Pegasus: porady bezpieczeństwa

Poniżej zamieszczamy kilka wskazówek pozwalających zwiększyć swoją ochronę przed wyrafinowanymi atakami z wykorzystaniem mobilnego szkodliwego oprogramowania szpiegowskiego:

Przede wszystkim, każdego dnia ponownie uruchamiaj swoje urządzenie mobilne. Ponowne uruchomienie pomaga je „wyczyścić”. Tym samym atakujący będą musieli nieustannie infekować urządzenie Pegasusem – a to znacznie zwiększy prawdopodobieństwo wykrycia ataku.

Aktualizuj urządzenie mobilne i instaluj najnowsze poprawki natychmiast po ich udostępnieniu. Wiele zestawów exploitów atakuje luki w zabezpieczeniach, które zostały już załatane, ale nadal są niebezpieczne dla osób, które korzystają ze starszych telefonów i zwlekają z aktualizacjami.

Nigdy nie klikaj odnośników otrzymywanych w wiadomościach. To bardzo prosta, a zarazem istotna rada. Niektórzy klienci Pegasusa wykorzystują częściej exploity wymagające jednego kliknięcia niż te, które w ogóle tego nie wymagają. Są one dostarczane w formie wiadomości, niekiedy SMS-ów, ale mogą być również rozprzestrzeniane za pośrednictwem komunikatorów internetowych, a nawet poczty e-mail. Jeśli otrzymasz interesującą wiadomość SMS (lub wiadomość wysłaną przez komunikator internetowy) z odnośnikiem, otwórz go na komputerze stacjonarnym, najlepiej wykorzystując w tym celu przeglądarkę TOR, lub – idealnie – bezpieczny, nietrwały system operacyjny, taki jak Tails.

Nie zapominaj o korzystaniu z alternatywnej przeglądarki WWW. Niektóre exploity nie działają tak dobrze w alternatywnych przeglądarkach, takich jak Firefox Focus w porównaniu z tymi bardziej tradycyjnymi, takimi jak Safari czy Google Chrome.

Zawsze stosuj połączenie VPN – utrudnia ono atakowanie użytkowników na podstawie ich ruchu internetowego. Podczas zakupu subskrypcji VPN należy wziąć pod uwagę kilka czynników: szukaj serwisów o ugruntowanej pozycji, które istnieją już od jakiegoś czasu, akceptują płatności za pomocą kryptowaluty i nie wymagają podawania informacji rejestracyjnych.

Zainstaluj aplikację bezpieczeństwa, która sprawdza, czy na urządzeniu złamano zabezpieczenia, i ostrzega przed tym. Aby utrzymać szkodnika na urządzeniu atakujący wykorzystujący Pegasusa często uciekają się do łamania zabezpieczeń atakowanego urządzenia. Jeśli użytkownik zainstalował na swoim urządzeniu rozwiązanie bezpieczeństwa, może zostać ostrzeżony przed atakiem.

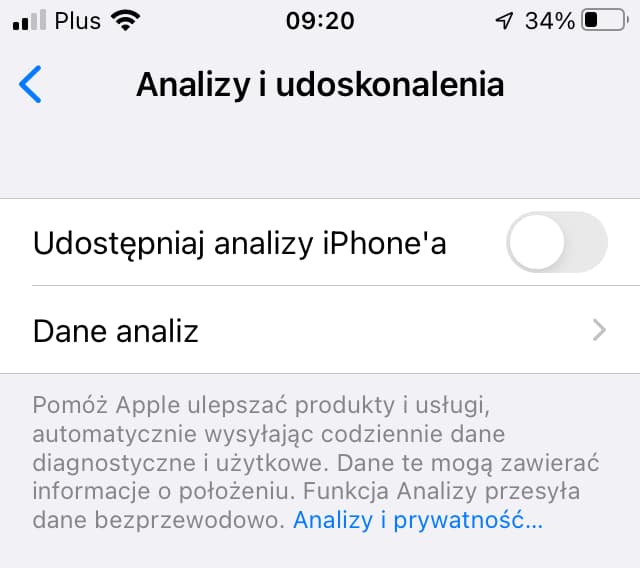

Jeśli jesteś użytkownikiem systemu iOS, często twórz raporty diagnostyczne (sysdiag) i zapisuj je w zewnętrznych kopiach zapasowych. Dane z tych raportów mogą pomóc w późniejszym ustaleniu, czy byłeś celem ataku. Ponadto eksperci z firmy Kaspersky zalecają użytkownikom systemu iOS, którzy mogą być narażeni na ataki, aby wyłączyli FaceTime oraz iMessage. Ze względu na to, że są one domyślnie włączone, stanowią główny mechanizm wykorzystywany w atakach, które nie wymagają klikania odnośników.

Porady dla osób, które padły ofiarą ataku z użyciem Pegasusa

Osoby, których urządzenia zostały zainfekowane, mogą podjąć następujące kroki:

- Jeśli stanowiłeś cel ataku, znajdź dziennikarza i opowiedz mu swoją historię. Tym, co ostatecznie pogrążyło wiele firm produkujących takie narzędzia jak Pegasus, był negatywny rozgłos – reporterzy i dziennikarze piszący o nadużyciach i ujawniający kłamstwa, przestępstwa i wszelkie niegodziwości.

- Zmień urządzenie – jeśli korzystasz z iOS-a, spróbuj na jakiś czas przenieść się na Androida. Jeśli Twoim systemem operacyjnym był Android, przejdź na iOS. Postępując w ten sposób, zmylisz na jakiś czas atakujących. Niektórzy cyberprzestępcy zakupili systemy, które działają jedynie na telefonach określonej marki lub na określonym systemie operacyjnym.

- Spraw sobie drugie urządzenie, najlepiej działające pod kontrolą innego systemu. Stosuj w nim przepłaconą kartę SIM lub łącz się tylko za pośrednictwem sieci Wi-Fi oraz TOR będąc w trybie samolotowym.

- Unikaj komunikatorów internetowych, w których musisz podać swoje kontakty wraz ze swoim numerem telefonu. Jeśli atakujący zdobędzie Twój numer telefonu, będzie mógł Cię łatwo zaatakować za pośrednictwem wielu różnych komunikatorów internetowych – iMessage, WhatsApp, Signal, Telegram – wszystkie one są powiązane z Twoim numerem telefonu. Ciekawą, nową opcją jest Session, który automatycznie przekierowuje Twoje wiadomości przez sieć typu Onion i nie wykorzystuje numerów telefonu.

- Spróbuj skontaktować się z badaczem bezpieczeństwa i rozmawiaj z nim na temat najlepszych praktyk. Udostępniaj artefakty, podejrzane wiadomości lub dzienniki zdarzeń, jeśli uważasz, że coś jest nie tak. Bezpieczeństwo nigdy nie jest kwestią jednego rozwiązania, które jest w 100% skuteczne. Myśl o nim raczej jak o rzece, w której płyniesz, dostosowując się do prędkości jej nurtu, prądów oraz napotykanych przeszkód.

Czy ten artykuł był pomocny?

Oceniono: 1 razy