Po przeczytaniu tego krótkiego wpisu na pewno nikt z optymistycznym „hurra” nie porzuci obowiązków dnia codziennego i wygodnie usadawiając się przed klawiaturą spróbuje swoich sił w wyłudzaniu loginów i haseł do internetowych usług lub kont społecznościowych. Mimo wszystko, jeżeli ktoś nadal będzie zainteresowany — to przestrzegamy, że musicie robić to wyłącznie w kontekście szkoleniowym i za zgodą drugiej osoby. Bowiem kto, podszywając się pod inną osobę, wykorzystuje jej wizerunek lub inne jej dane osobowe w celu wyrządzenia jej szkody majątkowej lub osobistej, podlega karze do lat 3 (190a § 2 k.k).

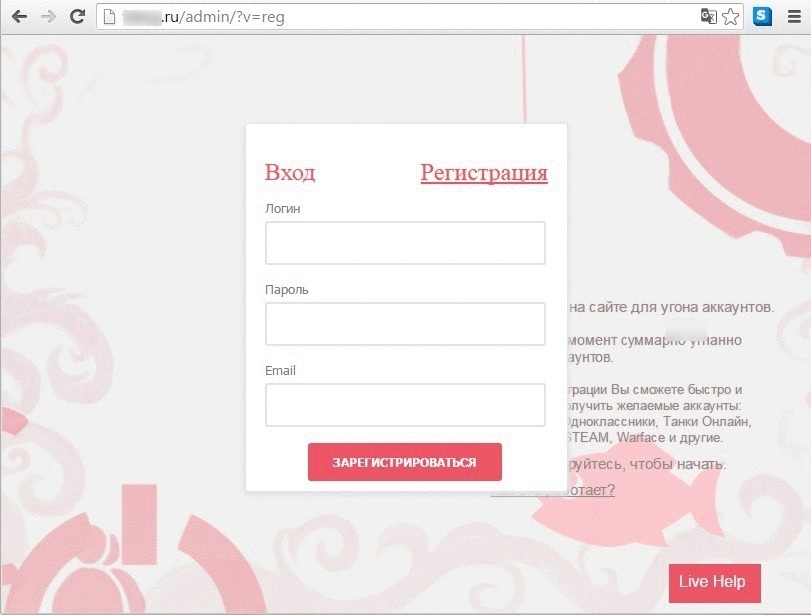

Każdy i bez wyjątku za niecałe 14 złotych miesięcznie może za niewielką kwotę wynająć „profesjonalną” platformę do wyłudzania poufnych poświadczeń. Fake-Game, bo o tej internetowej i zautomatyzowanej aplikacji rosyjskiego autorstwa jest mowa, została udostępniona w ubiegłym roku. Nie jest to żaden innowacyjny projekt, w dodatku aplikacja ta nie wnosi też nic nowego, co oferowałyby już dostępne narzędzia o podobnym przeznaczeniu (udostępniane za darmo w popularnej platformie github).

Warto wiedzieć, że zbliżone działaniem usługi istnieją już od dawna i oferowane są przez przestępców dla potencjalnych przestępców — czyli wszystkich tych, które dopiero zaczynają swoją przygodę z internetowymi atakami, albo nie mają wystarczającej wiedzy, by sami przeprowadzić udany phishingowy atak.

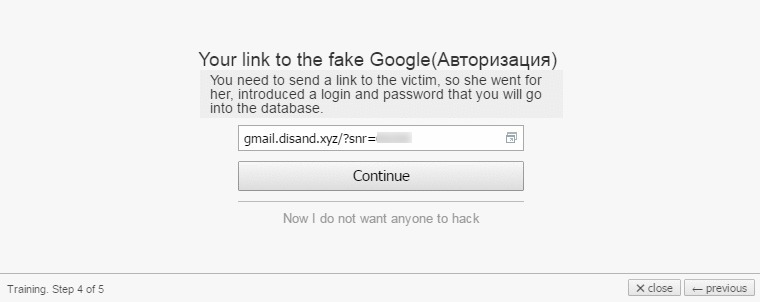

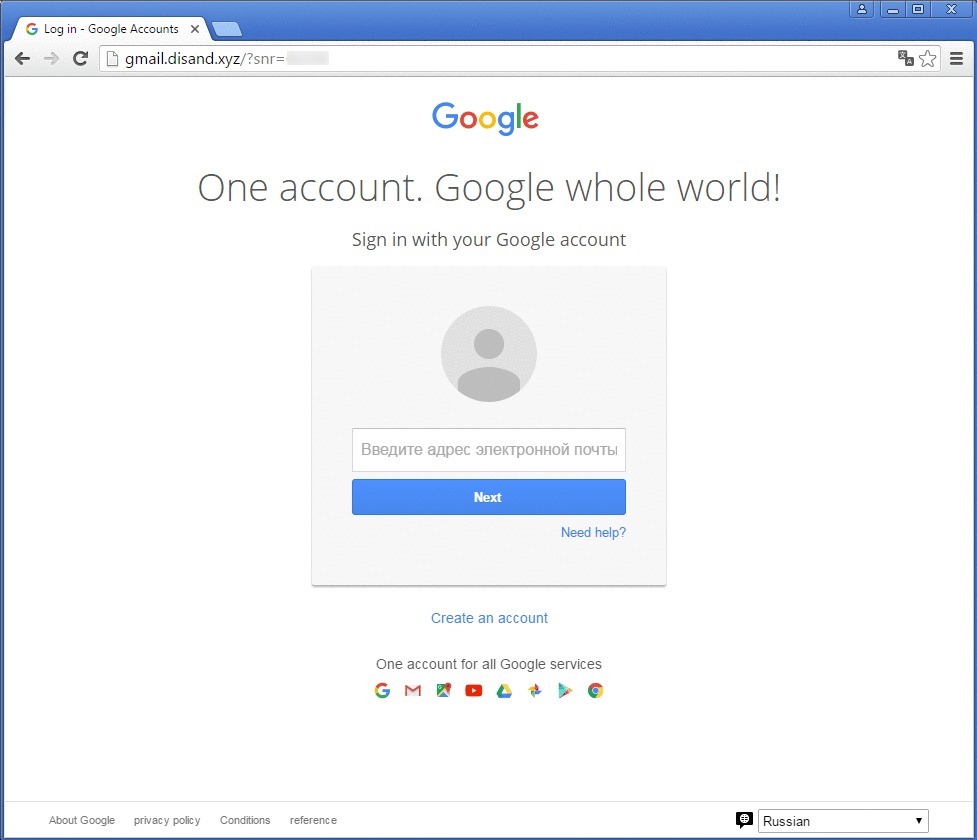

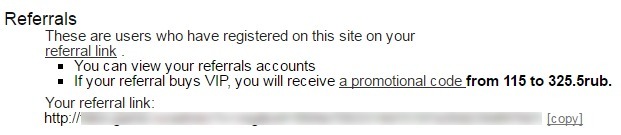

Za około 14 złotych miesięcznie (lub taniej, jeśli usługa zostanie wykupiona na kilka miesięcy z góry) możliwe jest wynajęcie cyberprzestępczej usługi phishing-as-a-service (PHaaS), dzięki której do kradzieży loginów i haseł potrzebne będzie tylko wygenerowanie unikalnego adresu URL. Fałszywa strona z oknem logowania do Facebooka, Instagrama, Classmatess, Warface, Steam, Wargaming, Google, Yandex i Mail.ru zostanie utworzona automatycznie.

W praktyce, utworzenie takiej szkodliwej kampanii jest bardzo proste — sprowadza się wyłącznie do skopiowania adresu URL i wysłaniu go do ofiary. I to wszystko, chociaż na tym nie kończy się wymagana wiedza z zakresu phishingowych ataków.

Aby dobrze ukryć swoje zamiary, potrzeba czegoś więcej niż przygotowania dobrej wiadomości w języku ojczystym atakowanego. I tutaj przydaje się wieloletnia praktyka — ofiarę należy dobrze zinwigilować — można zrobić to na kilka sposobów, chociaż najłatwiejszym z nich jest pozyskanie zaufania podszywając się pod kogoś innego i zapraszając do grona znajomych w sieci społecznościowej. Dysponując takimi danymi jak: miejsce pracy, poprzedni pracodawcy, znajomi, zainteresowania, ulubione strony internetowej, itp., możliwe będzie przygotowanie dedykowanej wiadomości, która znacznie zwiększy szanse powodzenia ataku.

Warunek jest tylko jeden — ofiara musi otworzyć link prowadzący do fałszywej strony z logowaniem i pozostawić tam swoje dane. Tak wprowadzone poufne informacje przesyłane są automatycznie do bazy danych Fake-Game.

Co zrobić z wykradzionymi poświadczeniami?

No cóż… Nawet i o tym pomyśleli autorzy Fake-Game. Jeśli raczkująca osoba w świecie cyberprzestępczym nie wie, co zrobić z wykradzionymi loginami i hasłami, może je odsprzedać innym przestępcom. W tej kwestii deweloperzy Fake-Game zadbali o swoich klientów podając im informację, gdzie mogą te dane odsprzedać. Na rok 2015, ceny za wykradzione poświadczenia wahały się od kilku centów do nawet 15 dolarów.

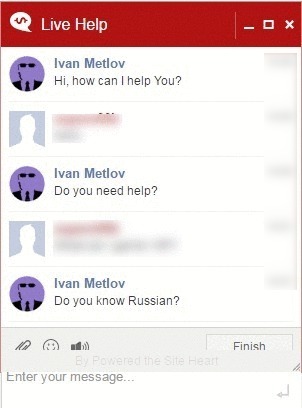

Ale to jeszcze nie wszystko! „Jeśli już teraz zdecydujesz się na zakup konta VIP otrzymasz”:

- dostęp do bazy danych zawierającej ponad 600 000 rekordów,

- twoja baza danych nie będzie dostępna dla innych subskrybentów Fake-Game,

- otrzymasz bezpłatną pomoc (chat real-time!)

Phishing jako usługa

Cyberpezestępczy rynek usług nie jest już czymś zaskakującym. Jeszcze kilka lat temu było to nie do pomyślenia, aby na masową skalę udostępniano mniej lub bardziej zaawansowane narzędzia. Praktyki takie były zarezerwowane wyłącznie dla najbardziej wyspecjalizowanych firm (m.in Hacking Team i ich autorskie narzędzie Remote Control System).

Wzrost zagrożeń internetowych, w szczególności ataków z udziałem krypto-ransomware doprowadził do rozwinięcia się nowego modelu biznesowego wśród przestępców — autorzy złośliwego kodu i hakerzy (black hat) to ludzie, którzy posiadają dużą wiedzą teleinformatyczną, jednak postanowili wykorzystać ją w inny sposób, niż zazwyczaj robią to uczciwi obywatele.

Jedno jest pewne. W tym przypadku popyt generuje podaż, więc interpretacja prawa Saya doskonale wpisuje się w nowy cyberprzestępczy model biznesowy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy