Badacze z Centrum Bezpieczeństwa Imperva (IDC) odkryli nowe sposoby stosowane przez przestępców do obniżenia kosztów kampanii phishingowych. Działalność taka jest prowadzona przy użyciu przejętych serwerów, które są odpowiedzialne za dystrybucję wszelkiego rodzaju malware. W opisywanym raporcie zaprezentowano różnorodne formy kampanii phishingowych.

Działalność phishingowa często jest prowadzona i dyrygowana poprzez przejęte serwery, których administratorzy i pełnoprawni użytkownicy korzystający z tych serwisów pozostają nieświadomi odbywającego się za pośrednictwem zasobów serwera procederu. Głównym motywem cyberprzestępców jest oczywiście minimalizacja kosztów i ukrycie tożsamości atakującego. Dokument „The 2016 Verizon Data Breach Invastigation Raport” wykazał znaczący wzrost ataków phishingowych zakończonych sukcesem.

Na tropie

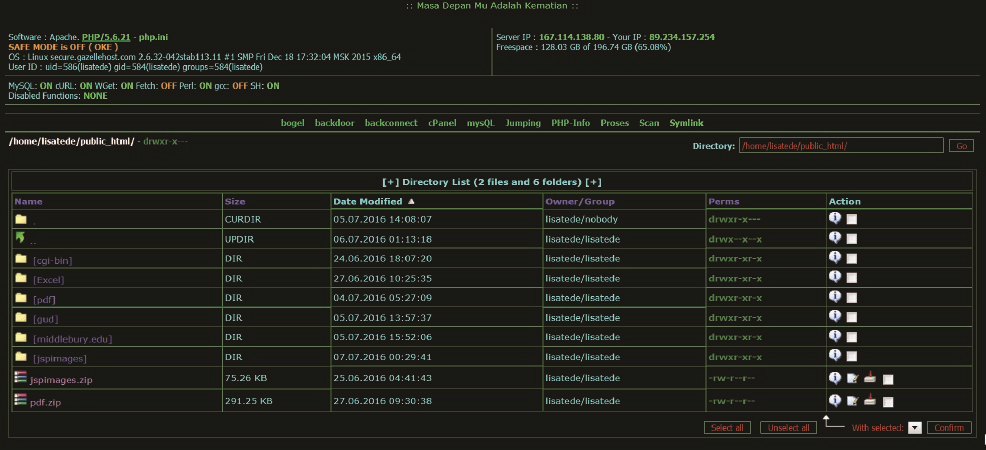

Jeden z badaczy IDC otrzymał e-mail z wyglądającym wiarygodnie żądaniem logowania do Adobe PDF Online. Formularz logowania wydawał się autentyczny, jednakże adres URL wzbudził – jak się później okazało – słuszne podejrzenia. Podążając tropem tej próby wyłudzenia danych dostępowych, badacze odkryli rozległą sieć kampanii phishingowych korzystających z przechwyconych serwerów służących za łączenie przestępców z ich ofiarami. Prowadzący internetowe śledztwo przedstawili proceder zarówno z punktu widzenia ofiary jak i napastnika. Przeanalizowali techniki ataku oraz koszty i potencjalne zyski przestępczej działalności.

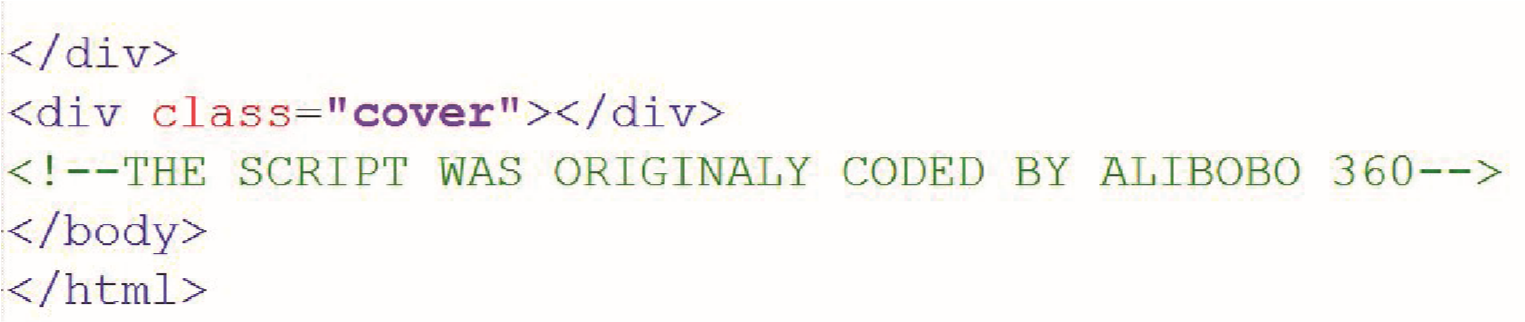

Jak już wspomniano, dochodzenie miało swój początek wraz z otrzymaniem odnośnika wymagającego zalogowania się do jednej z usług Adobe.

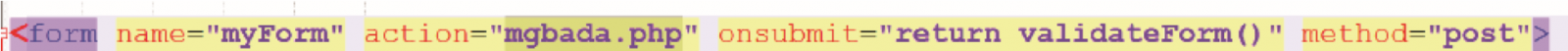

Następnie skoncentrowano uwagę na serwerze, z którego pochodził podmieniony formularz. Serwer okazał się być częścią infrastruktury opartej o „cPanel”. Napastnicy do ataku na przedmiotowy serwer wykorzystali backdoor od Fullmagic Community, który zazwyczaj jest kojarzony z hakerami z Indonezji. To złośliwe oprogramowanie pozwala na przejecie kontroli nad zaatakowanym serwerem. Analizując pliki i ich daty ustalono, że do infekcji doszło około połowy czerwca 2016.

Przestępcy używając skompromitowanego serwera przeprowadzili trzy akcje phishingowe wykorzystując Outlook Web Application, strony związane z bankowością internetową oraz wspominany Adobe PDF Online. Co więcej agresor (nie udało się ustalić, czy za procederem kryje się więcej niż jedna osoba) regularnie zarządzał swoimi działaniami i je nadzorował.

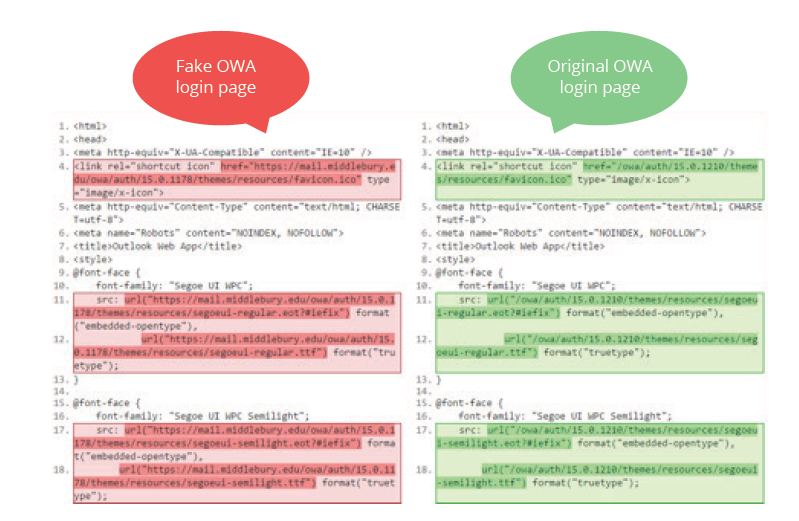

Próby wyłudzeń danych od użytkowników Outlook Web App i Wells Fargo (bank) były tylko wizualnie podobne do oryginalnych formularzy logowania. Natomiast podmieniona strona do Adobe PDF Online była bardziej zaawansowana, zawierała też wszystkim znane logo Adobe. W kampanii OWA wykorzystano materiały z przypadkowego serwera, który jedynie używa podobnej infrastruktury.

Na wykorzystanym serwerze ujawniono szereg umieszczonych tam skryptów, które przetwarzały pozyskane podstępem od ofiar dane i wysyłały je na zdalne konta pocztowe. Wszystkie te skrypty cechował niski poziom wykrywalności na VirusTotal.com (1/55).

Sposób działania agresora można poznać przyglądając się kodowi źródłowemu „mgbada.php”. Dane wprowadzone w formularzu (Adobe) po przetworzeniu są przesyłane na konto Gmail (homead01[@]gmail.com), które jest kontrolowane przez przestępcę. Na koniec w celu utrzymania ofiary w nieświadomości, przestępca przekierowuje poszkodowanego do oryginalnej strony logowania. Nieuważny użytkownik zobaczy jedynie nieudaną próbę logowania i powtórzy czynność już na właściwym formularzu. Mówiąc w skrócie – omawiany atak phisingowy składa się z trzech głównych elementów:

- Stron i formularzy oszukujących użytkownika.

- Zewnętrznych kont, na które trafiają dane.

- Serwera C&C.

Zespół badaczy dotarł do plików zawierających dane poszkodowanych. Lista zawierała około 600 wpisów, zdobytych w ciągu 13 dni. Po odfiltrowaniu duplikatów pozostało 140 unikalnych rekordów, a jest to niestety tylko czubek góry lodowej, ponieważ te dane z powodu błędu technicznego nie zostały przesłane dalej. Całkowita liczba ofiar została oszacowana na co najmniej 14,000.

Socjotechnika

Socjotechnika jest bardzo istotnym elementem działalności opartej na phishingu. 35% udanych ataków następuje między godziną 9 rano a południem. To wtedy, pracując, jesteśmy najbardziej zajęci, rozkojarzeni i najbardziej podatni na manipulację. Niestety, kolejny raz potwierdza się, że człowiek jest najsłabszym ogniwem w systemie zabezpieczeń. Skuteczną przynętą okazują się załączniki, których otwarcie wymaga zalogowania się na zewnętrznej stronie internetowej.

Scammer

Namierzany oszust posługiwał się przynajmniej dwoma adresami:

- homead01[@]gmail.com

- koncungaja[@]yahoo.co.id

Drugi z tych adresów powiązany był z szeregiem stron mających wiele wspólnego z różnorodnymi nielegalnymi działaniami. Wszystkie te tropy wskazywały na indonezyjską grupę Fullmagic Community, która ponosi odpowiedzialność za ataki na cele w USA, Australii i Indonezji. Internetowi detektywi dotarli nawet do profilu jednego z przestępców na Twitterze:

Phishing jako usługa (PhaaS)

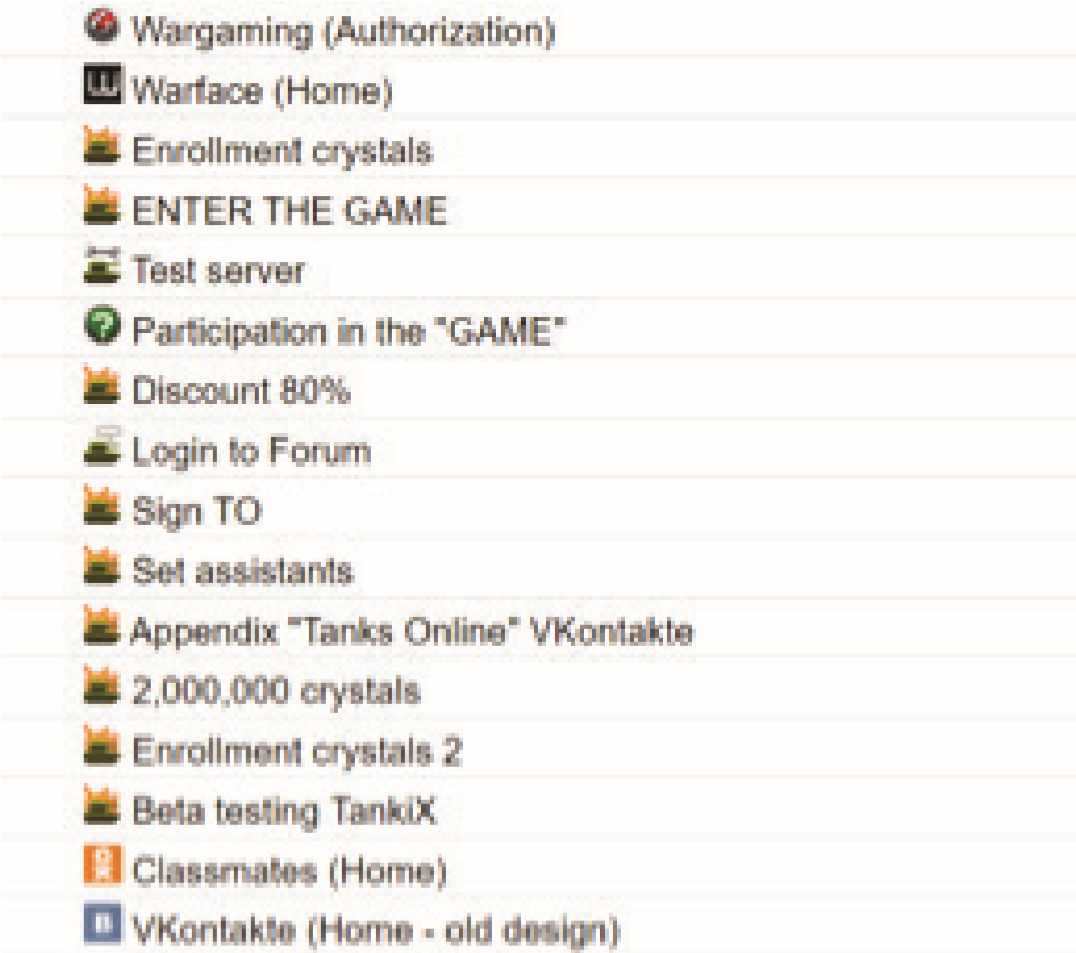

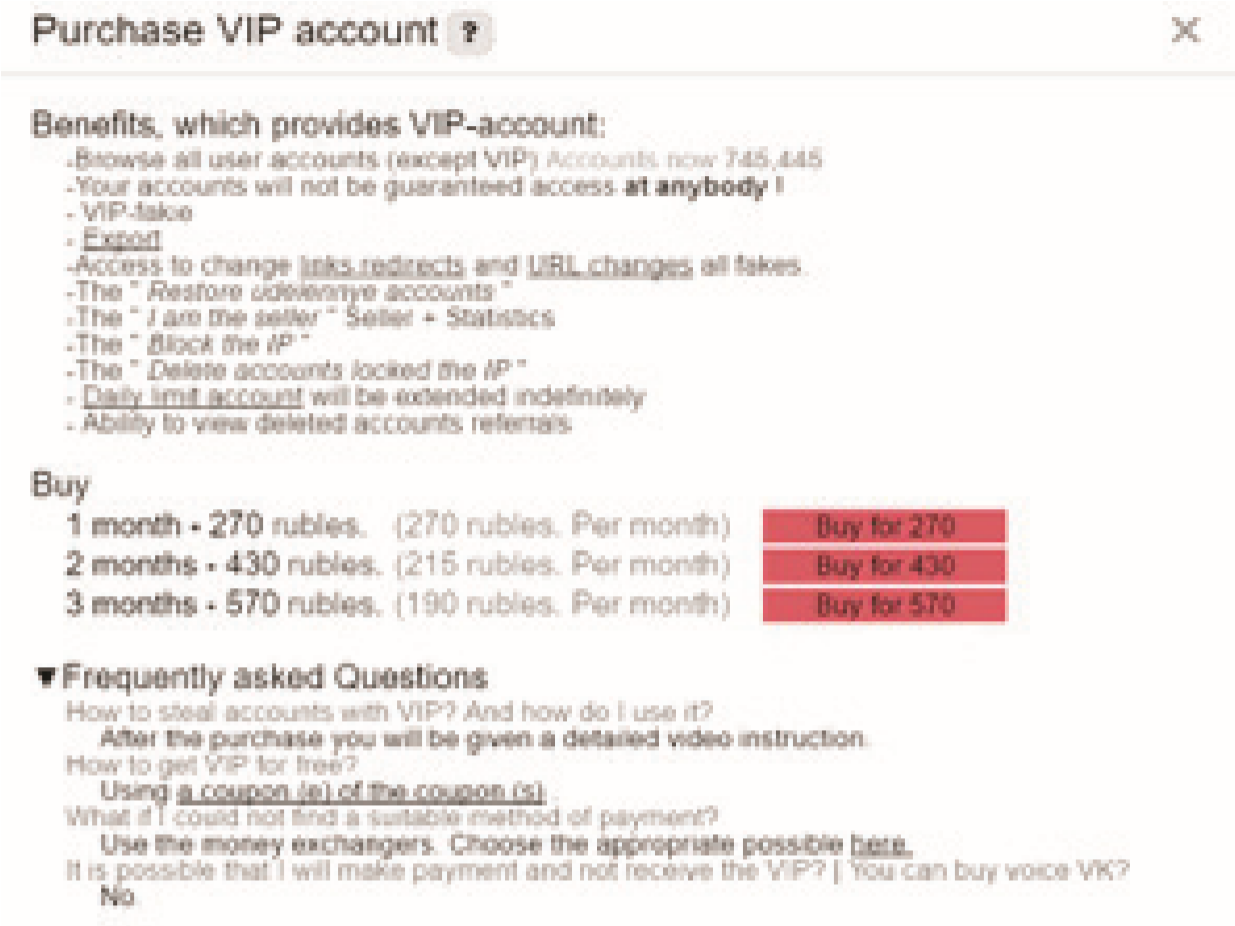

Na rosyjskim czarnym rynku działa swego rodzaju sklep oferujący usługi związane z phishingiem. Sprzedawca oferuje kompleksowe rozwiązania, którymi może z powodzeniem posłużyć się nawet początkujący oszust. Część oferty jest darmowa, reszta natomiast dostępna po wykupieniu konta VIP. Całość obsługi sprowadza się do wyboru strony mającej wyłudzać dane. Po dokonaniu wyboru generowany jest link, który zostaje wysłany do potencjalnych ofiar. Przechwycone dane trafiają wprost do klienta.

Opis tego narzędzia na AVLab.

Najwyższa stawka za dostęp do konta VIP wynosi zaledwie 270 rubli (około 4,5 dolara lub 18,5 PLN) miesięcznie. Tak niski koszt może sugerować kradzież danych klientów. Na stronie sklepu można znaleźć statystyki, które zdradzają, że tylko jednego dnia za pośrednictwem sprzedanych usług, skradzionych zostało niespełna 1700 różnorodnych kont.

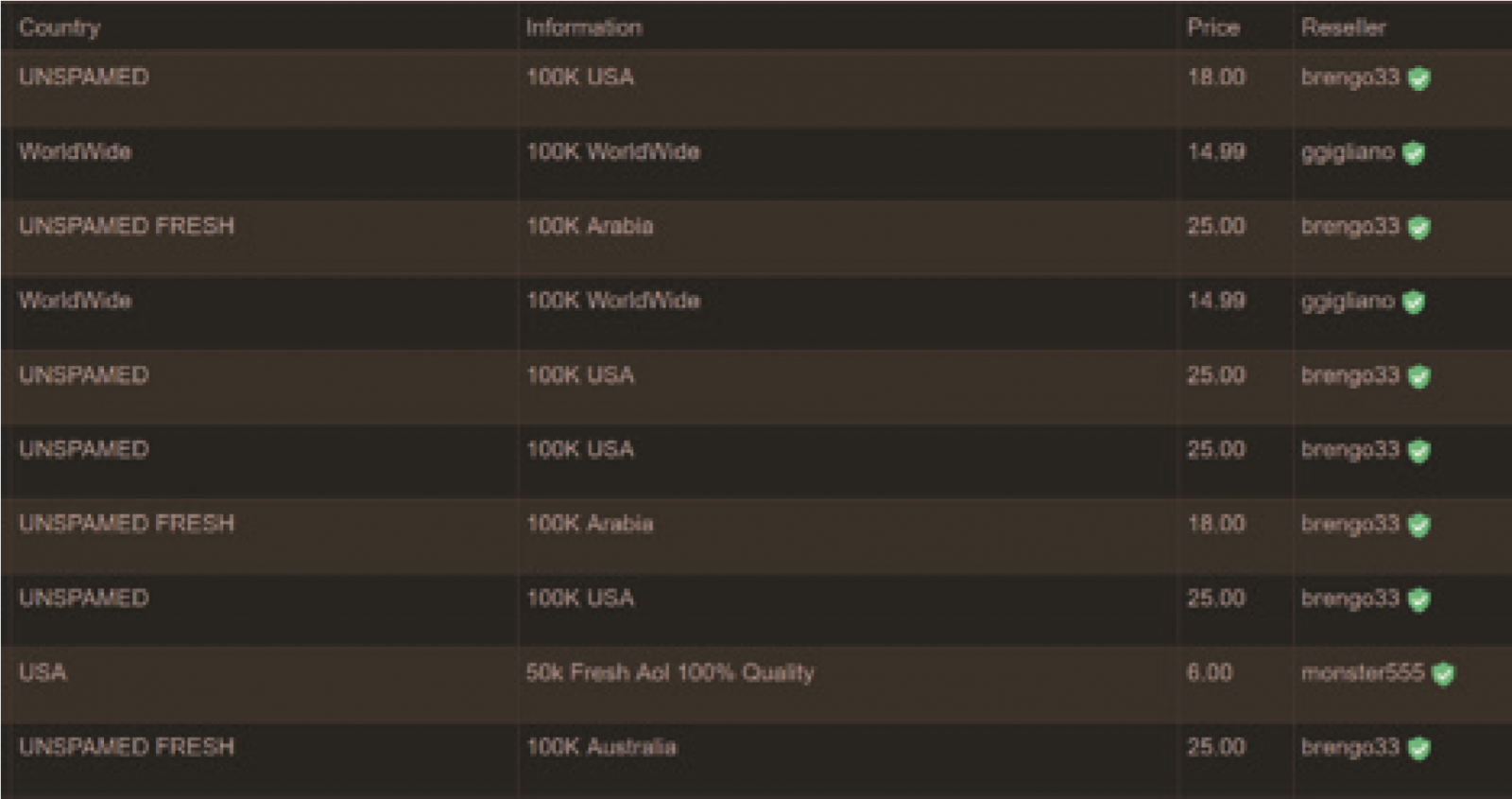

Alternatywą dla PhaaS jest zakupienie poszczególnych „usług”. Po pierwsze, oszust potrzebuje sfałszowanych stron, a w sprzedaży jest mnóstwo ofert dotyczących bankowości, mediów społecznościowych, usług telekomunikacyjnych i wiele innych. Koszt jest tutaj szacowany na około 4,5 dolara za stronę. Przestępca musi mieć też możliwość wysyłania wielkich ilości wiadomości. Serwer SMTP umożliwiający wysyłanie setek tysięcy takich wiadomości to wydatek od 1,25 do 3 USD. Kolejnym elementem kampanii są adresy mailowe, na które mają trafić spreparowane wiadomości. Tutaj koszt wacha się miedzy 2 a 25 dolarów.

Ostatnim wydatkiem jest koszt (5 – 20 USD) serwera C&C dla podrobionych stron:

Podsumowując, w tym przypadku cyberprzestępca jest zmuszony zainwestować ponad 27 dolarów. W związku z tym już na pierwszy rzut oka widać, jak bardzo atrakcyjny dla oszustów jest PhaaS. Z pewnością należy spodziewać się wzrostu popularności takich usług, zarówno ze względu na na cenę, jak i prostotę obsługi.

Zapobieganie

Jak już wspomniano, najsłabszym ogniwem są ludzie – użytkownicy, a zabezpieczenia po stronie serwera WWW oferują najpewniejszą ochronę. Pozytywne efekty przynosi blokowanie znanych adresów phishingowych oraz dynamiczne blokowanie podejrzanych wzorców zawartych w kodach źródłowych. Zastosowanie sytemu ochrony aplikacji webowych (WAF, ang. web aplication firewall) pozwala na automatyczną ochronę przed wieloma rodzajami ataków na serwer WWW. Oczywiście podnoszenie świadomości użytkowników jest wciąż niezmiernie istotne i nie może być pominięte.

Czy ten artykuł był pomocny?

Oceniono: 0 razy