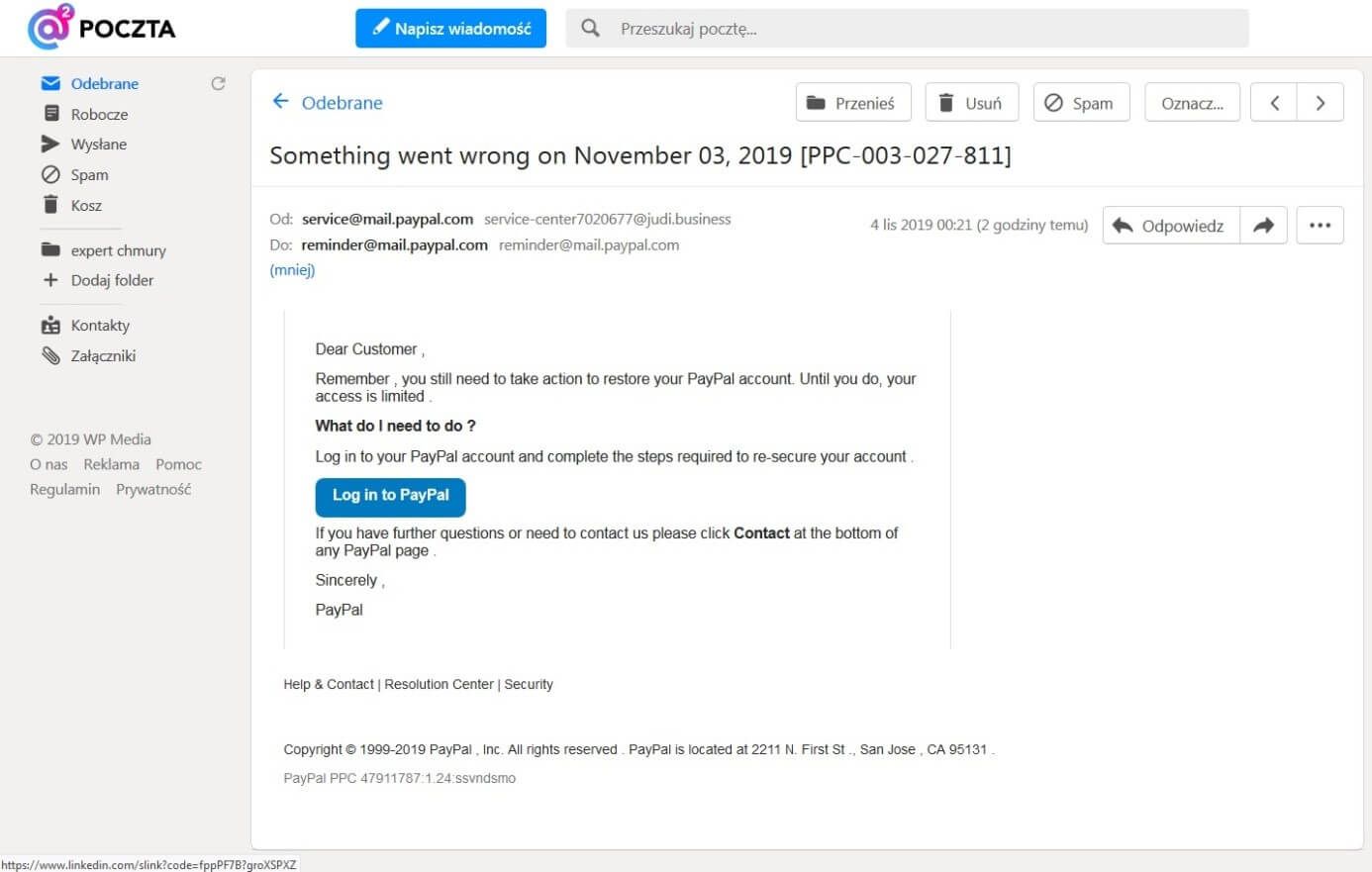

Kreatywność cyberprzestępców weszła właśnie na kolejny poziom. Rozsyłają oni wiadomości email podając się za pracowników popularnych serwisów internetowych, takich jak PayPal lub Apple Store. W przedstawionym poniżej przykładzie sprawca pod pretekstem odzyskania konta PayPal, chce skłonić swoją ofiarę do kliknięcia w niebieski przycisk „Log in to PayPal”.

Nie byłoby w tym nic szczególnego, gdyby nie to, że oszust nie wstawia bezpośredniego linku do strony udającej panel logowania PayPal, tylko korzysta z funkcji skracania adresu URL działającą na portalu LinkedIn. Wspomniany właśnie serwis automatycznie skraca linki udostępniane przez użytkowników w przypadku, gdy ich długość jest większa niż 26 znaków. Ten schemat wygląda tak:

https://www.linkedin.com/slink?code=

Po znaku równości jest dodawany specjalny kod, który odsyła użytkownika do docelowego adresu URL. Taki sposób postępowania pozwala oszukać niektóre mechanizmy antyspamowe oraz antyphishingowe.

Pomijając kwestię skróconego adresu URL prowadzącego do domeny linkedin.com (a powinien kierować do paypal.com), warto też przypomnieć jak rozpoznać atak phishingowy.

- Nadawca ma dwie nazwy: pogrubiona to ta, którą można dowolnie edytować. Realny nadawca to ten napisany czcionką w kolorze szarym.

- Pole „Do” sprytnie udaje nadawcę, bo można go pomylić z polem „Od”. W tym przypadku, kopia wiadomości została wysłana na prawdziwy adres email PayPala, który służy do rozsyłania wiadomości.

- PayPal zawsze zwraca się do nas po imieniu i nazwisku. Oszust nie dysponuje takimi danymi. Jest to coraz częstsza praktyka pomagająca użytkownikowi odróżnienie prawdziwej wiadomości od fałszywej.

Ostrzeżcie swoich znajomych i współpracowników, aby nie doszło do niespodziewanej kradzieży.

Czy ten artykuł był pomocny?

Oceniono: 0 razy