Analiza przeprowadzona przez firmę Avast ujawniła właśnie pierwszego trojana dla systemu Android, który wykorzystuje publiczne API Telegramu do zaprogramowania własnego klienta dla systemu od Goggle’a. Ów klient wykorzystywany jest w trojanie do przekierowywania użytkowników do pobierania szpiegujących programów. Na razie tylko internautów z Iranu…

Telegram, oprócz szyfrowania komunikacji end-to-end, która działa w oparciu o szyfry AES-256, RSA-2018 i klucz wymiany DH, umożliwia każdemu deweloperowi stworzenie własnego rozwiązania wymieniającego dane pomiędzy wszystkimi klientami w formie zaszyfrowanego czatu przesyłanego szyfrowanym protokołem HTTPS. Tradycyjnie w wymianie wiadomości pomiędzy użytkownikami Telegramu pośredniczy serwer producenta. Publicznie i darmowe API umożliwia zaprogramowanie takiej aplikacji, która niekoniecznie będzie wykorzystywana zgodnie z prawem.

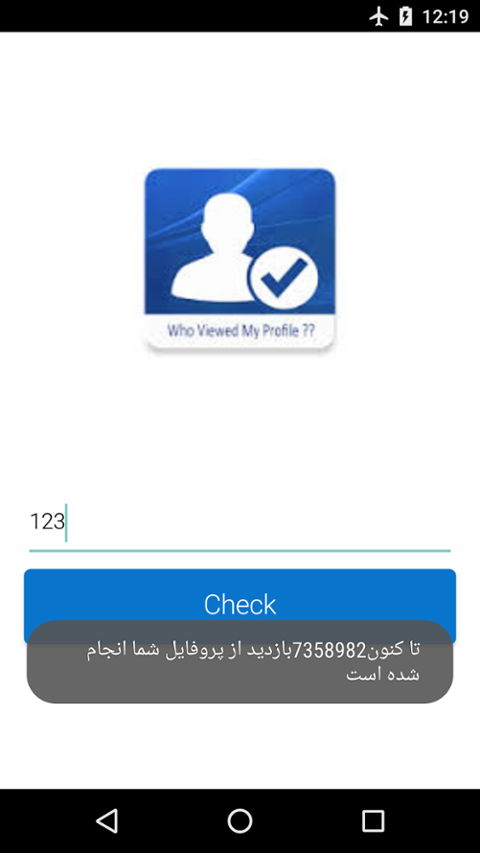

Opisywana kampania dotyczy szpiegowania przez zainstalowaną z aplikację z niezaufanego źródła. W tym konkretnym przypadku mówimy o scam’ie na Facebooku – ktoś zachęca użytkowników do pobrania aplikacji wyświetlającej informacje o osobach, które wyświetliły konto ofiary lub osobach, które „odlajkowały” profil użytkownika. W tym pierwszym przypadku, rzekoma ilość wyświetleń profilu, generowana jest losowo.

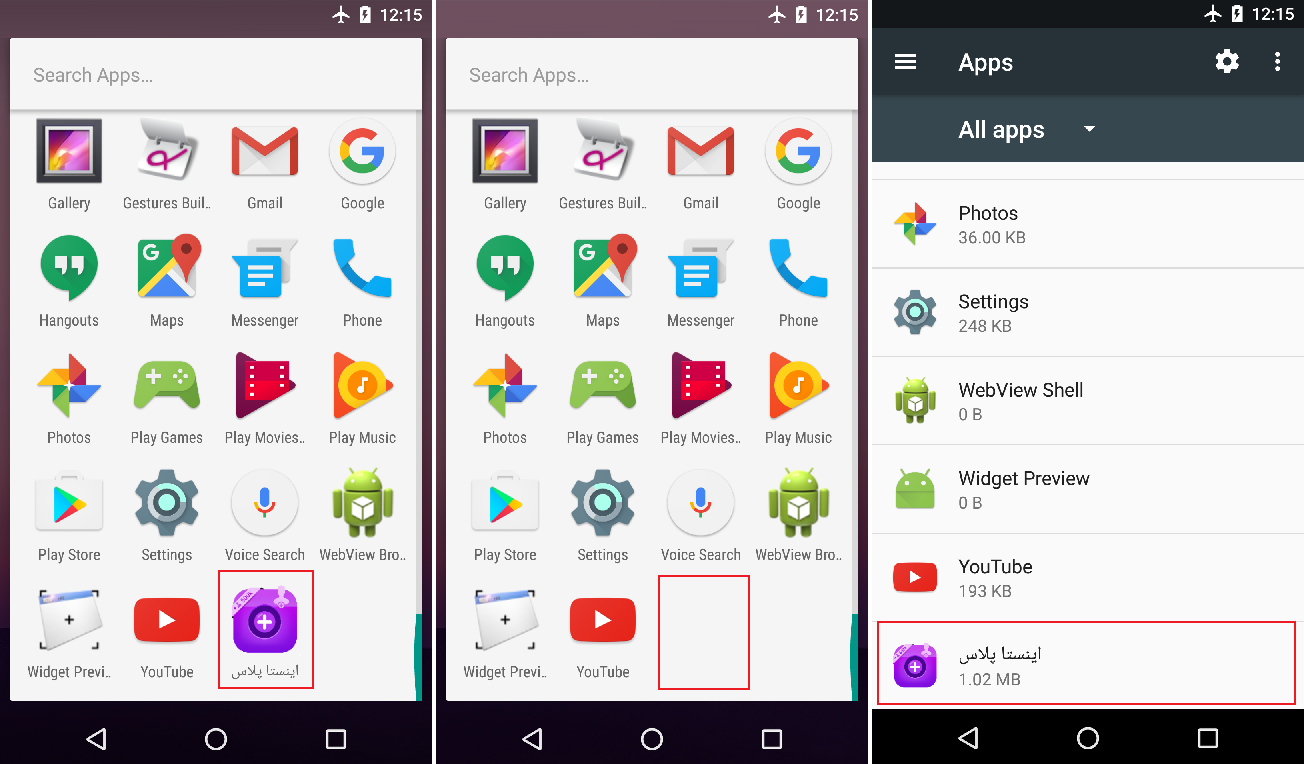

Złośliwa aplikacja po kilku minutach zamyka się i usuwa ikonę.

Trojan działa w tle. Jego funkcje są bardzo rozbudowane. Szpiegowanie polega na kradzieży informacji z urządzenia i wysyłaniu ich za pośrednictwem szyfrowanego kanału do serwera kontrolowanego przez przestępców:

- zdjęcia użytkownika (przeszukuje galerię oraz używa przedniego aparatu do robienia zdjęć)

- wykradane są kontakty z książki adresowej i z listy połączeń przychodzących i wychodzących,

- wiadomości SMS

- informacje o koncie Google

- informacje o lokalizacji

Twórcy trojana mogą wysyłać różne dodatkowe polecenia:

- dzwonienia i wysyłania wiadomości

- przekazywania informacji o zainstalowanych aplikacjach

- usuwania plików zapisanych na urządzeniu

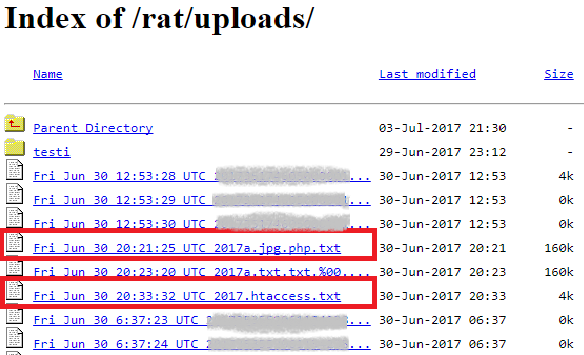

Co ciekawe, osoba atakująca nie jest jedyną, która ma dostęp do skradzionych informacji:

Program szpiegujący przesyła wszystkie pliki za pośrednictwem skryptu PHP i zapisuje je w katalogu „/rat/uploads” na serwerze. Pliki te są dostępne dla każdego. Ktoś nie popisał się z zabezpieczeniem danych albo nie zwracał na to uwagi.

Aby chronić się przed podobnymi atakami, należy instalować aplikacje tylko z zaufanego źródła oraz zwracać uwagę na przyznawane uprawnienia instalowanym programom.

Czy ten artykuł był pomocny?

Oceniono: 0 razy