Znowu?! Tak. Cyberprzestępcy zmieniają upodobania. Raz jeszcze upodobali sobie cryptojacking, czyli technikę ataku wykorzystującą przeglądarkę i kod JavaScript do kopania kryptowaluty Monero. Złośliwe oprogramowanie zainfekowało już ponad 500 000 serwerów i komputerów Windows, które teraz wchodzą w skład botnetu Smominru, zarabiając miliony dolarów dla swoich operatorów.

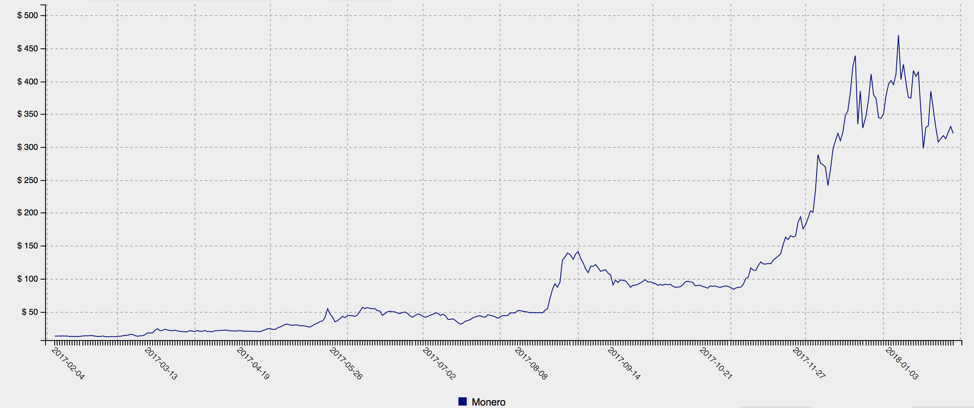

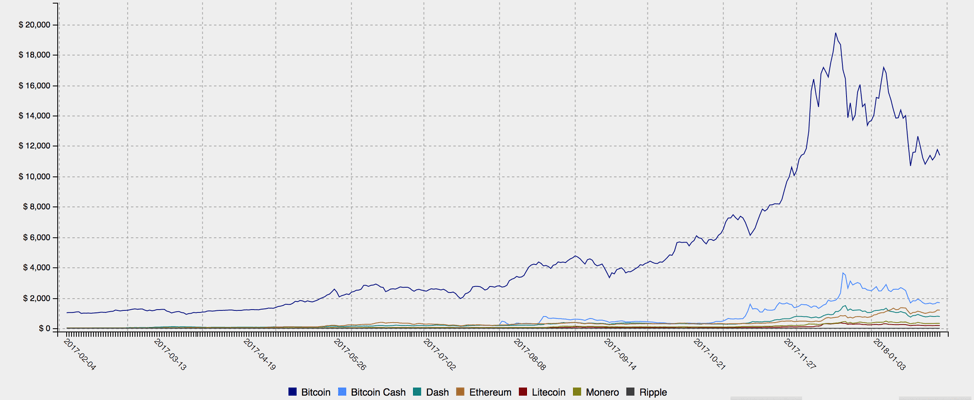

Monero i Ethereum to obecnie najbardziej popularne kryptowaluty wykorzystywane w atakach na użytkowników Internetu.

Niezależnie czy jest to Bitcoin, Litecoin, Ethereum, czy Monero, wydobywanie kryptowalut wymaga dużego nakładu w „mechanizmy górnicze”. Cyberprzestępcy szukają sposobów jak zrobić to za darmo. I często im to wychodzi, bo najprościej jest wykorzystać komputery niewinnych użytkowników.

Kryptowaluty były i są wykorzystywane do nielegalnych działań od wielu lat. Jeszcze kiedyś stanowiły doskonały środek płatniczy na podziemnych forach w sieci Tor. Później zostały spopularyzowane na tyle, że ich kopanie okazało się bardzo interesujące dla zwykłych obywateli. W przeciwieństwie do Bitcoina kryptowaluta Monero nie potrzebuje wyspecjalizowanych farm górniczych wyposażonych w wysokiej klasy procesory graficzne. Rozproszona sieć typu botnet może być więc lukratywnym biznesem dla swoich operatorów.

Botnet Smominru zainfekował pół miliona komputerów i serwerów

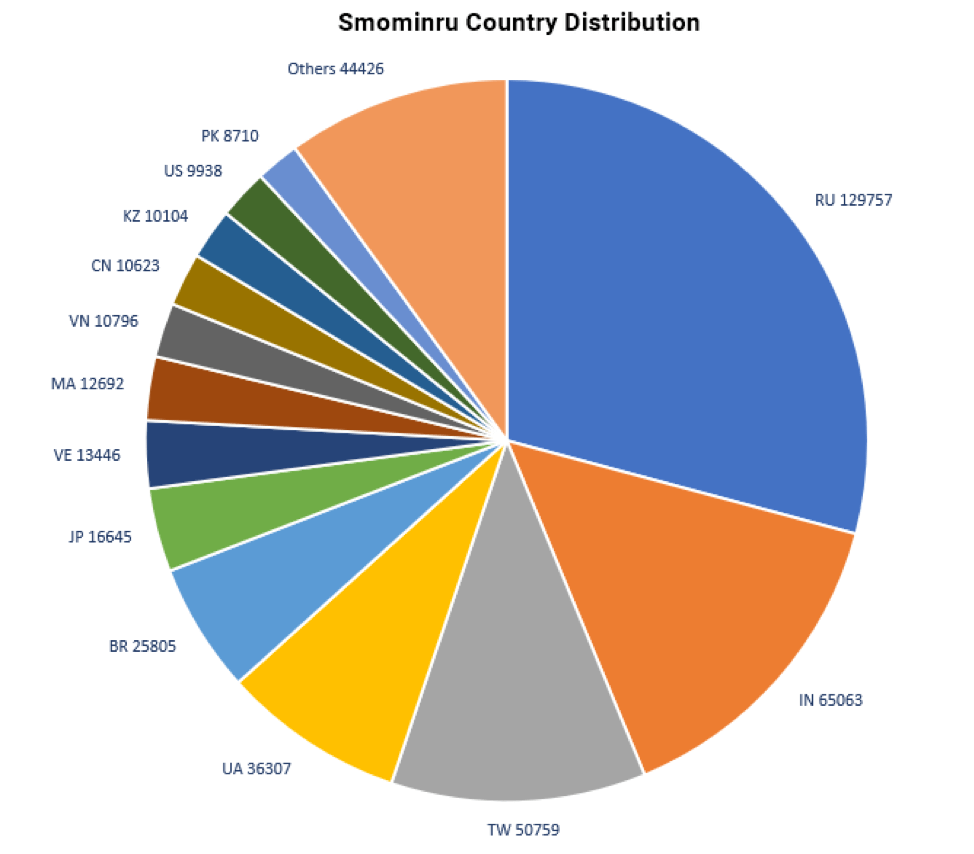

Pracownicy firmy Proofpoint od końca maja 2017 śledzili botnet Smominru. Jego łączna moc obliczeniowa zarobiła dla operatorów botnetu miliony dolarów. W szczytowym momencie pod kontrolą cyberprzestępców znajdowało się około 526 000 komputerów i serwerów, z których każdego dnia wydobywano 24 sztuki Monero. Łącznie wykopano 8900 monet na niebagatelną kwotę prawie 3 000 000 dolarów.

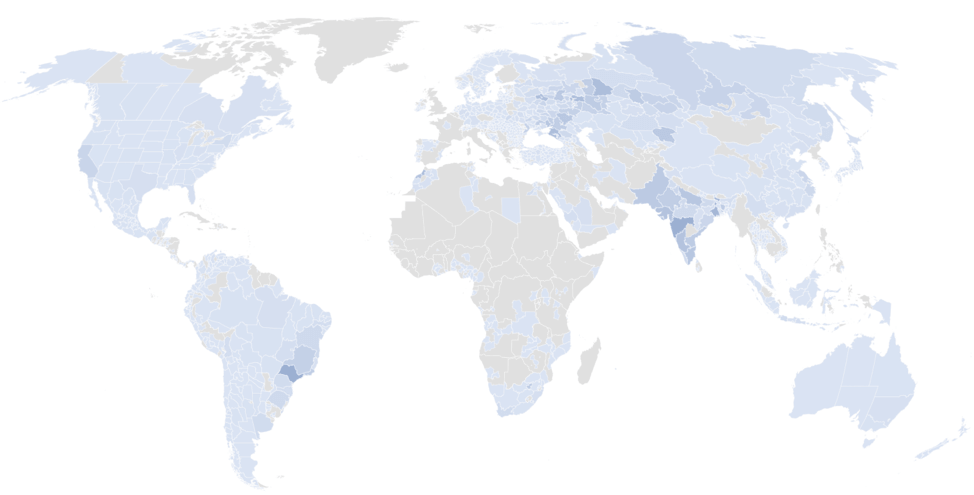

Najwięcej ofiar złośliwego oprogramowania rozprzestrzeniającego się na porcie 445 przez protokół SMB zlokalizowano w Rosji — prawie 130 000 użytkowników. Drugim krajem co do ilości zainfekowanych adresów IP były Indie. Na trzecim miejscu Tajwan. Botnet dotarł także do Europy, w tym do Polski. Tutaj niestety nie mamy dokładnych statystyk, jednak poniższa mapka pozwala domyślić się, że macki botnetu sięgają do naszego kraju.

Badacze, którzy trafili na trop botnetu, skontaktowali się z właścicielami giełdy. Poprosili o zablokowanie adresu portfela Monero, na które wpływały wydobyte „mikro-części” kryptowaluty. Po kilku dniach pozytywnie zareagowano na raport Proofpoint, ale nie powstrzymało to cyberprzestępców. Ci, zarejestrowali nowe domeny umieszczając na nich kod JavaScript i zmienili adres portfela kryptowaluty, na który spływają wykopane środki.

Chociaż do dzisiaj botnet nie został do końca zdjęty, to — jak informują eksperci — operatorzy stracili kontrolę nad trzecią częścią zainfekowanych komputerów. Nie bardzo jest się z czego cieszyć, ponieważ to ciągle około 170 000 maszyn. Wpływ zwiększonego zużycia cykli procesora na potencjalnie krytyczną infrastrukturę biznesową może być bardzo wysoki, podobnie jak koszt zwiększonego zużycia energii przez serwery.

Botnet Smominru, jak się chronić?

Złośliwe oprogramowanie rozprzestrzenia się za pomocą exploita EthernalBlue opracowanego przez amerykańską agencję NSA. To tak samo jak ransomware WannaCry oraz robak WannaMine, o którym pisaliśmy dwa dni temu. Jak na razie zainfekowany komputer jest wykorzystywany do kopania Monero, ale niewykluczone, że operatorzy na jednej ze złośliwych domen zastąpią skrypt „górniczy” innym złośliwym oprogramowaniem.

Zarówno WannaMine, jak i zastosowane malware w botnecie Smomintru, mają kilak cech wspólnych. Pierwszą z nich jest sposób rozprzestrzeniania się przez podatność CVE-2017-0144 w protokole SMB, która została załatana przez Microsoft, ale niestety nie w każdym systemie wdrożona. Drugim wspólnym mianownikiem jest systemowy mechanizm WMI, do którego malware uzyskuje dostęp — potem uruchamia w systemie skrypty i komunikuje się z serwerem C&C. Botnety takie jak Smominru staną się coraz bardziej powszechniejsze. Udowodniono, że mogą przynosić bardzo wysokie zyski przy niskich kosztach własnych.

Aby się chronić przed infekcją ze strony exploita EthernalBlue, należy wyłączyć protokół SMB lub zadbać od odpowiednie zabezpieczenie, wliczając w to zainstalowanie aktualizacji bezpieczeństwa i ochronę punktów końcowych. W przypadku firm szczególnie przydatne jest wdrożenie kompleksowego produktu bezpieczeństwa, takiego jak UTM/NGFW, który na poziomie bramy sieciowej zabezpieczy stacje robocze i serwery przed automatycznymi atakami, takimi jak ten.