Dzięki współpracy G Data Polska oraz AVLab, jako jedni z pierwszych w Polsce przedstawiamy Wam nową, najbardziej rozbudowaną wersję przeznaczoną na rynek SOHO i dla użytkownika domowego – G Data Total Protection. Nowości jest sporo.

Rok 2014 pod względem zagrożeń jest wyjątkowy. Różnorodne odmiany malware, prawie nieograniczona pomysłowość cyberprzestępców, ilość ataków skierowanych w rynek mobilny i biznesowy biją wszelkie rekordy. Cyberprzestępcy stoją już nie jeden a dwa kroki przed producentami oprogramowania antywirusowgo. Nie ma takiego systemu, do którego nie dałoby się włamać, nie ma takiego zabezpieczenia, które chroniłoby przed wszystkimi odmianami zagrożeń, nie ma takich zasad bezpieczeństwa, które będą zawsze przestrzegane i nie ma takich aplikacji, w których prędzej czy później ktoś nie znajdzie luki.

Jeżeli ktoś na bieżąco śledzi poczynania vendorów ten wie, że rynek security-software w ostatnim czasie nie wprowadza już żadnych rewolucyjnych technologii antimalware / antiphishing (przynajmniej dla użytkownika domowego). Producenci w nowych wersjach programów na ten rok (z reguły oznaczonych numerem 2015) wprowadzają tylko kosmetyczne zmiany silnika antywirusowego lub przeprojektowują interfejs. Jak jest w przypadku jednego z liderów – G Daty?

Jest kilka mniejszych i większych zmian, wypunktujmy co dodano i co poprawiono

- Ochrona przed exploitami jest wzmocniona poprzez sprawdzanie aktualizacji systemu Windows (moduł Tuner dostępny jest tylko w wersji Total Protection) oraz podczas korzystania z oprogramowania firm trzecich wykorzystujących np. do prawidłowego działania Javę. Aktywna ochrona przed exploitami wykryje nieaktualną wersje Javy i powiadomi użytkownika o konieczności aktualizacji.

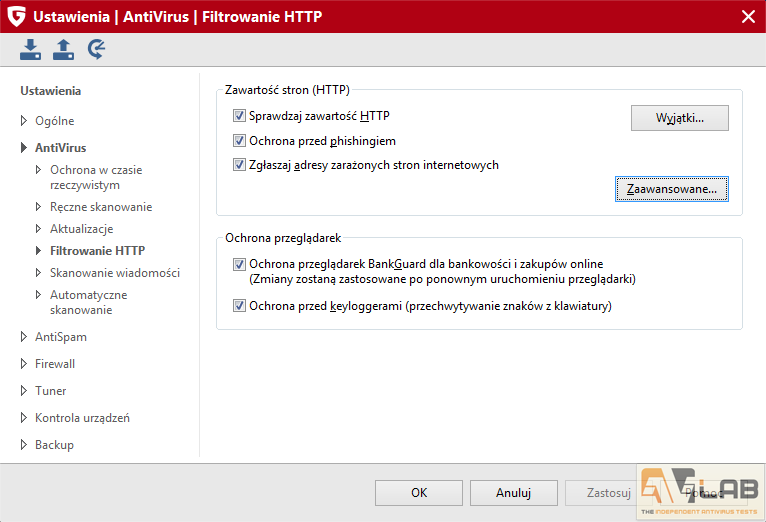

- Keylogger Protection – dodano ochronę poprawiającą bezpieczeństwo transakcji internetowych, która otrzymuje dostęp do sterowników klawiatury, by móc na bieżąco monitorować jej pracę i przeciwdziałać wykradaniu danych wprowadzanych za jej pomocą przez złosliwe oprogramowanie.

- Aktualizacja sygnatur OFFLINE – dla użytkowników z bardzo wolnym łączem internetowym lub tam gdzie wymogi nie pozwalają na podłączenie PC do sieci (import <-> eksport sygnatur).

- Kopia zapasowa w chmurze Dropbox / Google Drive / FTP / local (dla użytkowników, którzy kupili wersję najbardziej rozbudowaną – Total Protection).

LinkChecker – zintegrowany z Google, FB, Twitterem – dodatek skanujący protokół HTTPS i chroniący przed niebezpiecznymi przekierowaniamiInformacje o wersji BETA zawierały wzmiankę o tej technologii, jednakże LinkChecker nie jest jeszcze dostępny w nowych wersjach G Daty.- Szyfrowanie plików – Sejf (tylko dla wersji Total Protection).

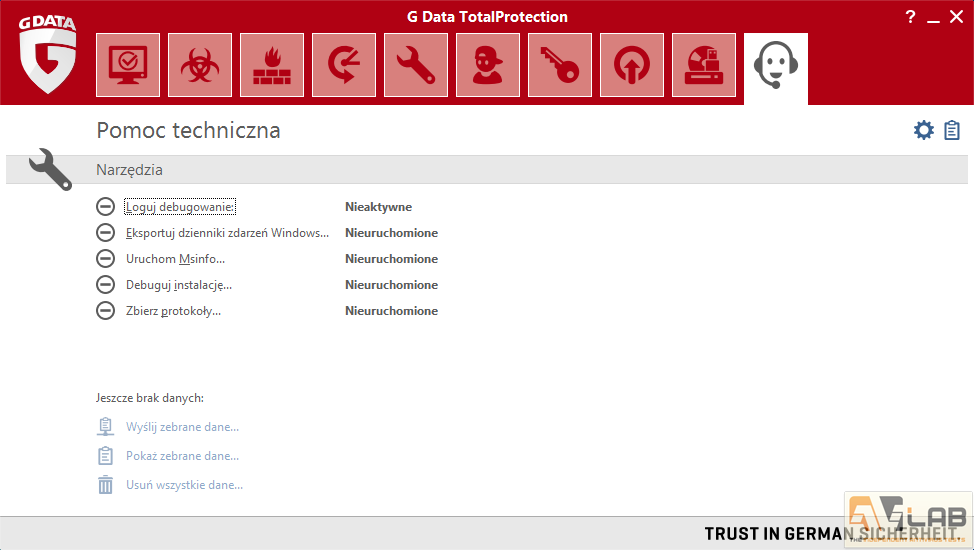

- Dodatkowe narzędzie wsparcia (tworzenie raportów z poziomu programu przekazywanych do pomocy technicznej) dla lepszej komunikacji z użytkownikiem. Ukryta pomoc techniczna – zbieranie logów NFO (aktywacja przez Ctrl+GG)

G Data w tym roku przygotowała garść innych nowości

- Od wersji tegorocznej G Data zmienia nomenklaturę swoich produktów. Zrezygnowali z członu „2015”, pozostaje tylko sama nazwa programu – G Data Total Protection, G Data Internet Security, G Data Antivirus (proszę zauważyć, że w nazwie zawierającej człony Total Protection, Internet Security występuje „spacja”. W wersji poprzedniej spacji nie było.

- Zmianom uległ wygląd produktu (nieznacznie)

- Zmienili brand hero ze znanego ludzika z tarczą na psa.

Zmiany mogą się wydawać dziwne, dlatego zapytaliśmy Roberta Dziemianko, specjalistę ds. marketingu G Daty, dlaczego obrali taką ścieżkę:

1. Dlaczego producent zdecydowal sie na zmianę nomenklatury i zrezygnował z dodawania daty „2015”?

Ochrona antywirusowa, firewall

Bez względu na wprowadzone zmiany, G Data nadal jest jednym z liderów w ochronie przed wirusami i szkodliwą zawartością na stronach internetowych. Słowa te mogą potwierdzić niezależne testy antywirusowe przeprowadzone przez angielski lab Virus Bulletin i niemiecki AV-Test. W testach proaktywnych oraz detekcji G Data zawsze była w ścisłej czołówce.

W kwestii silników antywirusowych nic się nie zmieniło. Program nadal korzysta od wersji 2014 z technologii Bitdefendera (silnik B) oraz własnego silnika (A). Całość jest zoptymalizowana w działaniu i połączona technologią opracowaną przez producenta pod nazwą CloseGap bazującą na najnowszych sygnaturach i proaktywnej ochronie jak BankGuard (który od wersji 2014 nie jest już dodatkiem do przeglądarki, ale integralnym modułem oprogramowania wspierającym także przeglądarkę Chrome), WebCloud, Firewall, MailCloud i ochronie behawioralnej (kontrola zachowania plików połączona z analizą w chmurze). CloseGap dzięki modułowej strukturze zapewnia wydajność i elastyczne reagowanie na najnowsze zagrożenia według geograficznej lokalizacji.

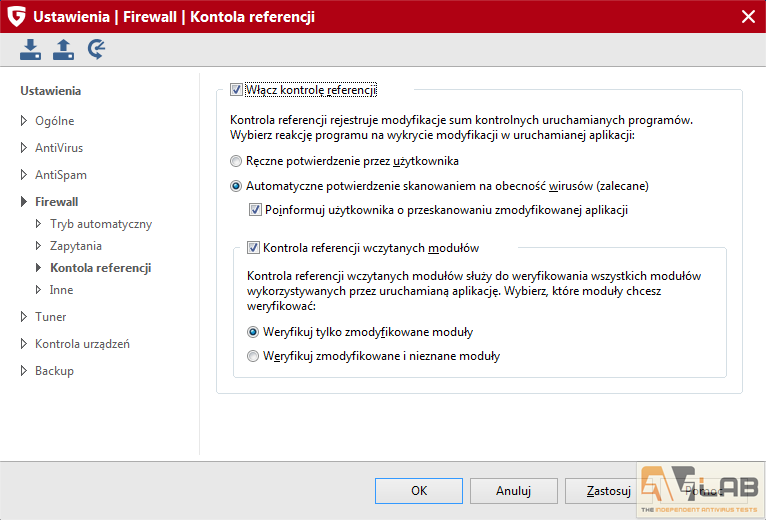

G Data od wielu lat ma jeden z najlepszych firewalli softwarowych dla użytkowników domowych i dla firm, który jest zaimplementowany w ich własnych produktach. Na najwyższych ustawieniach może działać jako automatyczny HIPS (Host Intrusion Prevention System), wystarczy włączyć Kontrolę Referencji, która nadzoruje sumy kontrolne uruchamianych programów.

Inne technologie ochrony

Tak rozbudowany pakiet jak G Data nie opiera swojej ochrony tylko na silniku antywirusowym. Do obrony przed phishingiem, spamem, spear-phishingiem, szkodliwym przekierowaniem używa technologii OutbreakShield do wykrywania i rejestrowania masowo wysyłanych wiadomości w czasie rzeczywistym, a także skanuje protokoły http/s podczas otwierania stron internetowych w celu wykrycia zagrożenia jeszcze przed wczytaniem się szkodliwych elementów.

G Data do ochrony klientów pocztowych korzysta z wcześniej wspomnianej technologii OutbreakShield oraz lingwistycznego algorytmu Bayesa. Nazwa algorytmu pochodzi od nazwiska angielskiego matematyka i teologa Thomasa Bayesa (1702-1761), który zajmował się między innymi rachunkiem prawdopodobieństwa.

Rozpoznawanie spamu w programie opiera się na metodach filtrowania słów kluczowych, które pozwalają na uczenie modułu antyspamowego w taki sposób, aby ten mógł rozpoznawać spam, prawdopodobny spam oraz czyste wiadomości.

Podczas uczenia, poszczególnym składnikom przydzielany jest odpowiedni współczynnik czystych wiadomości lub spamu. Gdy dostajemy wiadomość e-mail, antyspam skanuje ją przy użyciu algorytmu Bayesa, aby określić czy wiadomość jest spamem czy też nie. Komponent sumuje klasyfikatory każdego elementu spamu (czystej wiadomości) i oblicza jego współczynnik. Im większy współczynnik, tym wyższe prawdopodobieństwo, że wiadomość to spam.

Ponadto, program korzysta z dobrodziejstw serwerów RBL (Real-time Black List lub Real-Time Blackhole List), dzięki któremu możliwa jest identyfikacja i blokada adresów spamowych. Jeśli IP nadawcy znajdzie się w jakiejś kategorii na czarnej liście, połączenie zostanie przerwane. Inaczej, RBL zawiera adresy serwerów i stron, które przechowują informacje dotyczące spamerów.

Mały test wydajnościowy

Jak wiadomo, wybór programu antywirusowego zależy m.in od osobistych preferencji, dostępności niezbędnych funkcji, wpływu na obciążenie systemu, wyglądu interfejsu, ceny, łatwości użytkowania, kompatybilności, języka, wsparcia technicznego i innych czynników.

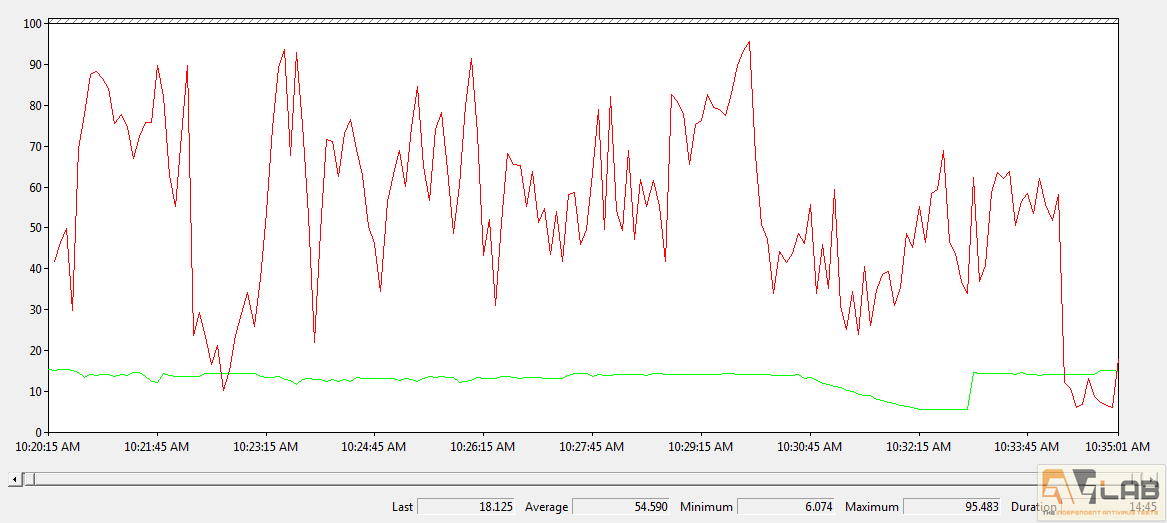

W przypadku G Daty o wykrywalność i skuteczność nigdy nie można było się martwić, dlatego postanowiliśmy sprawdzić tylko wydajność programu G Data Total Protection na maszynie wirtualnej wyposażonej w 2048 MB ramu DDR3 i procesor Athlon II X2 240 2,8 GHz. Analizując wyniki należy pamiętać, że wersja Total Protection jest najbardziej rozbudowaną i może potrzebować nieznacznie więcej zasobów do działania niż Internet Security lub Antivirus.

Aby sprawdzić zapotrzebowanie na pamięć ram i procesor wykorzystaliśmy do tego celu monitor wydajności wbudowany w system Windows 7 Ultimate x32 + SP1 z krytycznymi aktualizacjami na dzień 25 kwietnia. Wszystkie inne usługi takie jak Windows Update, wygaszacz ekranu zostały wyłączone, aby nie wpływały na wyniki testu.

Metodologia

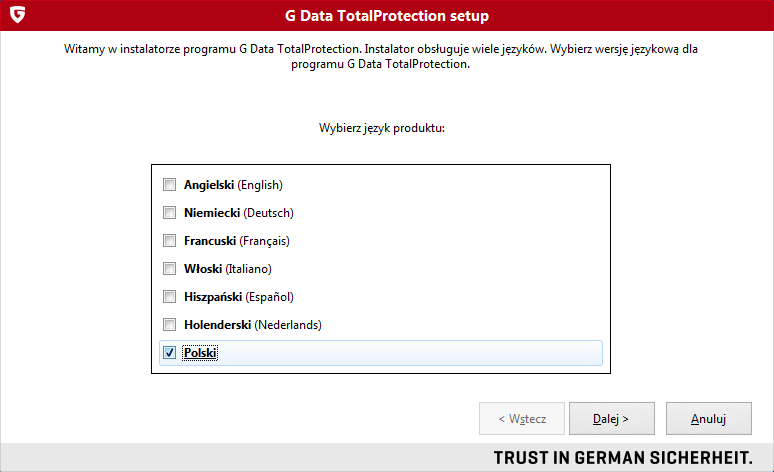

- Instalacja programu z domyślnymi ustawieniami.

- Aktualizacja bazy sygnatur oraz plików programu.

- Restart systemu.

- Sprawdzenie użycia CPU oraz RAM podczas spoczynku po 3 minutach bezczynności:

- Uruchomienie reguły monitora wydajności – proces trwał 5 minut.

- Skanowanie całego systemu. W tym samym czasie następuje sprawdzenie użycia pamięci RAM i CPU podczas skanowania poprzez uruchomienie reguły monitora wydajności – proces trwa do zakończenia skanowania.

- Sprawdzenie ilości procesów.

- Sprawdzenie wagi programu.

Jak obliczaliśmy wyniki?

Spoczynek

System z AV [ MB ] – System bez AV [ MB ] = G Data Total Protection [ MB ]

Pomiary powtórzyliśmy 5x i wyciągaliśmy z nich średnią.

System z AV [ 470 MB ] – System bez AV [ 427 MB ] = G Data Total Protection spoczynek [ 43 MB ]

Skanowanie

System z AV skanowanie [ 818 MB ] – system z AV spoczynek [ 470 MB ] = G Data Total Protection skanowanie [ 348 MB ]

Kilka ważnych zasad, o których należy pamiętać

Zasada równości

W testach porównawczych, wszystkie programy powinny być poddawane testom na tej samej maszynie. System operacyjny oraz zainstalowane oprogramowanie powinny być takie same. Tworzenie obrazów systemu/partycji jest dobrym sposobem na odwzorowanie identycznych warunków testowania. Automatyczna aktualizacja systemu powinna być wyłączona w większości przypadków. Proces aktualizacji może wpływać na badania i wynikające z tego zmiany w systemie mogą prowadzić do znaczących różnic.

Dlatego jeśli chcesz porównać wynik osiągnięty przez G Datę w tym teście z innymi vendorami, musisz użyć identycznego sprzętu i programów.

Odpowiednia metodologia

Wszystkie pomiary wydajności powinny być testowane na „czystych” plikach. Testowanie szybkości skanowania zainfekowanych próbek może być interesujące, a nawet bardzo specyficzne, ale takie przypadki są niezwykle rzadkie a większość użytkowników nie posiada setek czy tysięcy zainfekowanych plików na swoim dysku. Ustawienia programu powinny odzwierciedlać najbardziej powszechną konfiguracją w świecie rzeczywistym. W większości przypadków rozwiązaniem najbardziej odpowiednim są ustawienia domyślne.

Aktualizacje

Produkty powinny być w pełni zaktualizowane przed rozpoczęciem testów wydajności (zalecenia AMTSO), jako że niektóre produkty mogą początkowo zainstalować się z nieaktualnymi plikami programu, co może wpłynąć na wyniki testu.

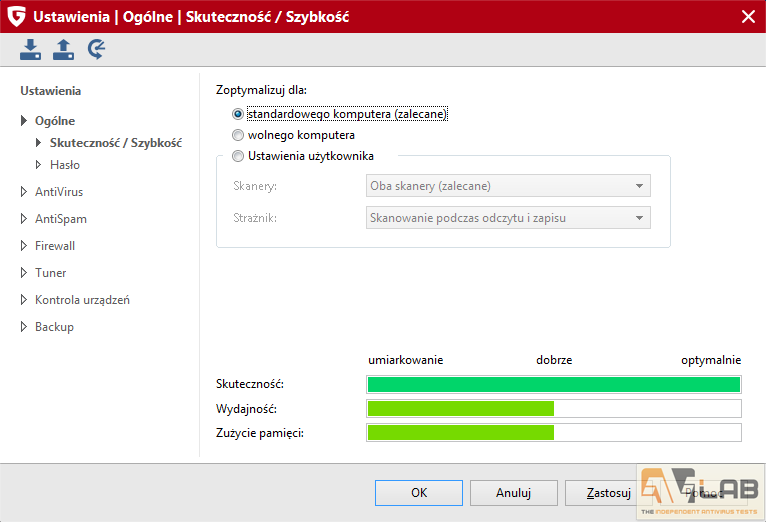

Na koniec warto dodać, że G Data umożliwia dostosowanie potrzebnych do ochrony zasobów do mocy obliczeniowej komputera. Jeśli Twój sprzęt nie jest zbyt szybki, zoptymalizuj konfigurację jednym kliknięciem (jak wyżej na screenie) lub skorzystaj z porad producenta.

Zalety

- Bardzo dobra ochrona antywirusowa na najwyższym poziomie

- Bardzo skuteczna automatyczna lub interaktywna (do wyboru) zapora sieciowa

- Stosunkowe niskie zapotrzebowanie na zasoby

- Wspierający ochronę moduł TUNE do optymalizacji komputera i automatycznych aktualizacji łat bezpieczeństwa

- Wbudowany antyspam z technologią RBL oraz filtrowanie treści wg lingwistycznego algorytmu Bayesa

- Kontrola rodzicielska

- Menadżer autostartu

- Szyfrowanie i sejf plików

- Kontrola urządzeń USB

- Pomoc techniczna w ojczystym języku

Wady

- nie stwierdzono