Co wspólnego mają ze sobą mega skuteczna taktyka wodopoju (ang. watering hole) z chińskimi obywatelami? Okazuje się, że bardzo wiele. Badacze Eddie Lee i Jaime Blasco z AlienVault niejednoznacznie wskazują na Państwo Środka i donoszą, że od października 2013 roku stało ono za szpiegowaniem własnych obywateli, organizacji pozarządowych, a w szczególności rdzennej populacji Uyghur – tureckiej grupy etnicznej osiedlonej w środkowo-zachodnich Chinach w regionie Xinjiang.

Zdaniem Eddie’go Lee i Jaime’go Blasco z AlienVault oraz samego Sumayah’a Alrwais’a – studenta z Indiana University, który poinformował o tym incydencie RSA Labs, władze Chin wykorzystywały pewne zaawansowane techniki inżynierii społecznej oraz podatności w popularnych aplikacjach Internet Explorer, Java i Flash do szpiegowania własnych obywateli.

Wewnętrzny wróg

Władze Chińskiej Republiki Ludowej nie od wczoraj tłumią wszelką konkurencję oraz każdą „inność” u samego zarodka. Zamykają się na zachodnie oprogramowanie oraz rozwiązania technologiczne w nadziei, że rywalizujące z nimi rządy obcych państw grają nie fair i instalują we własnych produktach backdoory umożliwiając sobie zbieranie informacji, które mogłyby mieć decydujący wpływ na bezpieczeństwo i niezależność rdzennych interesów. Okazuje się także, że w imię „jedności” narodowe, kulturowej, technologicznej i przemysłowej są gotowi szpiegować własnych obywateli – no ale przecież nie są w tym odosobnieni.

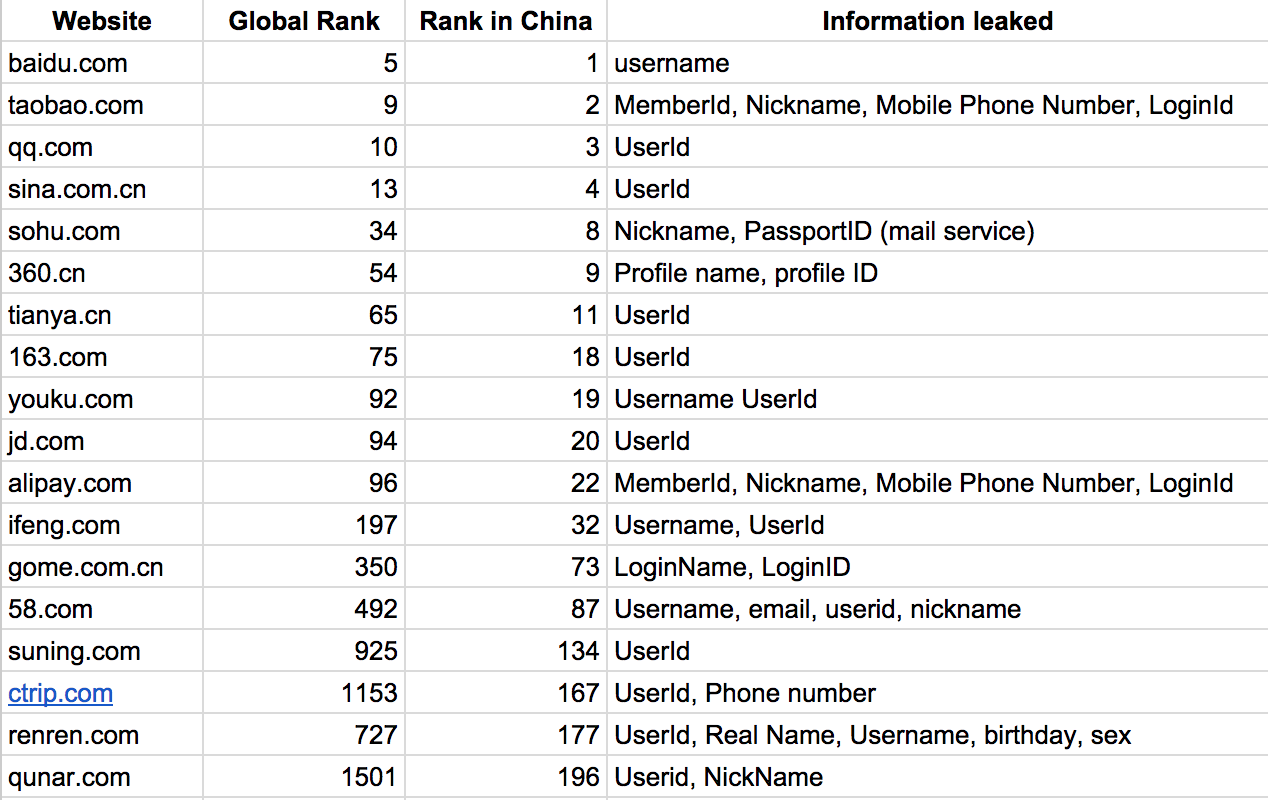

A szpiegowani byli nie tylko Uyghurowie, ale także mahometanie, osoby trzecie zainteresowane tematyką islamu oraz przypadkowi internauci odwiedzający najpopularniejsze serwisy internetowe w Chinach – patrz poniższa tabela.

Atakujący by pozyskać informacje o obywatelach oraz organizacjach pozarządowych – nawet tych, którzy wykorzystywali do łączenia się z siecią TOR-a lub VPN-a, stosowali taktykę wodopoju (ang. watering hole), która w 2012 roku została po raz pierwszy zidentyfikowana przez RSA Security LLC. Taktyka ta polega na zaatakowaniu konkretnej grupy, organizacji, branży, regionu i składa się z trzech faz:

- Atakujący mają na celu odgadnięcie lub zaobserwowanie, z których stron internetowych często korzysta dana grupa,

- Następnie infekują takie strony złośliwą zawartością,

- W efekcie, niektóre cele zostaną w końcu zainfekowane.

- Taktyka wodopoju sprawia, że nawet grupy, które są odporne na spear phishing i pharming zostaną w końcu zinfiltrowane.

Atakujący modyfikowali zawartość wyżej przedstawionych stron internetowych wstrzykując złośliwą ramkę (iframe) lub kod JavaScript, który pobierany był ze złośliwego serwera i omijał reguły bezpieczeństwa SOP (same origin policy) Internet Explorera. Wykorzystując zapytania JSONP atakujący przechwytywali sesje zalogowanego użytkownika z różnych serwisów i przekazywali je do zdalnego serwera. Zastosowanie tej metody było możliwe, ponieważ JSONP w odróżnieniu od JSON pozwala przekazać z innego serwera dane poprzez kod JavaScript.

Z przeprowadzonej analizy badaczom udało się ustalić jakie informacje pozyskiwano, a były to m.in: nazwiska ofiar, ich adresy pocztowe, płeć, daty urodzin i numery telefonów.