Bitdefender opublikował raport z ankiety przeprowadzonej w listopadzie 2015 roku wśród 3009 internautów z USA, Francji, Niemiec, Danii, Wielkiej Brytanii oraz Rumunii, w którym zostały poruszone kwestie wirusów z rodziny ransomware i krypto-ransomware– szkodników, które szyfrują pliki i żądają okupu za odzyskanie danych. Firma Bitdefender dostarczająca produkty do kompleksowej ochrony komputerów indywidualnych oraz stacji roboczych, a także urządzeń mobilnych, szacuje, że w 2015 roku ransomware spowodowało straty sięgające 350 milionów dolarów.

Kluczowe wnioski z ankiety to:

- 50 procent ankietowanych osób nie wie, czym są zagrożenia z rodziny ransomware.

- Nawet połowa respondentów jest gotowa zapłacić do 500 dolarów za możliwość odszyfrowania plików.

- Najważniejsze dla użytkowników są osobiste dokumenty i widnieją na pierwszej pozycji na liście „najcenniejszych” danych dla zwykłych obywateli danego kraju.

- Użytkownicy z Wielkiej Brytanii i Rumunii są skłonni płacić najwięcej za odzyskanie plików.

- W 2015 roku użytkownicy ze Stanów Zjednoczone byli głównymi ofiarami krypto-ransomware.

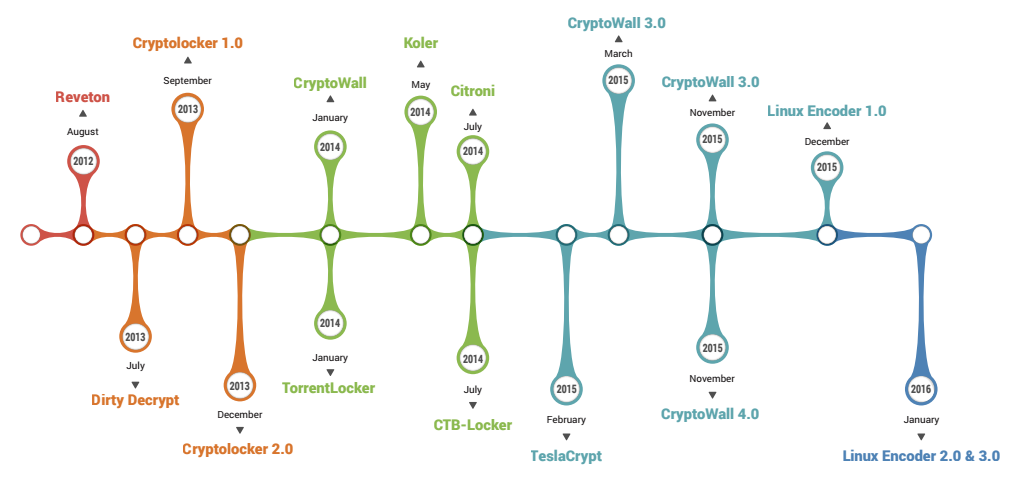

Pod jednym względem raport Bitdefendera jest nietypowy. Producent wyjaśnia – co nie często się zdarza, że istnieje pewna niewielka różnica (jednak istotna) pomiędzy ransomware a krypto-ransomware. Szkodniki należące do tej pierwszej rodziny blokują dostęp do urządzenia, ale nie szyfrują plików. Obecnie są one już niewykorzystywane przez cyberprzestępców. Stosunkowo łatwo je usunąć odzyskując dostęp do komputera lub urządzenia mobilnego. Możliwości ransomware zostały wzbogacone o szyfrowanie plików, stąd nazwa krypto-ransomware.

W jaki sposób rozprzestrzenia się krypto-ransomware?

Głównie poprzez spam z użyciem socjotechniki, bezpośrednio poprzez atak drive-by download na skutek wejścia na złośliwą stronę internetową lub poprzez botnety i trojany RAT.

Po zainfekowaniu komputera najnowsze wersje krypto-ransomware (np. TeslaCrypt 3.0, CryptoLocker 3.0) przy użyciu algorytmu DGA łączy się z losowo wygenerowaną domeną, z której pobiera klucz publiczny wygenerowany za pomocą algorytmu RSA o długości klucza 2048 bitów (RSA-2048) i szyfruje nim pliki. Zaszyfrowane dane są ponownie szyfrowane algorytmem AES o długości klucza 256 bitów (AES-256). Po przeprowadzeniu całej operacji zostaje wyświetlony komunikat z instrukcją, w jaki sposób odzyskać dane.

Jak się chronić?

Oczywiście, nie ma jednej skutecznej metody na ochronę przed takimi szkodnikami. Krypto-ransomware najczęściej rozprzestrzeniane jest poprzez spam generowany z pomocą komputerów zombie podłączonych do szkodliwej sieci botnet. Dlatego największy nacisk należy kłaść na ochronę właśnie tego wektora infekcji. Dobrze byłoby, aby ci bardziej zaawansowani użytkownicy wytłumaczyli swojej rodzinie oraz przyjaciołom, w jaki sposób przestępcy wykorzystują ich naiwność i jakie zagrożenia czyhają na nich w załącznikach oraz pod postacią zamaskowanego hiperłącza.