Firma Hacking Team zajmująca się cyberbezpieczeństwem i tworzeniem narzędzi do inwigilowania i hackowania na zlecenie, sama padła ofiarą ataku, na skutek którego do sieci dostało się aż 400GB danych kompromitujących rządy i służby specjalne wielu państw, w tym także ABW, SKW i CBŚ oraz funkcjonariusza Komendy Głównej Policji, którego korespondencja z Hacking Team’em urwała się w pewnym momencie. Wśród danych, które ujrzały światło dzienne znalazły się faktury, umowy, kody źródłowe wykorzystywanych narzędzi, malware, exploitów i archiwum korespondencyjne skrzynek pocztowych.

Historia firmy Hacking Team zaczęła się od stworzenia w roku 2001 przez dwóch włoskich informatyków pakietu Ettercap, służącego do przeprowadzania ataków MiTM. Wkrótce zgłosiły się do nich włoskie służby specjalne, które szukały metody podsłuchiwania komputerów podejrzanych. Dzisiaj Hacking Team oferuje rządom całego świata komercyjne konie trojańskie, wykorzystywane do podsłuchiwania obywateli. Niedawno odkryto także, że niektóre serwery firmy mogły być zlokalizowane w Polsce. – Zaufana Trzecia Strona.

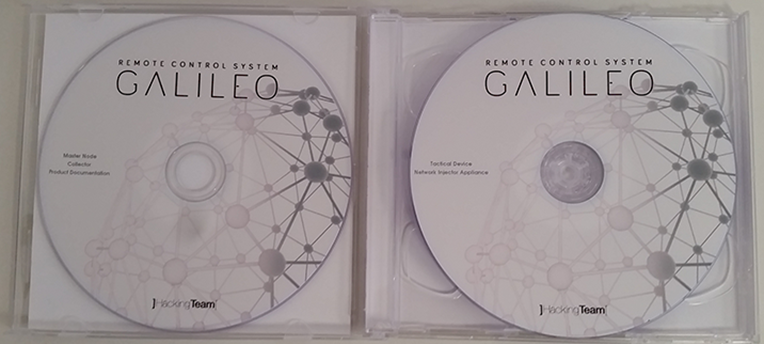

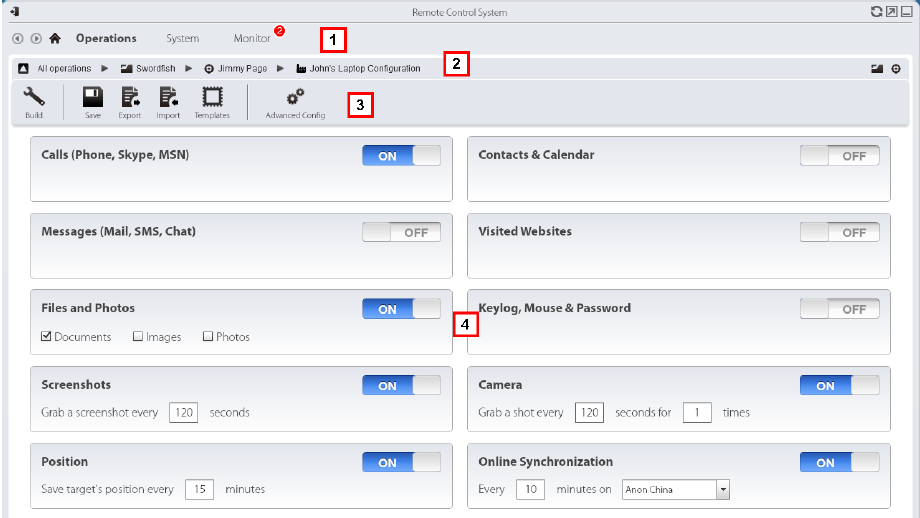

Hacking Team udostępniał zainteresowanym stworzone przez siebie autorskie narzędzie Remote Control System, które służy do zbierania danych i informacji z zainfekowanych urządzeń. Umożliwia ono także:

- zachować anonimowość podczas zbierania danych,

- monitorowanie ruchu sieciowego,

- aktualizację produktu,

- oraz wiele więcej

Oprogramowanie z zainfekowanych urządzeń ofiary przekazuje do serwera RCS informacje i dane takie jak: pliki, które ofiara otworzyła, dane z portali społecznościowych, książkę adresową, kontakty, kalendarz, połączenia (GSM, Skype, VoIP), czaty (WhatsApp, Viber, Skype, BBM), informacje skopiowane do schowka, dane o urządzeniu (w tym system plików), wiadomości e-mail, dane z serwisów Dropbox i Google Drive, odwiedzane strony www, nagrania z mikrofonu, zdjęcia z kamery, kliknięcia myszką, wprowadzane za pomocą klawiatury informacje (keylogger), informacje odnośnie portfela kryptowaluty, np. Bitcoin, loginy i hasła, pozycję geograficzną ofiary (za pomocą GPS, Cell-ID lub WiFi), wydrukowane przez nią strony oraz zrzuty ekranowe. – zawszeczujni.blogspot.com

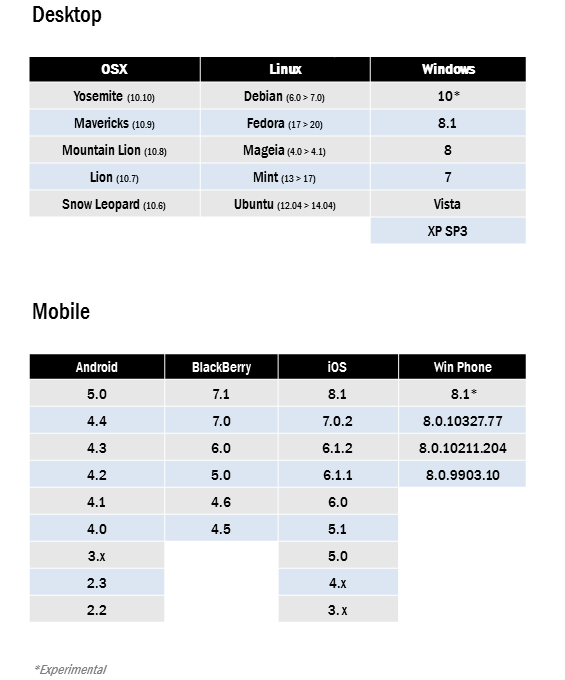

Remote Control System może zaatakować następujące platformy:

Więcej szczegółów o systemie RCA na zawszeczujni.blogspot.com – GALILEO Remote Control System – analiza narzędzi z wycieku Hacking Team

W marcu 2014 roku Helsińska Fundacja Praw Człowieka poprosiła o udostępnienie informacji, czy CBA i ABW posługują się oprogramowaniem RCS. CBA odmówiło udzielenia odpowiedzi, zasłaniając się ustawą o ochronie informacji niejawnych; z kolei ABW zaprzeczyła, jakoby używało RCS. – Check Point

Narzędzia do wykrywania trojanów opracowanych przez Hacking Team

W odpowiedzi na Remote Control System powstało darmowe narzędzie MILANO, którego zadaniem jest wykrycie złośliwego oprogramowania tworzonego przez firmę Hacking Team. Eksperci z Rook Security przenalizowali dane umieszczone na Githubie, z których ponad 312 plików jest podejrzewanych o szkodliwą działalność w systemie.

Najnowsza wersja narzędzia MILANO 1.1 pozwala przeskanować cały dysk twardy w poszukiwaniu poznanych podczas analizy przez Rook Security plików lub bibliotek DLL, które są częścią szkodliwego oprogramowania wstrzykniętego na komputer ofiary za pomocą Remote Control System. Rook Security obiecuje, że pojawią się kolejne wersje narzędzia MILANO uzupełnione o kolejne hashe plików.

Specjaliści z Rook Security oczekują także, że producenci antywirusów oznaczą przeanalizowane przez nich pliki jako niebezpieczne i dodadzą ich sumy kontrolne lub metadane do bazy wirusów.

Narzędzie dostępne jest do pobrania pod linkiem: https://www.rooksecurity.com/wp-content/uploads/2015/07/Package_1.1.zip – w archiwum znajduje się plik PDF z przeprowadzonej analizy plików.

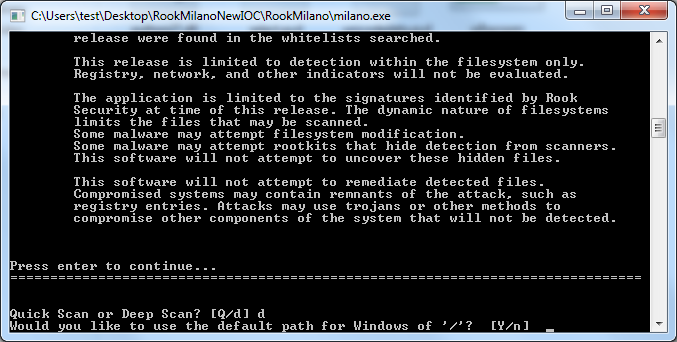

Aby przeskanować system w poszukiwaniu szkodliwego oprogramowania Hacking Team wystarczy uruchomić plik wykonywalny milano.exe.

W kolejny kroku wybrać skanowanie pełne lub szybkie Q/D i domyślną ścieżkę systemy Windows.

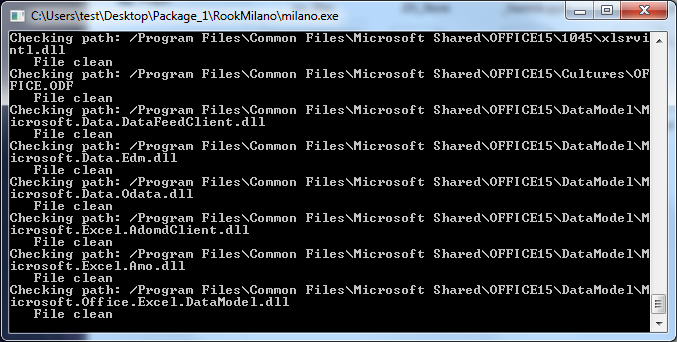

Poczekać na wynik skanowania.

Prewencyjnie warto też przeskanować system narzędziem DETEKT, które zostało opracowane przez Amnesty International, Digitale Gesellschaft, Electronic Frontier Foundation oraz Privacy International. Podstawowym zamierzeniem twórców było zwiększenie świadomości cyberszpiegowania ze strony instytucji państwowych w szczególności wśród dziennikarzy, działaczy organizacji pozarządowych ale także zwykłych użytkowników. Narzędzie o bardzo ograniczonych możliwościach przeznaczone jest do wykrywania jedynie kilku rodzin złośliwych programów szpiegujących o rządowym rodowodzie i pochodzeniu. Mimo wszystko warto go uruchomić.

DETEKT dostępny jest do pobrania na stronie: https://resistsurveillance.org/index.html

Z kolei więcej informacji o tym narzędziu w artykule pt. ”DETEKT – narzędzie do wykrywania rządowych Trojanów”.