Eksperci z firmy antywirusowej G Data wykryli nową metodę ukrywania kodu w pliku, który na pierwszy rzut oka wygląda na uszkodzony.

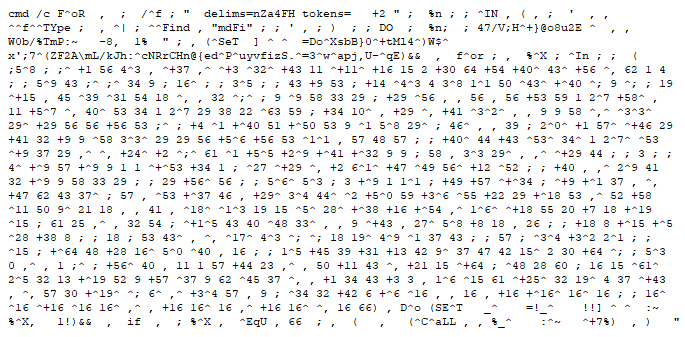

Po zidentyfikowaniu i przebadaniu pierwszych downloaderów złośliwego oprogramowania zauważono, że do zaciemnienia kodu użyto niestosowanej dotąd metody. Komendy batch i powershell zostały zobfuskowane w taki sposób, by na pierwszy rzut oka nie były do zidentyfikowania nawet przez doświadczonych analityków.

Sascha Curylo z firmy G Data twierdzi, że do tej pory nie natknęli się na takie złośliwe oprogramowanie, które ukrywałoby w ten sposób swoje prawdziwe zamiary. Analiza wykazała, że niepoprawnie wyodrębniony plik na pierwszy rzut oka przypomina losowy ciąg znaków zawierający spacje, przecinki oraz inne znaki.

Tak naprawdę downloader korzysta z nowej „metody” DOSfuskacji (termin został po raz pierwszy użyty na konferencji Black Hat Asia 2018 przez pracownika FireEye) — autor malware do stworzenia sekwencji komend z pojedynczych liter wykorzystuje substringi i liczby. Do tej pory jednak nie wykryto przykładu złośliwego oprogramowania, który wykorzystywałoby tę metodę do przeprowadzania aktywnych ataków. Aż do teraz.

Próbka analizowana przez firmę G Data została przesłana przez klienta pod nazwą Rechnung-Details-DBH[przypadkowa sekwencja liczb].doc i nie jest pojedynczym przypadkiem — co widać na VirusTotal. Na świecie (głównie w Europie) pochwycono kilka próbek, które były hostowane m.in. na polskich zhackowanych stronach internetowych.

Po uruchomieniu złośliwego dokumentu infekcja przebiega standardowo:

- Plik Word tworzy makro zawierające zaciemniony kod.

- Makro uruchamia zaciemniony kod batch.

- Batch uruchamia kod pobierania pliku w powershell.

- Pobrany downloader o nazwie Emotet zostaje użyty do różnych celów: początkowo Emotet wykorzystywany był jako trojan, ale z czasem przekształcił się w downloader modułowy oraz wykradający informacje.

Faktyczny payload zastosowany w tym ataku to Trickbot, czyli inny przykład złośliwego oprogramowania, który odpowiada głównie za ataki na systemy bankowości internetowej.

Dodatkowe IoC:

SHA256: 880dbab81729e3cd7cd1bd64023de55f2a6ac4e0d08ebbf2b30722d06933c8a8 MD5: 41ce357e792fdbc426609aa1dbc8416a

Aby skutecznie chronić się przed trojanami bankowymi oraz zaprezentowanym atakiem, wystarczy zapoznać się z naszym poradnikiem zabezpieczania komputerów i zastosować się do wskazówek.