Temat trojanów bankowych powraca na główne strony AVLab co kilka miesięcy. Tym razem za sprawą Orange CERT Polska, który ostrzega przed phishingiem z domen @orange.pl, @neostrada.pl i @ibb.waw.pl.

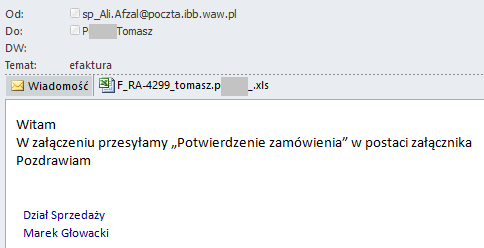

„Tradycyjnie”, w załączeniu znajduje plik pakietu Office, który przez filtry antyspamowe serwerów pocztowych nie jest weryfikowany pod kątem makrowirusów. Przestępcy, aby zachęcić do otworzenia załączonego potwierdzenia zamówienia, faktury lub czegokolwiek innego, muszą wzbudzić u odbiorców zainteresowanie. Najprościej zrobić to za pomocą wiadomości w stylu „w załączeniu przesyłamy potwierdzenia zamówienia w postaci załącznika”. W tym przypadku nazwa załączonego złośliwego dokumentu jest „spersonalizowana” — skrypt wysyłający te wiadomości pobiera nazwę użytkownika z pola odbiorcy, do którego ma zostać wysłana wiadomość. Orange CERT Polska zwraca uwagę, że nie mamy tu do czynienia z wyciekiem adresów e-mail.

Niezależnie od nazwy załącznika, procedura wygląda zawsze tak samo: złośliwy dokument zawiera polecenia makro, które dopiero po ręcznej aktywacji przez użytkownika uruchamiają niebezpieczny kod, który pobiera i instaluje malware Nymaim — złośliwe oprogramowanie wyspecjalizowane w kradzieży loginów i haseł do serwisów bankowości elektronicznej.

Trojan Nymaim (od 2013 roku wykorzystywany głównie jako dropper dla ransomware TorrentLocker) powstał w oparciu o kod źródłowy innego szkodliwego programu (Gozi). Początkowo zapewniał cyberprzestępcom zdalny dostęp do komputerów PC. Później po przekształceniu, jako trojan bankowy, został sklasyfikowany przez badaczy bezpieczeństwa w rankingu TOP-10 najpopularniejszych szkodliwych programów finansowych.

Po długiej przerwie malware powraca do Polski, stanowiąc potencjalne zagrożenie dla ponad 200 polskich banków (kilkanaście większych banków, w tym banków spółdzielczych).

Trojan bankowy Nymaim jest w stanie podmienić fragment strony banku lub dodać nowe pola (webinject), a także wstrzyknąć kod javascript (np. jako odwołanie do zewnętrznej strony). W poprzednich wersjach spotykano opcjonalny moduł bot_proxy, który próbuje otwierać porty na routerze przy pomocy protokołu UPNP i odpowiada za komunikację w botnecie przez P2P.

Aby trojan zdołał wykraść pieniądze z konta ofiary, potrzebuje przechwycić jednorazowe kody dostępu lub kody SMS. Może to zrobić metodą „webinject”, wstrzykując w kod źródłowy strony dodatkowe pole w formularzu potwierdzającym przelew, i to w zupełnie innym miejscu, niż jest do tego przyzwyczajony klient banku, np. pod przykrywką dodatkowej autoryzacji. Trojan potrafi wykonać przelew na zdefiniowane konto, albo dodać słupa-odbiorcę do przelewów zdefiniowanych, po odpowiednim ustawieniu nie wymagają potwierdzania kodem SMS.

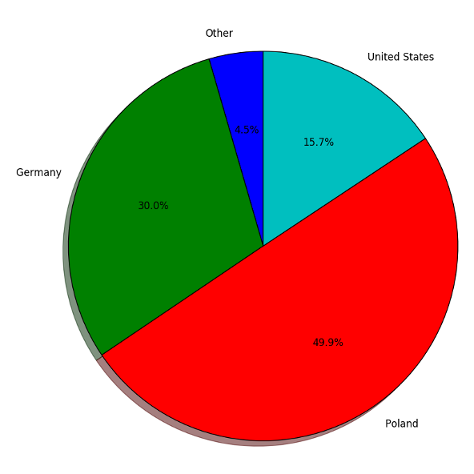

Możliwe, że nowa kampania z trojanem bankowym Nymaim będzie tak samo popularna, jak poprzednia, kiedy badacze z CERT Polska wykryli największą aktywność trojana właśnie w naszym kraju — było to około 50% wszystkich zaobserwowanych węzłów botnetu.

Przestrzegamy Czytelników, aby zwracali uwagę na to, co otwierają. To prawda, że Microsoft Office oraz LibreOffice już nie uruchamia automatycznie załączonych makr, ale ostrożności nigdy za wiele. Takie sytuacje są szczególnie niebezpieczne na stanowiskach roboczych, wymagających częstego obcowania z dokumentacją i fakturami. Odpowiednia ochrona w postaci blokowania makrowirusów, blokowania wychodzących połączeń sieciowych dla plików korzystających z linii poleceń (powershell, cmd, wscript, cscript i innych) lub uruchamiania takich załączników w piaskownicy, to dla ochrony systemu przed szkodliwym oprogramowaniem absolutne minimum.