Już niedługo Mistrzostwa Świata 2018 w piłce nożnej. Cyberprzestępcy zintensyfikują działania wymierzone przeciwko kibicom futbolu. Kunsztowne strony internetowe do złudzenia przypinające autentyczne domeny imprezy będą się podszywać pod znane marki sponsorów i próbować nakłonić do podawania finansowych danych. Na szczęście internauci nie pozostaną przestępcom dłużni — nie będą nabierać się na tanie sztuczki phishingowe, a o złudnym bezpieczeństwie na stronach z „zieloną kłódką” każdy będzie pamiętał. Domeny phishingowe wycelowane w użytkowników smartfonów i tabletów będzie można od razu rozpoznać. Odsyłacze na fałszywych stronach będą przekierowywać do wydrukowania prawdziwego biletu za 30% ceny, a trojany bankowe na Androida nie będą ukrywane w aplikacjach podszywających się pod oficjalnych partnerów imprezy.

To oczywiście marzenia ściętej głowy, ponieważ tak naprawdę protokół HTTPS gwarantuje tylko iluzoryczne bezpieczeństwo. Domeny internetowe mogą być bardzo trudne do rozpoznania w zastosowaniu z Punycode. Trojany bankowe podszywające się pod legalne aplikacje partnerów i sponsorów będą wyrastać jak grzyby po deszczu, a niezaktualizowane i niezabezpieczone systemy operacyjne ujawnią całą komunikację sieciową.

Na szczęście nikt nie musi wpadać w panikę, ponieważ razem z producentem oprogramowania ochronnego G DATA, partnerem akcji „Poradnik kibica: Wszystko co musisz wiedzieć o bezpieczeństwie podczas MŚ 2018”, przygotowaliśmy konkurs, rabat na antywirusy oraz cenne wskazówki przyczyniające się do skutecznego zabezpieczenia urządzeń przed atakami i szkodliwym oprogramowaniem wykorzystującym prestiż sportowej imprezy Mistrzostw Świata 2018.

Poradnik skierowany jest do kibicujących stacjonarnie oraz do fanów wybierających się do Rosji, którym przyjdzie obserwować — i jeśli się uda — nawet świętować sukcesy narodowej kadry.

Każdy w zależności od sytuacji nosi ze sobą jakieś urządzenie (smartfon, tablet, laptop), dlatego poradnik porusza tematy ważne i nie zawsze oczywiste. Na przykład:

- Jakim oprogramowaniem zabezpieczyć urządzenie mobilne?

- W jaki sposób zwiększyć ochronę mobilnych płatności?

- Co zrobić w przypadku kradzieży smartfona?

- Jak zwiększyć bezpieczeństwo i zaszyfrować komunikację sieciową?

- Jak się przygotować do Mistrzostw Świata 2018 w piłce nożnej od strony technologicznej?

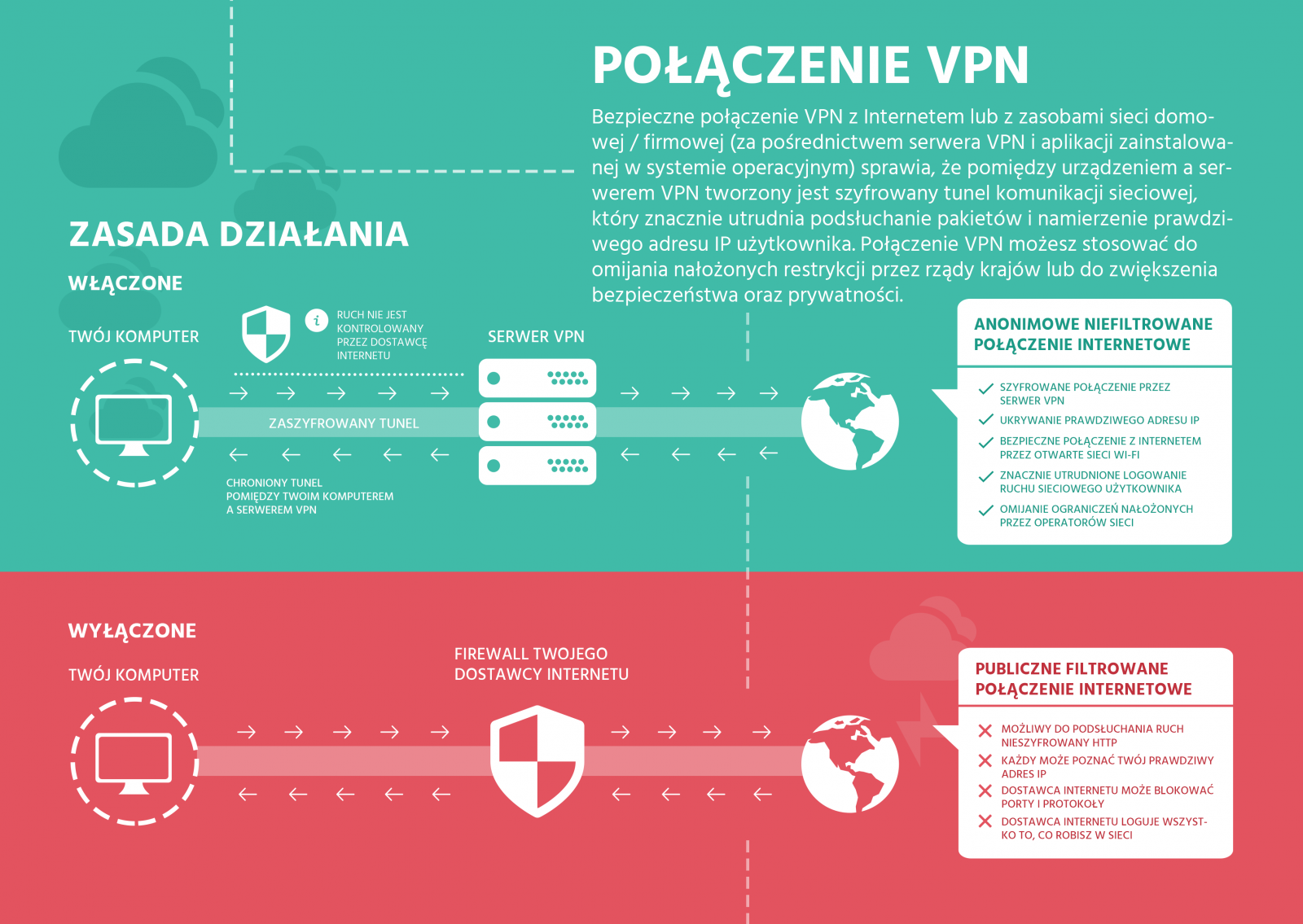

Najważniejsze to zainstalować VPN

Dycha za VPN to niewielka cena za wystawienie się na potencjalny atak podsłuchania komunikacji. Owe przypadki nie należą do rzadkości. Będą intensyfikowane w nadchodzących tygodniach. Dla przestępcy taka inwestycja będzie niewspółmiernie niska do korzyści wynikających ze skutecznego przeprowadzenia ataku. No i nie zapominajmy o podatności KRACK — nawet jeżeli urządzenie będzie łączyć się z zabezpieczoną siecią W-Fi, to zweryfikowanie odporności access pointa na atak będzie niemożliwe bez specjalistycznego oprogramowania.

KRACK może być użyty do podsłuchania pakietów przesyłanych przez urządzenie korzystające z internetu poprzez sieć WPA2 bez konieczności znajomości hasła do sieci, ale nie może być użyty na stronach nieszyfrowanych w domyślnej implementacji. Komunikację HTTPS też da się podsłuchać (ssltrip), dlatego najlepsze zabezpieczenie na tym poziomie zapewnia VPN. Tunelowanie zaszyfruje cały ruch sieciowy pomiędzy podatnym urządzeniem na KRACK a punktem dostępowym. I zadziała to w obie strony — jeżeli urządzenie końcowe lub punkt dostępu będą zaktualizowane, to komunikacji nie da się podsłuchać. Dlatego tak ważne jest, aby instalować łatki bezpieczeństwa. W normalnych sytuacjach nigdy nie będziemy mieć pewności czy smartfon lub tablet jest odporny na KRACK, dlatego instalacja VPN-a to pierwszy krok do ochrony urządzenia.

VPN zabezpieczy właściciela urządzenia przed nieostrożnością lub nieroztropnością podczas logowania się do usług internetowych.

W dalszej części poradnika wyjaśniamy w jaki sposób podnieść ogólne bezpieczeństwo urządzenia oraz jak utrudnić życie cyberprzestępcom w kradzieży danych z dysków i serwisów internetowych. Mamy nadzieję, że każdy znajdzie coś dla siebie. W razie pytań pozostajemy w komentarzach do dyspozycji.

Poradnik bezpieczeństwa

1. Poważnie rozważ zakup aplikacji VPN z planem na korzystanie bez ograniczeń z pasma tunelowania na kilku urządzeniach w jednym czasie i bez przechowywania logów po stronie dostawcy. Dzięki aplikacji NordVPN zaszyfrujesz cały ruch wychodzący z telefonu (a nie jedynie z przeglądarki), więc zwiększysz nie tylko bezpieczeństwo, ale będąc w Rosji ominiesz cenzurę nałożoną na zachodnie strony internetowe i usługi. Pamiętaj, że VPN-y dla przeglądarek szyfrują wyłącznie ruch na protokołach HTTP i HTTPS, dlatego np. wbudowany VPN w przeglądarkę Opera jest ograniczony technologicznie, a dostawcy serwerów DNS będą mogli odczytać domeny z jakimi się łączysz. Pamiętaj, że nie instalujesz aplikacji VPN po to, aby być anonimowym. Protokół VPN nie powstał z myślą o anonimowości, ale o bezpieczeństwie, w tym służy do omijania restrykcji nałożonych przez dyktaturę.

2. Unikaj łączenia się z siecią otwartą. Teoretycznie łącząc się przez VPN z siecią niezabezpieczoną, komunikacja pomiędzy urządzeniem a punktem bezprzewodowym jest szyfrowana, ale lepiej nie kusić losu. Okazuje się, że niektóre aplikacje VPN nie robią tego do czego zostały zaprogramowane.

3. Łącz się z internetem poprzez sieć operatora komórkowego. W ten sposób unikniesz wszystkich ataków na sieć Wi-Fi.

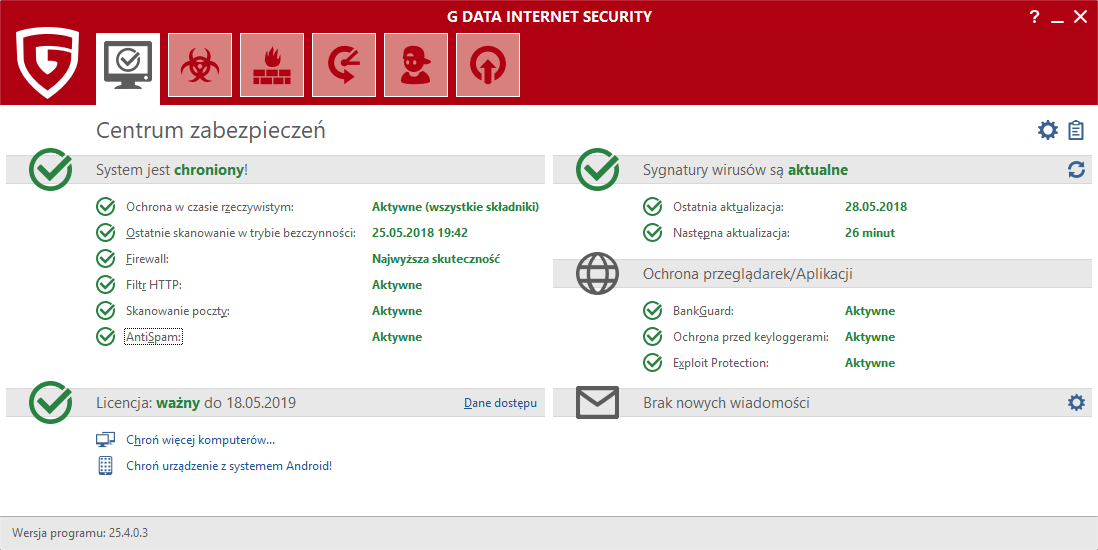

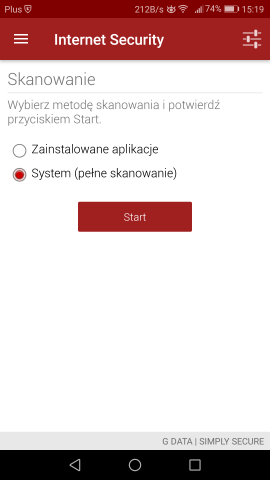

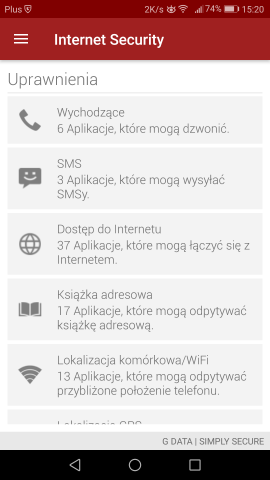

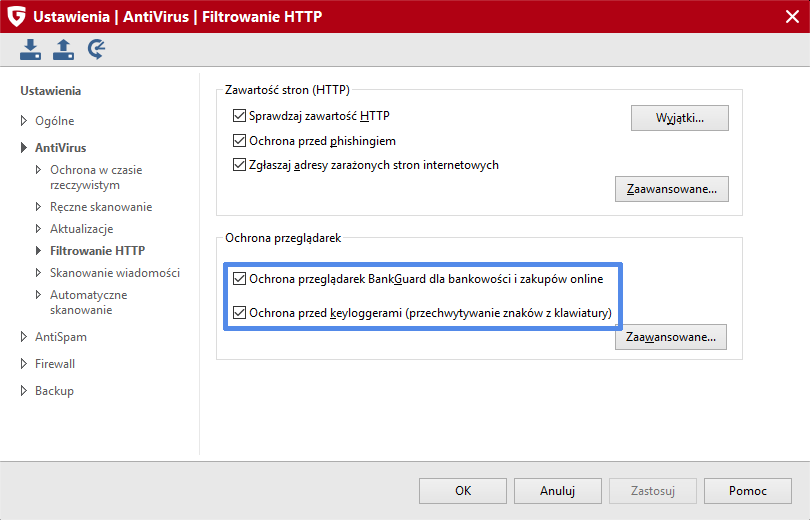

4. Zainstaluj w systemie Windows antywirusa G Data Internet Security. Możesz też wybrać wersję G Data Internet Security 2+2 dla kilku urządzeń z różnymi systemami operacyjnymi (2x Windows + 2x Android) lub G Data Internet Security na Androida.

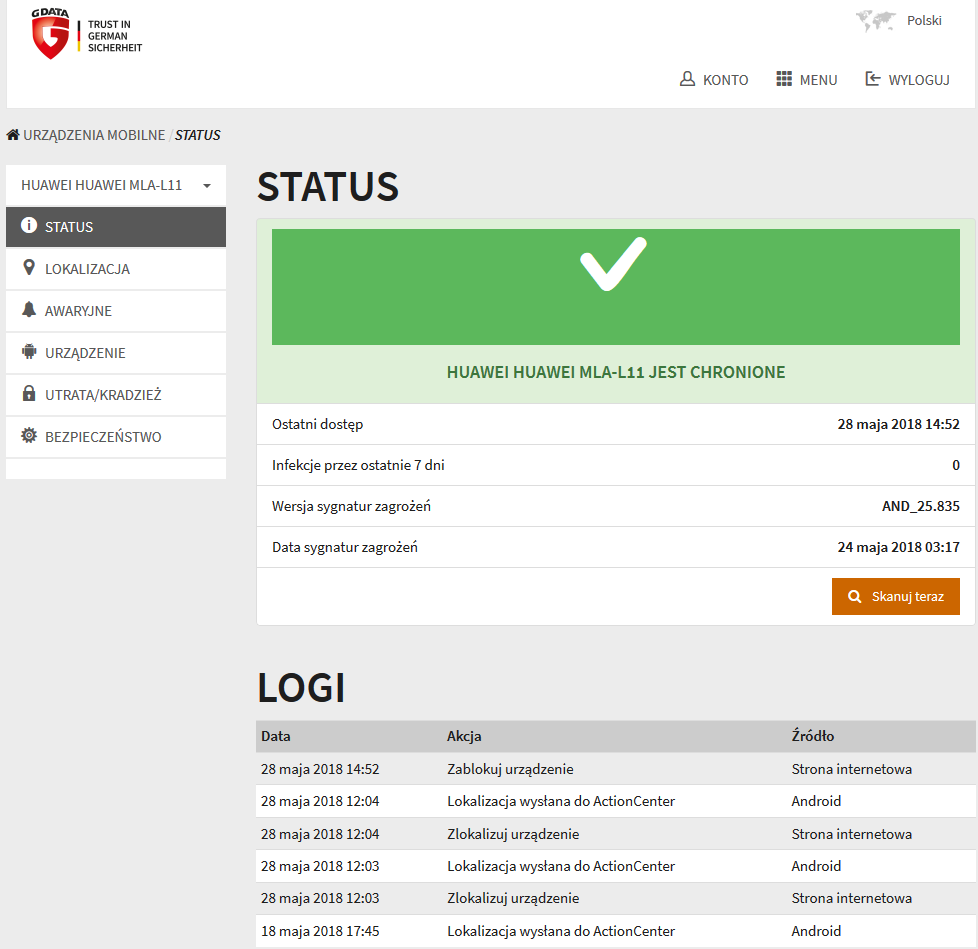

- Na wypadek kradzieży telefonu załóż konto w portalu https://ac.gdata.de dostępnym w języku polskim. Będziesz mieć możliwość zlokalizowania urządzenia przy zmianie karty SIM oraz przy niskim stanie baterii. Kiedy już zabezpieczysz urządzenie przed kradzieżą, osoba postronna nie będzie mogła odinstalować antywirusa bez podania hasła, ani nie zresetuje urządzenia do ustawień fabrycznych bez znajomości kodu PIN. W krytycznych sytuacjach zdalnie zlokalizujesz urządzenie i usuniesz z niego wszystkie dane.

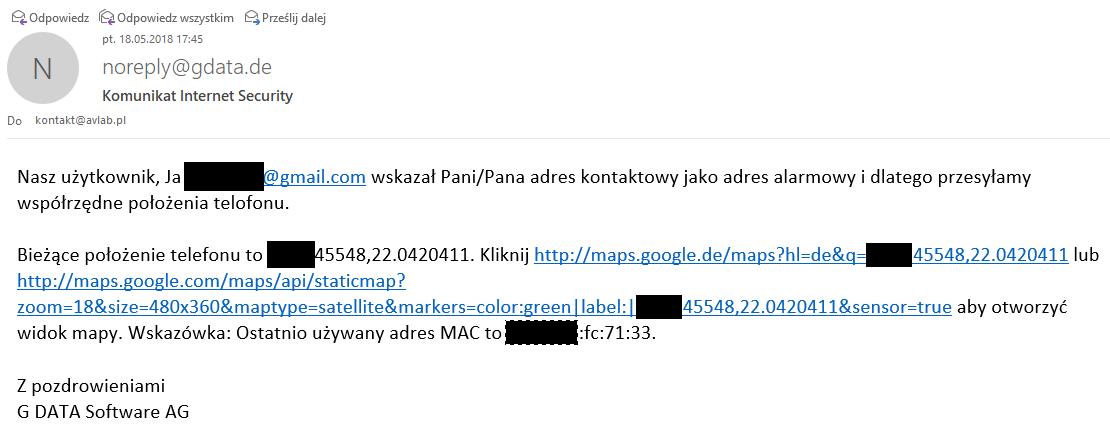

- Na wypadek sytuacji alarmowych natychmiast powiadomisz znajomych o swojej lokalizacji. Antywirus G Data Internet Security na Androida wykona połączenie telefoniczne lub powiadomi mailem / SMS-em zdefiniowany kontakt o twoich dokładnych współrzędnych załączając bezpośredni linkdo graficznej mapy na Google Maps. Tylko pamiętaj, że musisz mieć włączone usługi lokalizacyjne w telefonie. W przeciwnym razie odbiorca alarmu otrzyma adres MAC urządzenia, który policja we współpracy z operatorem bez problemu namierzą.

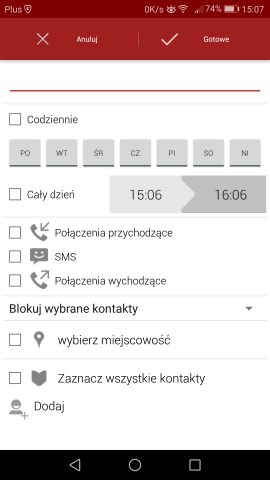

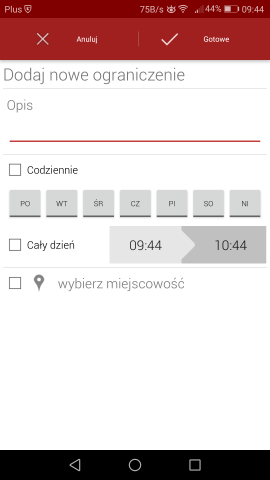

- Na wypadek kontrolowania dziecka przed nieodpowiednimi treściami utwórz bezpieczną strefę. Antywirus aktywuje specjalny, chroniony kodem PIN launcher z wybranymi aplikacjami. Jako rodzic możesz nałożyć bardziej restrykcyjne zasady harmonogramu korzystania z telefonu w określonych godzinach, a nawet tylko w wybranej lokalizacji.

5. Zapamiętaj co najmniej jeden numer telefonu do osoby, z którą będziesz mógł się skontaktować w sytuacjach kryzysowych. Zachowaj też numery ratunkowe w Rosji. Skorzystaj z oficjalnej tabeli przygotowanej przez Ministerstwo Spraw Wewnętrznych i Administracji.

- policja 02

- pogotowie ratunkowe 03

- straż pożarna 01

- numer alarmowy 112

6. Nie zabieraj ze sobą ważnych plików, których potrzebujesz np. do prowadzenia firmy. Oczywiście zrób kopię zapasową zanim utracisz dostęp do danych.

7. Zaszyfruj telefon, tablet i laptopa. Zapobiegnie to sytuacji, kiedy okradną cię w hotelu lub na komisariacie poproszą o dostęp do urządzenia.

8. Nie zostawiaj w hotelu urządzeń bez opieki. Prawdopodobnie nie jesteś celem służb, ale niedawno odkryto lukę w elektronicznym systemie zamków wykorzystywanych w hotelach na całym świecie, która pozwala dostać się do dowolnego pomieszczenia w budynku. Jeśli nie masz innego wyjścia zaszyfruj całe dyski twarde programem VeraCrypt i załóż wszelkie blokady. Aplikacja HAVEN na Androida stworzona przez Edwarda Snowdena oraz jego kolegów z Freedom of the Press Foundation i Guardian Project będzie twoim najlepszym przyjacielem.

9. Do płatności elektronicznych postaraj się o kartę Revolut z niewielką ilością środków, które wykorzystasz wyłącznie do zakupów online. W ten sposób unikniesz potencjalnych poważnych strat finansowych w przypadku kradzieży portfela.

10. Do przeglądarki Firefox na urządzeniu mobilnym doinstaluj rozszerzenie uBlock Origin blokujące reklamy, skrypty koparek kryptowalut, strony ze spamem i złośliwą zawartością. To samo zrób dla pozostałych przeglądarek w Windows i macOS lub postaraj się o doinstalowanie dodatku NoCoin chroniącego przed koparkami kryptowalut. Plugin HTTPS Everywhere nie jest niezbędny, ale tam gdzie jest to możliwe przekieruje cię na szyfrowaną wersję strony. Pamiętaj, że dobry filtr antywirusowy załatwi wszystkie te sprawy za jednym zamachem i dodatkowo będzie chronił przed niebezpieczną zawartością.

10. Wymaż z przeglądarki ciasteczka i nie zapamiętuj haseł. Do logowania stosuj menadżera haseł KeePass z wybranym przez siebie skrótem klawiaturowym, który automatycznie wypełni pola na stronach internetowych.

11. W serwisach, które wspierają 2FA ustaw logowanie dwuskładnikowe (Facebook, Twitter, Google i inne). Jest to bezpieczna metoda logowania i ochrony przed kradzieżą konta. W ostateczności menadżera haseł możesz zastąpić kluczami Yubikey. Większość serwisów, które wspierają 2FA dają możliwość logowania się za pomocą tego klucza.

12. Zainstaluj dostępne aktualizacje telefonu i aplikacji.

13. Po zaktualizowaniu wszystkiego co się da rozważ wyłączenie aktualizacji Windows 10. Jeżeli się nie boisz, że po podłączeniu do hotelowej sieci sprzęt odmówi posłuszeństwa, to zignoruj ten punkt.

14. W laptopie utwórz konto z ograniczonym uprawnieniami (nie admina) i zainstaluj antywirusa.

15. Załóż blokadę na urządzenie. Do smartfona dodaj blokadę ekranu (odcisk palca lub wzór) a w laptopie załóż dodatkowe hasło na bios. Logować się do systemów Linux, Windows i macOS możesz za pomocą wspomnianych kluczy Yubikey. To bardzo bezpieczna metoda.

17. Zastanów się, co umieszczasz w sieci i traktuj wszystko co tam zostawiasz jako publiczne.

18. Ogranicz zaufanie do certyfikatów SSL. Cyberprzestępcy mogą zdobyć legalny certyfikat zupełnie za darmo (Let’s Encrypt lub CloudFlare). Prefiks „HTTPS” teoretycznie jest bezpieczniejszy niż „HTTP”, ale to tylko pozory.

19. Do przelewów poza siecią domową wykorzystuj lekką dystrybucję Linuksa na USB (np. Tails). Jeśli już musisz robić to w Windows zainstaluj aplikację VPN oraz antywirusa z funkcją ochrony bankowości. Weryfikuj treść potwierdzenia SMS-owego, tj. KONIECZNIE porównaj końcówkę numeru konta z tym wprowadzonym w komputerze. Pamiętaj, że to jedyna szansa na udaremnienie kradzieży przez trojana bankowego.

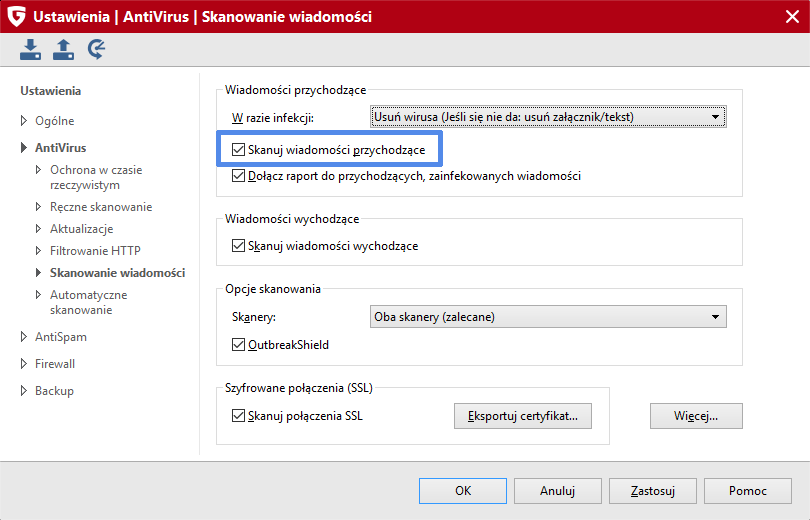

20. Uważaj na spam i podejrzane załączniki. Przede wszystkim powstrzymaj się od klikania w odsyłacze w wiadomościach e-mail i upewnij się, że pochodzą z bezpiecznego źródła. Bezpieczne źródło też może zostać zhackowane, dlatego lepiej wcześniej o tym pomyśleć i zainstalować oprogramowanie antywirusowe posiadające możliwość skanowania poczty i wykrywanie spamu.

Konkurs i specjalna zniżka dla czytelników AVLab

Podążając za „Poradnikiem kibica: Wszystko co musisz wiedzieć o bezpieczeństwie podczas MŚ 2018” oraz już 21. imprezą Mistrzostw Świata w Piłce Nożnej wraz z firmą G DATA przygotowaliśmy:

1. Konkurs trwający do 14 lipca tj. do dnia meczu inauguracyjnego Rosja vs Arabia Saudyjska, w którym do wygrania jest 1 licencja do ochrony 4 urządzeń na oprogramowanie G DATA Internet Security 2+2 (2x Windows + 2x Android) dla osoby, która w sposób najbardziej przekonywający odpowie na pytanie:

Dlaczego licencja powinna trafić właśnie do ciebie?

Na komentarze do pierwszej części konkursu czekamy do 14 czerwca 2018 roku do północy. Tutaj znajdziecie pełny Regulamin.

Biorąc udział w konkursie, pamiętaj że:

- Administratorem danych osobowych jest AVLab.

- Dane będą przetwarzane w celu przeprowadzenia konkursu na podstawie Regulaminu.

- WYŁĄCZNIE dane Zwycięzcy zostaną udostępnione firmie G DATA w celu prawidłowej realizacji konkursu.

- Masz prawo dostępu do swoich danych osobowych, ich sprostowania, usunięcia lub ograniczenia przetwarzania.

- W sprawach związanych z danymi skontaktuj się z nami pisząc e-mail na adres kontakt (małpa) avlab.pl

2. Jeżeli nie załapiesz się na nagrodę główną lub po prostu nie chcesz czekać (ponieważ już wcześniej musisz zabezpieczyć swoje urządzenia) możesz skorzystać z kodu promocyjnego. Kod możesz wykorzystać do dnia zakończenia mistrzostw, tj. do 15 lipca 2018 przy zakupie dowolnego produktu antywirusowego na stronie internetowej gdata.pl

Kod rabatowy to: FOOTBALL21

Chcesz więcej prywatności i bezpieczeństwa?

Opisanych 20 punktów o charakterze „ogólnym” wpisują się w wymagania prawie wszystkich użytkowników nowoczesnych technologii. Część z wymienionych porad może być zupełnie nowa, a cześć bardzo dobrze znana. I tego się trzymajmy, bo im więcej wiedzy i obcowania z nowym oprogramowaniem i systemami, tym lepiej.

Oprócz prywatności trzeba jeszcze zadbać o bezpieczeństwo. A tutaj w ramach akcji poradnika dla kibica rekomendujemy czytelnikom oprogramowanie antywirusowe G DATA Internet Security dla Windows i Androida, bo kiedy już zaczniecie instalować te wszystkie programy i dodatki do przeglądarek, to należałoby mieć pewność, że nic niebezpiecznego (fałszywego) nie dostanie się do systemu.

O wpadce CCleanera kiedy ich strona została zhackowana a instalator podmieniony pamiętacie? Na takie i na inne zdarzenia niezależne od użytkownika warto zainstalować renomowane oprogramowanie antywirusowe. A takie bez wątpienia dostarcza niemiecki producent G DATA, który posiada ponad 20 lat doświadczenia w tworzeniu oprogramowania zabezpieczającego.

Oprócz zainstalowania antywirusa koniecznie dodajcie do ulubionych zakładek tę stronę: https://www.privacytools.io. Jej autorzy zamieszczają ciekawe zestawienia:

- Dlaczego nie powinno się korzystać z Windows 10.

- Listę rekomendowanych dostawców VPN (w tym wspomniany NordVPN z linkiem afiliacyjnym do naszego konta).

- Rekomendowane przeglądarki dbające o prywatność (Mozilla, Brave, Tor Browser).

- Skaner https://www.privacytools.io/webrtc.html działający w przeglądarce i bazujący na protokole WebRTC — opiera się na JavaScript i może ujawnić publiczny i prywatny adres IP użytkownika — nawet kiedy użytkownik ukrywa się za VPN-em lub wykorzystuje dodatki do przeglądarki blokujące śledzenie takie jak: AdBlock, Ghostery (NoScript zapobiega ujawnieniu IP).

- Zalecane dodatki do przeglądarek: uBlock Origin, Self-Destructing Cookies, HTTPS Everywhere, Decentraleyes.

- Rekomendowane ukryte ustawienia dla przeglądarki Mozilla Firefox (about:config).

- Alternatywne sklepy z aplikacjami i zalecane oprogramowanie dla Androida.

- Dostawców usług pocztowych, których ochrona prywatności jest priorytetem (m.in.: OpenMailBox, ProtonMail, Tutanota).

- Alternatywne oprogramowanie dla e-maili, które pozwala zachować prywatność i bazuje na sieciach P2P oraz zdecentralizowanej komunikacji bez serwera zarządzającego: I2P-Bote, Bitmessage, RetroShare (wspierane są systemy Windows, Mac, Linux, Android).

- Komunikatory internetowe takie jak: Signal, Ricochet, ChatSecure — warto zwrócić uwagę, że na liście nie znajduje się żaden popularny komunikator: Telegram, FB Messenger, WhatsApp, itp.

- Szyfrowane dyski internetowe do przechowywania plików.

- Menadżery haseł: Master Password, KeePass.

- Listę państw, w których użytkownik może być prawnie zobowiązany do przekazania organom policyjnym kluczy szyfrujących (jest wśród nich Rosja, więc kibice obawiający się o swoje dane powinni uważać na co się porywają). Autorzy strony wymieniają Polskę, Niemcy oraz Republikę Czeską jako państwa, w których prawo to nie obowiązuje.

- Oprogramowanie do szyfrowania dysków, e-maili, plików: VeraCrypt, GnuPG, PeaZip.

- Strona zawiera nie tylko zbiór narzędzi i oprogramowania, ale też ciekawe informacje na temat państw uczestniczących w gromadzeniu, analizowaniu i udostępnianiu informacji wywiadowczych.

Skorelowane dane, które zostawiasz w internecie oraz informacje, które przechowuje twoja przeglądarka, mogą przyczynić się do opracowania profilu użytkownika o sprecyzowanym adresie IP, adresie pocztowych, zainteresowaniach, zażywanych środkach wyskokowych (na podstawie zakupów), poufnych informacjach o firmie, miejscu zamieszkania i innych. Raczej nikt nie ujawnia takich informacji dobrowolnie i nie chce, aby ktokolwiek się o nich dowiedział.

A wy jakie macie sposoby za zachowanie bezpieczeństwa i prywatności?

Czy ten artykuł był pomocny?

Oceniono: 0 razy