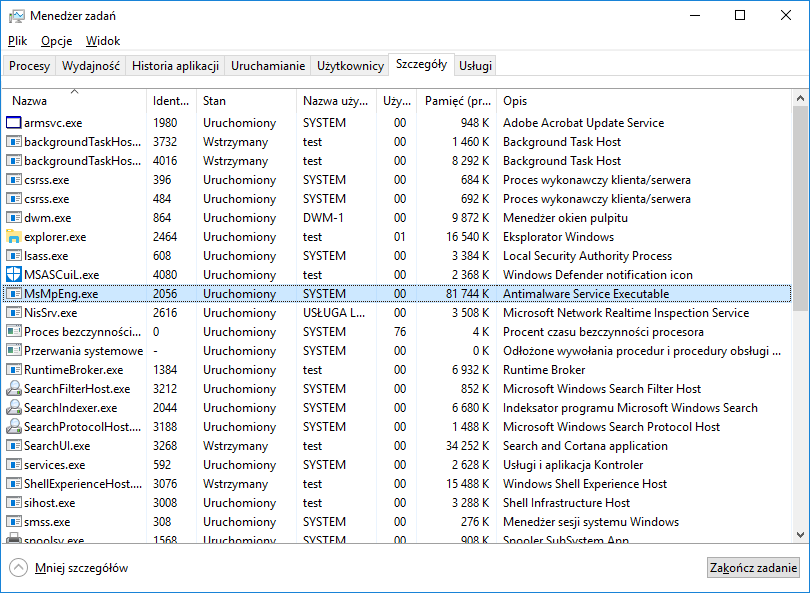

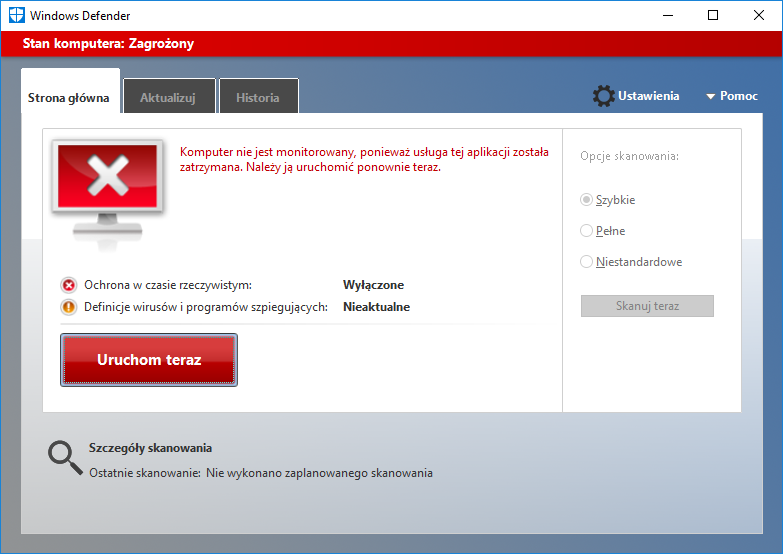

Zespół ds. bezpieczeństwa z Google Project Zero znalazł lukę w usłudze Antimalware Service Executable (MsMpEng), która jest domyślnie włączona we wszystkich systemach Windows 8, 8.1, 10 oraz w wersjach serwerowych: 2012 oraz 2016, z tą różnicą, że w Windows Serwer 2012 antywirus Windows Defender nie jest dostępny.

Dla użytkowników końcowych oznacza to, że zarówno Windows Defender, jak i Microsoft Security Essentials oraz centralna konsola dla firm System Center Endpoint Protection, a także inne produkty MS korzystające z tego samego rdzenia były podatne na zdalne wykonanie dowolnego kodu. Na przykład, na stacjach roboczych możliwe było wykonanie poleceń z uprawnieniami najwyższymi (NT AUTHORITY\SYSTEM) dostarczając na system ofiary link do pobrania załącznika w przeglądarce, komunikatorze, w wiadomości e-mail.

The attached proof of concept demonstrates this, but please be aware that downloading it will immediately crash MsMpEng in it’s default configuration and possibly destabilize your system. Extra care should be taken sharing this report with other Windows users via Exchange, or web services based on IIS, and so on.

Jest to tylko przykładowe wykorzystanie exploita opracowanego przez Nataliea Silvanovicha i Tavisa Ormandy z zespołu Google Project Zero.

Co najważniejsze, nieautoryzowane wykonanie kodu było możliwe bez otwierania załącznika. Usługa anty-malware zawierała podatność, która dawała atakującemu dostęp do części silnika antywirusa firmy Microsoft odpowiedzialnego za skanowanie wszystkiego, co dostaje się do chronionego systemu niezależnie od źródła pochodzenia: przeglądarka, komunikator, e-mail, USB, itp.

Microsoft opublikował aktualizację 2 dni po zgłoszeniu i jest ona już dostępna w Windows Update.