Od 3 dni skrupulatnie śledzimy informacje o podatnościach Spectre i Meltdown. W tym artykule postaramy się podsumować informacje dotyczące aktualizacji bezpieczeństwa, które zostały udostępnione przez dostawców systemów operacyjnych i aplikacji najbardziej wrażliwych, w szczególności przeglądarek.

Częściowy bałagan z antywirusami

Zacznijmy od rzeczy najważniejszej, czyli od oprogramowania zabezpieczającego, które powinno zostać zaktualizowane w pierwszej kolejności. Dlaczego? Nie wiadomo z czyjej winy, ale Microsoft twierdzi, że podczas testów wykrył kilka programów antywirusowych, które po zainstalowaniu łatki niwelującej programowo atak na luki Spectre i Meltdown powodowały niebieskie ekrany śmierci.

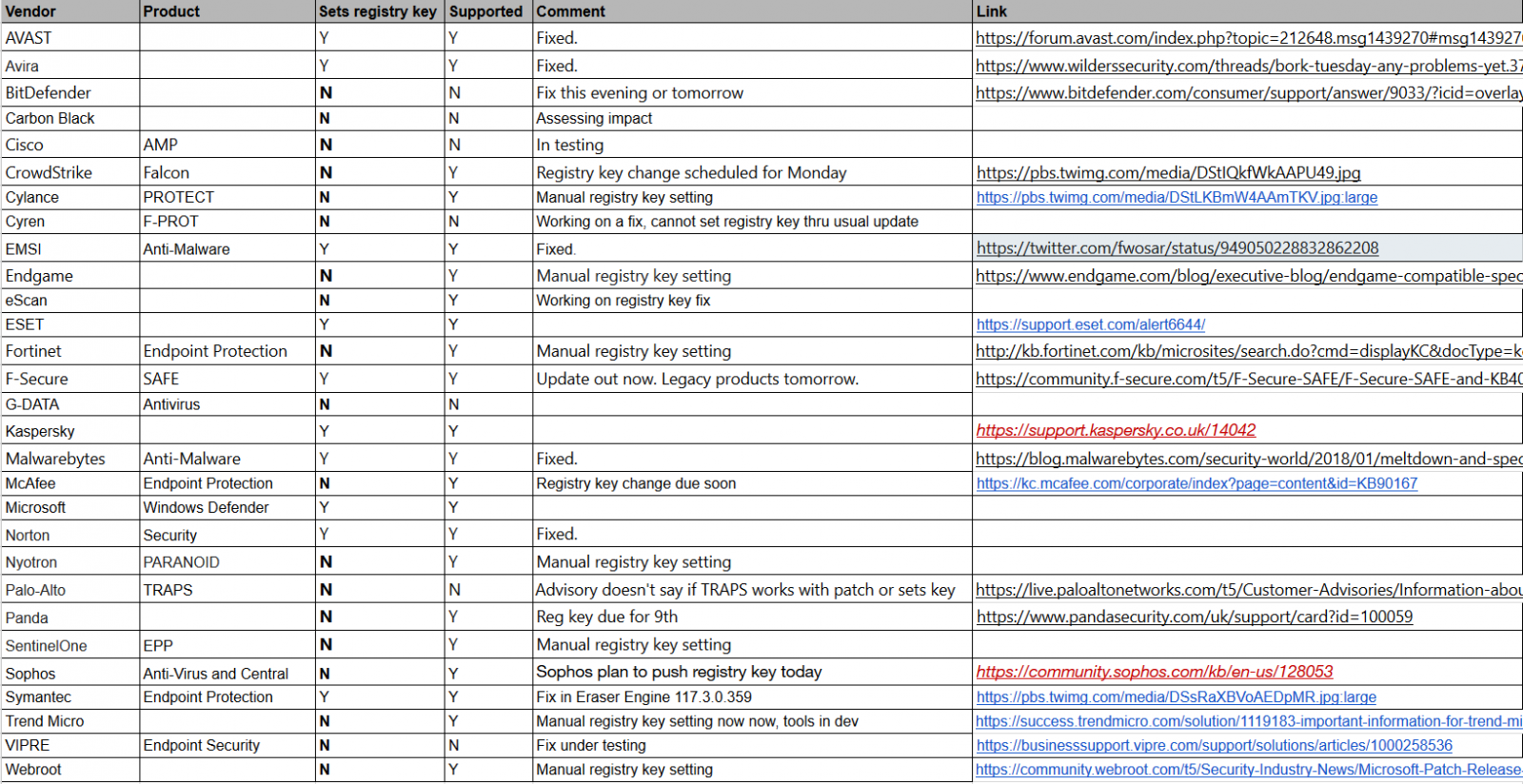

Pod tym linkiem znajduje się szczegółowy dokument zawierający dane o postępie producentów antywirusów na przygotowaną aktualizację Microsoftu. Część z nich już wdrożyła poprawki do swoich rozwiązań, część zrobi to w ciągu kilku najbliższych dni, a część nie zrobi tego wcale z przyczyn technicznych.

Podczas pisania tego artykułu ostatnia aktualizacja dokumentu zawierającego tabelkę partnerów Microsoftu została dokonana 5 stycznia 2018 roku o godzinie 13.00 czasu GMT, czyli o 14.00 czasu polskiego (+1 godzina).

Microsoft zalecił wszystkim producentom, aby w najbliższej aktualizacji swoich produktów tworzyli specjalny klucz w rejestrze, który będzie zabezpieczeniem przed zainstalowaniem aktualizacji dla Windows, co może spowodować niebieski ekran śmierci. Jeżeli taki klucz nie znajdzie się w systemie, a program antywirusowy będzie zainstalowany i niezaktualizowany, to łatka z Windows Update nie będzie zainstalowana. Nie wiadomo jednak jak długo taki stan będzie utrzymywany.

Klucz można dodać ręcznie:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat jako nazwę nowego klucza należy wpisać cadca5fe-87d3-4b96-b7fb-a231484277cc oraz typ REG_DWORD natomiast do wartości wpisujemy 0x00000000.

Nie zalecamy dodawania klucza nietechnicznym użytkownikom. Lepiej poczekać na oficjalne kroki producenta lub wcześniej skontaktować się ze wsparciem technicznym i poprosić o informacje w tej sprawie. Jeżeli twój dostawca AV nie planuje takiej aktualizacji, możesz zrobić to prościej, pobierając i uruchamiając ten gotowy plik rejestru.

Microsoft Windows, Internet Explorer i EDGE

Microsoft przygotował łatkę KB4056892 (Windows 10 i Windows Server 2016), która systematycznie dociera na komputery użytkowników. Jeszcze nie na wszystkie — trzeba uzbroić się w cierpliwość.

Sprawdzenia zainstalowanych aktualizacji w Windows 10 dokonujemy w ustawieniach Windows Update > Wyświetl historię zainstalowanych aktualizacji.

Aktualizacje zbiorcze dla Windows 7 SP1 i 8.1 i Windows Server od 2008 RC2 i nowszych możemy już pobierać i instalować manualnie lub poczekać do drugiego wtorku miesiąca (Patch Tuesday) i zainstalować za pomocą Windows Update. Informacji o aktualizacji szukamy w Panelu sterowania > Programy > Wyświetl zainstalowane aktualizacje.

Przeglądarki Internet Explorer 11 oraz EDGE dostały łatkę KB4056890 w systemie Windows 10.

Firefox 57.0.4

Przeglądarka Firefox w wersji 57.0.4 jest częściowo odporna na atak. Mozilla w kolejnych wersjach planuje dodanie zabezpieczenia, które będzie całkowicie chroniło użytkowników przed złośliwymi skryptami wykradającymi dane z pamięci cache. Luke Wagner z Mozilli twierdzi, że w Firefox’ie możliwe jest wykorzystanie podobnych technik z wykorzystaniem treści internetowych do odczytu prywatnych informacji. Cały zakres podobnych ataków jest analizowany, a odpowiednie aktualizacje powstają we współpracy z badaczami i innymi dostawcami przeglądarek.

Nie taki diabeł straszny jak go malują. Aby w ogóle doszło do jakiejkolwiek kradzieży poufnych informacji z komputera za pośrednictwem ataków drive-by download, czyli takich, gdzie użytkownik po odwiedzeniu złośliwej strony (zwanej w przypadku ataków drive-by downoload stroną „landing page”) zostanie automatycznie zainfekowany, to piaskownica przeglądarki musi zostać naruszona, by atakujący mógł odczytać np. zapisane hasła z przestrzeni adresowej innego procesu przeglądarki.

Atak może zostać też przeprowadzony za pomocą pliku binarnego — exploita, który musi być uruchomiony przez użytkownika, czyli jak każde inne złośliwe oprogramowanie.

Jak dokładnie działają ataki drive-by download zademonstrowaliśmy w teście dotyczącym ochrony przed tymi technikami, które są stosowane przez cyberprzestępców. Użytkownicy renomowanych produktów zabezpieczających nie powinni się nazbyt nimi przejmować, ponieważ większość producentów antywirusów dobrze sobie z nimi radzi. Szczegóły oczywiście w raporcie PDF.

Google Chrome

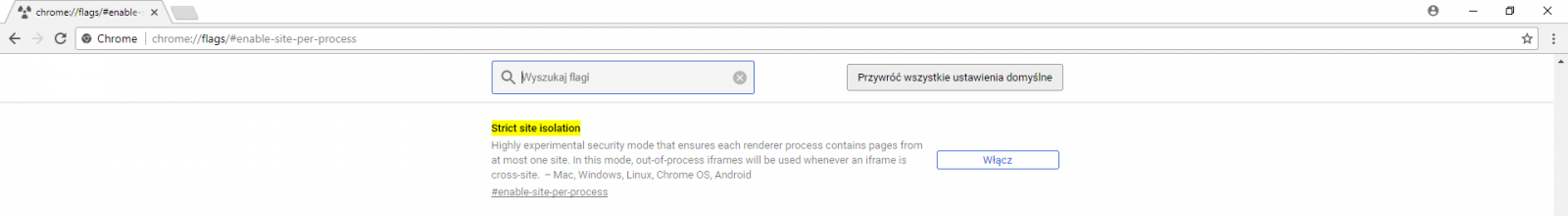

Firma Google nie czekając do 23 stycznia (to data premiery nowej wersji Chrome 64) opublikowała krótką instrukcję włączenia izolowania pamięć każdej otwartej karty. Jeśli nie chcecie czekać na nową wersję, to już teraz możecie wkleić ten link: chrome://flags/#enable-site-per-process i aktywować tę funkcję.

Linux, Apple, Android i pozostałe

Zabezpieczenia podatności CVE-2017-5715, CVE-2017-5753 i CVE-2017-5754 otrzymały już niektóre systemy Linux z kernelami 4.14, 4.9, 4.4, 3.16, 3.18 i 3.12 LTS, a także Android oraz iOS 11.2, macOS 10.13.2, tvOS 11.2.

Aktualizacji doczekały się już hiperwizory VMware, Citrix XenServer, Red Hat Enterprise Virtualization, QEMU i XEN.

Więcej szczegółów technicznych, także o dostawcach chipów i usług w chmurze znajdziecie tutaj.

Jak się chronić?

W przypadku obu luk stosowne aktualizacje dla modułów, które chronią przed intruzami (IPS, and. Intrusive Prevention System) trafią lub już trafiły do oprogramowania chroniącego komputery firmowe i komputery domowych użytkowników. Aby w ogóle doszło do wykonania złośliwego kodu niezbędne jest jego uruchomienie. Mamy więc do czynienia ze złośliwym oprogramowaniem, które ktoś musi napisać, a ktoś inny uruchomić. Z tego też powodu ciągle najlepszym zabezpieczeniem są aktualizacje bezpieczeństwo no i przede wszystkim oprogramowanie ochronne.

Więcej światła na aspekt „zabezpieczający” w kontekście Spectre i Meltdown rzucają eksperci z Check Point, którzy mają wiele sukcesów w walce z cyberprzestępczością i atakami ATP:

Ich zdaniem podatność, która została ujawniona w chipsecie Intela dowodzi bardzo wyraźnie, że każda część naszych systemów informatycznych może być zagrożona, nawet na poziomie chipów. Jest to szczególnie niepokojące, ponieważ coraz więcej danych jest przenoszonych, przetwarzanych i przechowywanych w chmurze, co może skutkować tym, że prywatne dane przekroczą granicę maszyny wirtualnej. W związku z tym dane jednego klienta mogą stać się widoczne dla innego.

W ciągu kilku godzin od zapoznania się z tą podatnością, Check Point ogłosił złagodzenie problemu w ramach zapobiegania zagrożeniom na poziomie CPU, chroniąc w ten sposób użytkowników swoich rozwiązań w zakresie bezpieczeństwa cybernetycznego przed tego typu atakiem. Do tej pory Check Point nie zaobserwował udanego wykorzystania tej podatności.

W niektórych raportach szacuje się, że w celu naprawienia luki odnotuje się spadek wydajności procesora o 30%. Check Point uważa, że te szacunki są zawyżone, a rzeczywisty koszt eksploatacyjny nie będzie przekraczać 2% wydajności. Firma informuje również, że luka nie miała wpływu na żadną z bram bezpieczeństwa firmy Check Point. I jak się okazuje, Check Point może mieć dużo w tym racji, bowiem z pierwszych testów wydajnościowych jasno wynika, że spadek wydajności zapowiadany przez autorów wykrycia podatności mógł być trochę zawyżony, a wykonanie złośliwego kodu na komputerze użytkownika wcale nie jest takie proste — co nie oznacza, że nie jest niemożliwe.

Jak sprawdzić, czy system jest zabezpieczony?

Nieoficjalnie za pomocą aplikacji SpecuCheck, która znajduje się w serwisie GitHub (wymaga skompilowania). Natomiast firma Microsoft oficjalnie rekomenduje użycie kilku prostych poleceń w PowerShell’u uruchamiając program z uprawnieniami administratora:

Pobieramy moduł poleceniem:

Import-Module PowerShellGet

Instalujemy moduł:

Install-Module SpeculationControl

Skrypt powiadomi o instalowaniu modułu z niepodpisanego repozytorium. Potwierdzamy klawiszem „Y”. Teraz wydajemy właściwą komendę:

Get-SpeculationControlSettings

W odpowiedzi uzyskujemy:

Speculation control settings for CVE-2017-5715 [branch target injection] Hardware support for branch target injection mitigation is present: False Windows OS support for branch target injection mitigation is present: False Windows OS support for branch target injection mitigation is enabled: False Speculation control settings for CVE-2017-5754 [rogue data cache load] Hardware requires kernel VA shadowing: False Windows OS support for kernel VA shadow is present: True Windows OS support for kernel VA shadow is enabled: True Windows OS support for PCID optimization is enabled: True

Sytuacja idealna występuje ze wszystkimi wartościami na TRUE. Jeżeli wartość dla „Hardware…” jest na FALSE, jeszcze nic straconego. Po wdrożeniu aktualizacji wartości dla „Windows OS…” powinny zmienić się na TRUE.

Czy ten artykuł był pomocny?

Oceniono: 0 razy