Kilku użytkowników w serwisie reddit poinformowało społeczność o dziwnych reklamach pojawiających się w komunikatorze Skype. Nie są to zwykłe reklamy wyświetlane na podstawie profilu użytkownika, ale te złośliwe, zachęcające do instalacji krytycznej aktualizacji Adobe Flash Player. Skąd wzięły się w komunikatorze?

Możliwe są 3 hipotezy:

1. W wyniku przejęcia lub uzyskania przez hakera dostępu do konta dostawców reklam od firm trzecich, które dostarczają Microsoftowi kod, za którego pośrednictwem pobierane są reklamy na serwery aplikacji i wyświetlane użytkownikom Skype.

2. Złośliwe oprogramowanie, które zostało zainstalowane na komputerze ofiary, mogło wykorzystywać Skype do wysyłania osobom z listy kontaktów szkodliwych linków, które prowadziły do fałszywej strony z aktualizacją Adobe Flash Player.

3. Ofiara w ciągu kilku ostatnich dni (lub znacznie wcześniej) mogła dodać do listy kontaktów o jednego znajomego za dużo, by później dostać od niego wątpliwy link.

Z informacji, które przedstawił użytkownik, wynika, że najbardziej prawdopodobnym scenariuszem jest ten pierwszy. Zaprzecza jednak temu Microsoft – w końcu, czy Microsoft przyznałby się do nieumyślnego rozsyłania złośliwych reklam w swojej aplikacji?

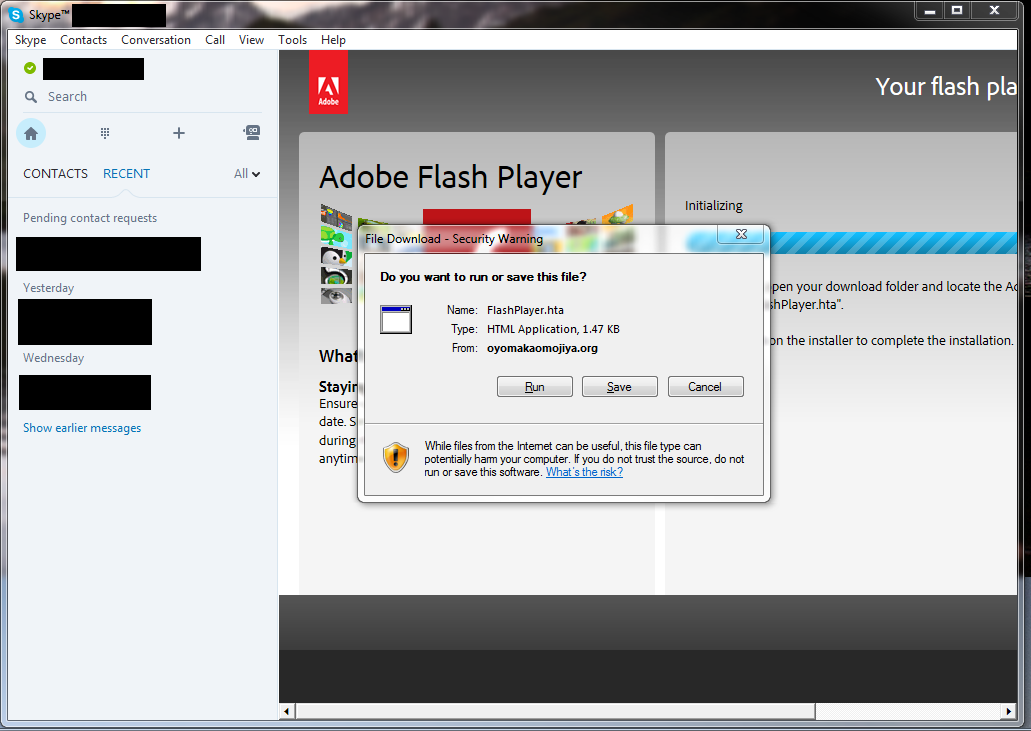

Zgodnie z wątkiem, to właśnie reklama zapoczątkowała pobieranie wykonywalnego pliku FlashPlayer.HTA, a nie żadna inna infekcja.

Plik HTA mają takie same uprawnienia jak zwykłe aplikacje, wykorzystują kontrolkę ActiveX, umożliwiają wybranie ikony oraz uruchomienie w oknie przeglądarki internetowej. W tym przypadku proces infekcji jest następujący:

Pobranie złośliwego pliku i uruchomienie → wywołanie zaciemnionego kodu JavaScript → usunięcie pliku HTA → pobranie kolejnego skryptu Java Script za pośrednictwem PowerShell (bardzo skuteczne metoda i trudna do wykrycia dla antywirusów) i jego uruchomienie.

Niektórzy eksperci wskazują na ransomware – co też mogą potwierdzać „trendy” stosowania JavaScriptu jako downloader’a wirusów szyfrujących na komputer ofiary.

Złośliwe reklamy mogą być zastąpione czymś znacznie groźniejszym. O ile pobrany plik trzeba jeszcze uruchomić, o tyle, gdyby zastosowano tutaj ataki drive-by download, wystarczyłoby, aby ofiara kliknęła i zostałaby przekierowana na złośliwą stronę, z której w wyniku wykorzystania nieznanej luki 0-day na przeglądarkę lub jeden z zainstalowanych dodatków, dokonano by automatycznego ataku, tj. instalacji oraz uruchomienia szkodliwego oprogramowania bez dodatkowej interakcji. Cały proces dostarczenia złośliwego ładunku, uruchomienia oraz infekcji przebiega automatycznie i jest „niewidoczny” dla ofiary.

O tym, jak bardzo groźne są ataki drive-by download, oraz czy współczesne pakiety zabezpieczające radzą sobie z nimi w wystarczającym stopniu, dowiecie się już za miesiąc, kiedy opublikujemy przeprowadzany w tym zakresie test kilkudziesięciu aplikacji antywirusowych dla firm i użytkowników indywidualnych.

Należy przypomnieć, że to nie pierwszy raz, kiedy Skype „dopuścił się” podobnych incydentów – wyświetlania wątpliwej jakości reklam. Podobny incydent związany z wyświetlaniem aktualizacji Flash Playera miał miejsce w 2015 roku. Natomiast w ubiegłym roku eksperci z F-Secure Labs wskazywali na problem z wyświetlanymi reklamami w komunikatorze Skype, które kierowały do strony z „Anglerem” – narzędziem typu exploit kit, który instalował ofiarom ransomware TeslaCrypt.