Badacze bezpieczeństwa z ESET we współpracy z firmą Microsoft i organami ściągania – m.in. z FBI, Interpolem, Europolem – zlikwidowali groźny botnet Wauchos, znany również jako Gamarue/Andromeda, który od 2011 infekował komputery nieświadomych użytkowników na całym świecie. Poddawany wielokrotnym modyfikacjom botnet Wauchos miesięcznie atakował ponad milion maszyn. Próbki złośliwego oprogramowania były rozpowszechniane za pośrednictwem mediów społecznościowych, komunikatorów, nośników pamięci, spamu, a także zestawów exploitów.

Operacja unieszkodliwienia botnetu Wauchos została przeprowadzona na przełomie listopada i grudnia br. Groźna sieć została unieszkodliwiona dzięki wspólnej pracy ekspertów ESET, Microsoft oraz kooperacji międzynarodowych organów ścigania. Firma ESET na przestrzeni lat obserwowała poddawany modyfikacjom botnet, dzięki czemu mogła zidentyfikować kontrolowane serwery oraz instalowane oprogramowanie. Z wykorzystaniem usługi ESET Threat Intelligence badacze zbudowali specjalnego bota, który mógł komunikować się ze zdalnym serwerem kontrolowanym przez cyberprzestępców. Dzięki temu programowi, eksperci z ESET i Microsoft byli w stanie monitorować botnet przez ostatnie 1,5 roku, identyfikując jego serwery, a także monitorując, jakie oprogramowanie zostało zainstalowane na komputerach ofiar.

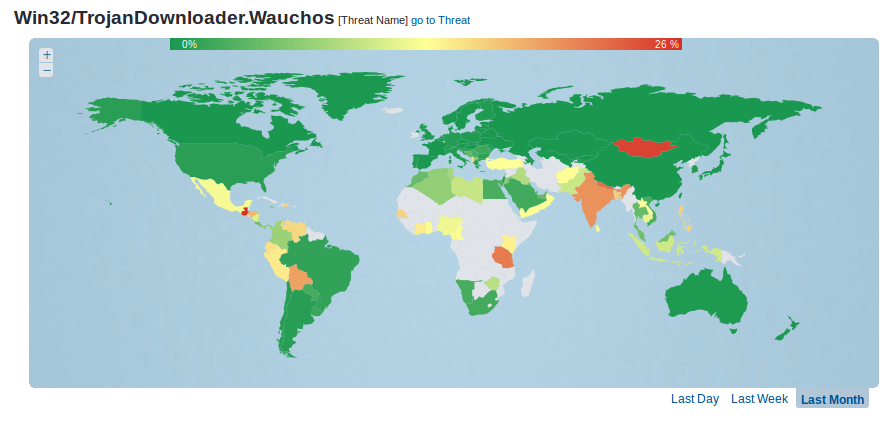

Botnet Wauchos to kontrolowana przez cyberprzestępców sieć komputerów, która stanowi globalny problem od co najmniej września 2011 roku. Wspomniany botnet, znany również jako Gamarue/Andromeda, został sklasyfikowany przez ekspertów z ESET jako Win32/TrojanDownloader.Wauchos.

Botnet, w ciągu ostatnich lat, dystrybuowany był wśród cyberprzestępców na podziemnych forach, przez co ulegał wielokrotnym modyfikacjom. Jego nowe wersje z biegiem czasu stawały się coraz bardziej zaawansowane. Nie tylko próbowały omijać mechanizmy bezpieczeństwa programów antywirusowych, ale także były wyposażane w nowe funkcjonalności, takie jak: rozprzestrzenianie się z wykorzystaniem pamięci przenośnych USB, ukrywanie się w rejestrze systemu (w postaci zaszyfrowanej), sprawdzanie języka klawiatury (jeśli złośliwe oprogramowanie wykryje język rosyjski, ukraiński, białoruski lub kazachski, zaprzestanie dalszej infekcji).