Jeżeli kiedykolwiek szukaliście skutecznego rozwiązania do ochrony przed ransomware, to mamy nadzieję, że nigdy nie trafiliście na tą fałszywą „aplikację bezpieczeństwa”, która podszywa się pod producenta zza Oceanu Atlantyckiego (Malwarebytes) imitując stworzony przez nich program antywirusowy.

Otóż sytuacja jest na tyle poważna, że ransomware DetoxCrypto wykorzystywany jest przez scamerów jako wabik do szyfrowania nieostrożnym użytkownikom plików, którzy nade wszystko szukają czegoś więcej aniżeli renomowanej ochrony antywirusowej, która — ich zdaniem — musi być wsparta dodatkowymi bezpłatnymi narzędziami.

DetoxCrypto ransomware dostępny jest w dwóch wersjach:

- pierwszy wariant, oprócz szyfrowania plików, zawiera ciekawą funkcję robienia zrzutów ekranu podczas procesu szyfrowania,

- drugi wariant próbuje podszywać się pod popularną grę PokemonGo.

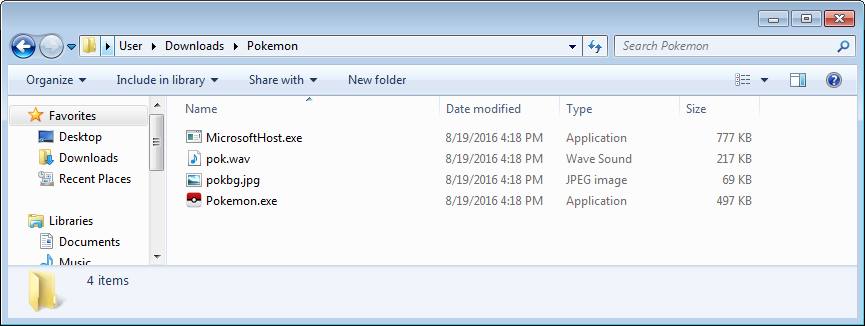

DetoxCrypto ransomware rozpowszechniany jest jako plik wykonywalny, który osadzony jest w innym pliku wykonywalnym. Kiedy główny program „Malwarebyte.exe” zostanie uruchomiony, wyodrębnia swoją zawartość: plik MicrosoftHost.exe, plik audio, tapetę oraz trzeci pliki EXE, który zależny jest od wariantu wirusa (PokemonGo.exe — wariant 1 lub Calipso.exe — wariant 2).

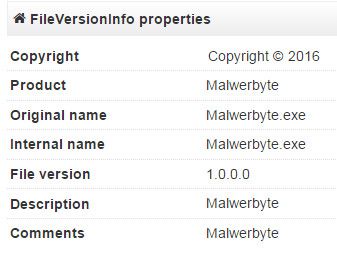

- Copyright Copyright © 2016

- Product Malwerbyte

- Original name Malwerbyte.exe

- Internal name Malwerbyte.exe

- File version 1.0.0.0

- Description Malwerbyte

- Comments Malwerbyte

Wariant z pokemonem i dodatkowe pliki pok.vwav, pokbg.jpg, Pokemon.exe

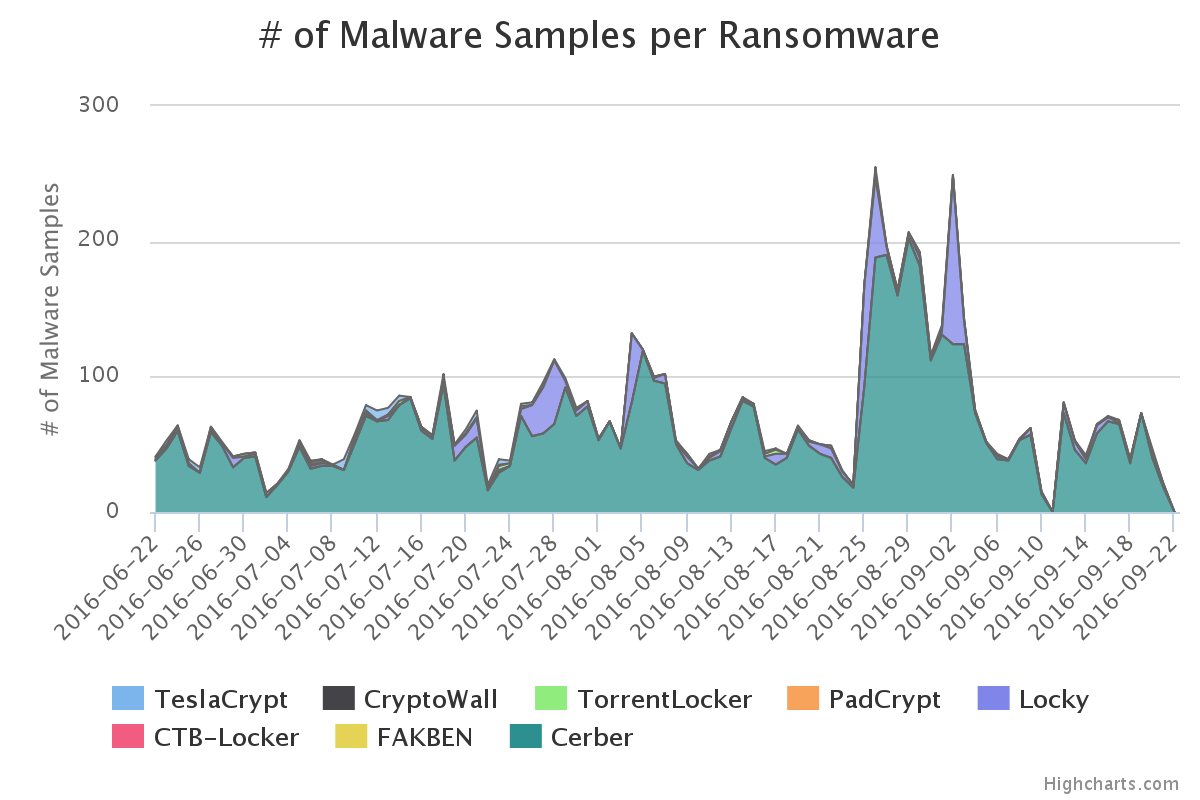

Chociaż wydawać się może, że ataków z wykorzystaniem ransomware mamy w Polsce i na świecie coraz mniej, to niestety nie podzielają tego producenci, z którymi współpracujemy. Największy wzrost ataków z wykorzystaniem tego typu zagrożeń obserwowaliśmy już od czerwca 2016, kiedy do naszej redakcyjnej skrzynki docierały prośby o odszyfrowanie plików. Ten trend utrzymał się aż do końca lipca, po czym liczba ataków zmalała, aby znowu pod koniec września nabrać szaleńszego tempa.

Jeżeli szukacie skutecznego rozwiązania do ochrony przed ransomware wybierzcie takie oprogramowanie antywirusowe, które zawiera przystosowane do tego celu funkcjonalności. Możemy wymienić kilka z nich:

- Arcabit Internet Security (moduł SafeStorage — opis znajdziecie tutaj)

- Bitdefender Internet Security (moduł Ransomware File Protection — domyślnie jest wyłączony),

- Bitdefender Anti-ransomware, który jest bezpłatnym narzędziem chroniącym przed znanymi wariantami tego zagrożenia,

- Oprogramowanie Sandboxie jako piaskownica,

- Comodo Internet Security ze swoją piaskownicą,

- Kaspersky Internet Security. Producent aktywnie współpracuje z organami ścigania na rzecz walki z plagą krypto-ransomare.

Więcej skutecznych narzędzi przedstawimy w dedykowanym artykule, gdzie poruszymy problemy antywirusów, które nie zawsze radzą sobie z zagrożeniami krypto-ransomware. Wskażemy także sposoby ochrony dla firm i użytkowników domowych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy